阅读: 7

截止到2019年7月19日,绿盟科技漏洞库已收录总条目达到43741条。本周新增漏洞记录31条,其中高危漏洞数量18条,中危漏洞数量13条,低危漏洞数量1条。WordPress 4.9.9之前版本和5.0.1之前的5.x版本中存在远程代码执行漏洞,该漏洞源于an _wp_attached_file Post Meta 条目可更改为任意字符串。

焦点漏洞

- WordPress远程代码执行漏洞

- CVE ID

- CVE-2019-8942

- NSFOCUS ID

- 43680

- 受影响版本

- WordPress WordPress 5.0

- WordPress WordPress 4.9.9

- 漏洞点评

- WordPress是WordPress基金会的一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress 4.9.9之前版本和5.0.1之前的5.x版本中存在远程代码执行漏洞,该漏洞源于an _wp_attached_file Post Meta 条目可更改为任意字符串,如以.jpg?file.php substring结尾的子字符串。具有作者权限的攻击者可利用该漏洞通过上传Exif元数据中包含PHP代码的特制图片来执行任意代码。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

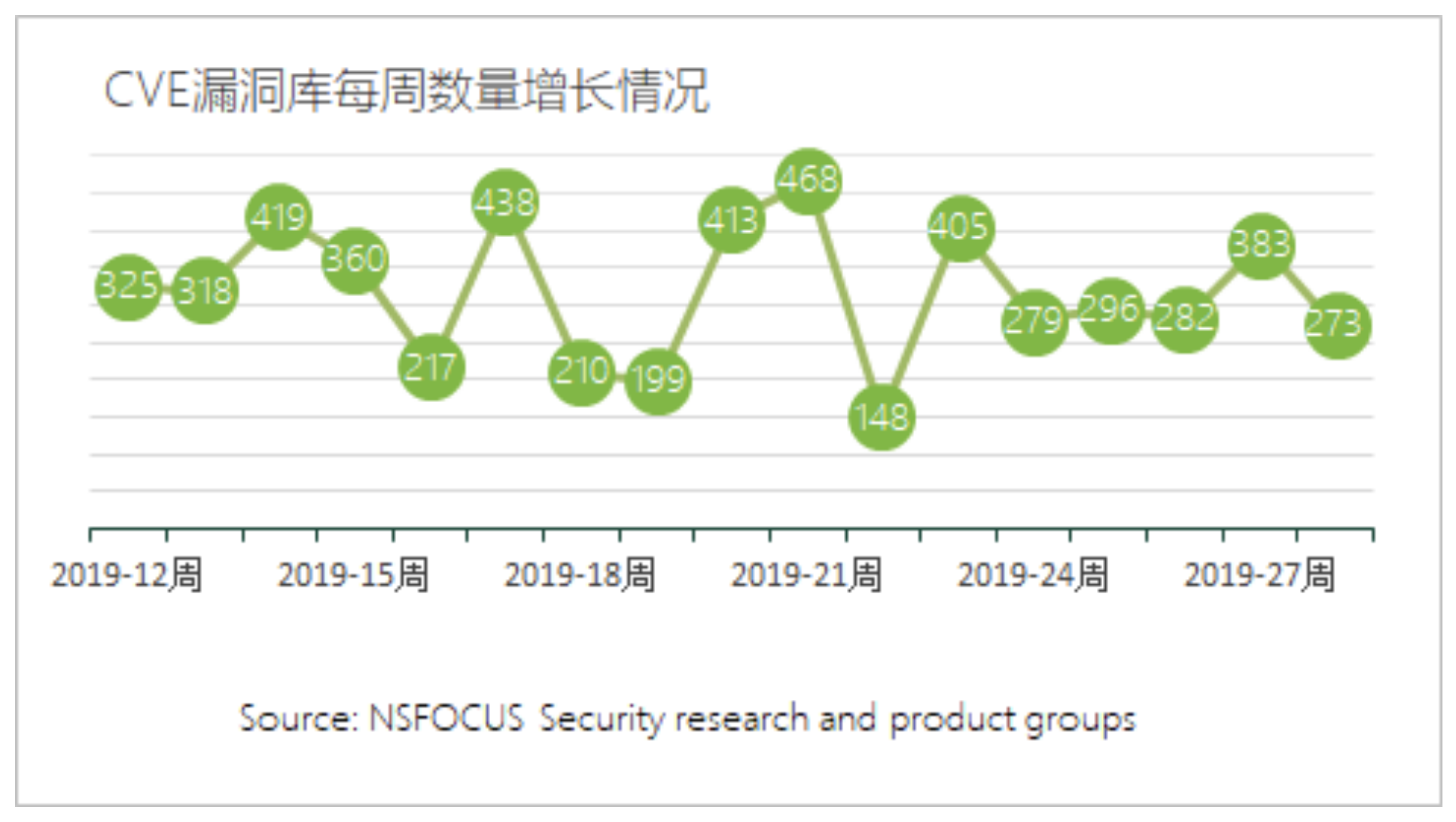

最近一周CVE公告总数与前期相比有稍微下降。

1.2 威胁信息回顾

- 标题:伊朗威胁组织APT34被爆3款新工具

- 时间:2019-07-18

- 简介:伊朗网络间谍组织APT34(OilRig)过去一个月内至少使用了三个新的恶意软件工具。APT34自2014年以来一直活跃,其目标主要是中东地区的金融、政府、能源、电信和化工行业。新发现的攻击特点是使用全新的恶意软件和全新的基础设施,包括滥用LinkedIn传送恶意文档。攻击者会扮演剑桥大学的成员,以获得受害者的信任。

- 链接:https://www.fireeye.com/blog/threat-research/2019/07/hard-pass-declining-apt34-invite-to-join-their-professional-network.html

- 标题:Drupal访问绕过漏洞(CVE-2019-6342)

- 时间:2019-07-18

- 简介:当地时间7月17日,Drupal官方发布安全通告修复了一个访问绕过漏洞(CVE-2019-6342)。在Drupal 8.7.4中,当启用实验性工作区模块(experimental Workspaces module)时,将为攻击者创造访问绕过的条件。Drupal官方将该漏洞定级为严重(Critical)。

- 链接:http://blog.nsfocus.net/cve-2019-6342/

- 标题:全球公司预计将网络安全投资平均提高34%

- 时间:2019-07-16

- 简介:根据安全专家以及其他专门从事网络安全与风险管理的组织共同发布的最新报告显示,在上一个财年,网络攻击造成的年度损失平均值为470万美元,超过10家企业损失超过1000万美元。这项研究覆盖了17个国家的467家跨行业公司,研究表明全球公司在下一个财政年度预计将在原有基础上提高网络安全投资34%,此前一年提高了17%。大约12%的受访公司计划将其网络安全投资增加50%以上。此外,自去年以来,在网络犯罪活动中受到重大影响的公司比例(如被安装勒索软件)持续飙升,从57%上升到71%。

- 链接:https://www.helpnetsecurity.com/2019/07/15/boost-cybersecurity-investments/

- 标题:Atlassian Jira未授权模板注入漏洞(CVE-2019-11581)

- 时间:2019-07-16

- 简介:近日,Jira官方公开了服务器模板注入漏洞,该漏洞存在于Jira Server和Jira Data Center中,服务器满足以下任意一个条件,即可导致远程代码执行:服务器配置了SMTP服务,并且开启了Contact Administrators Form功能;服务器配置了SMTP服务,并且攻击者具有Jira管理员访问权限。

- 链接:http://blog.nsfocus.net/cve-2019-11581-2/

- 标题:国家互联网应急中心发布《2018年中国互联网网络安全报告》

- 时间:2019-07-18

- 简介:《2018年中国互联网网络安全报告》汇总分析了CNCERT自有网络安全监测数据和CNCERT网络安全应急服务支撑单位报送的数据,内容涵盖我国互联网网络安全态势分析、网络安全监测数据分析、网络安全事件案例详解等多个方面。其中,报告对计算机恶意程序传播和活动、移动互联网恶意程序传播和活动、网站安全监测、DD oS攻击监测、安全漏洞通报与处置、网络安全事件接收与处理等情况进行深入细致的分析,并对典型网络安全事件做专题分析。此外,报告对2018年国内网络安全组织发展和CNCERT举办的重要网络安全活动做了阶段性总结。最后,报告对2019年网络安全热点问题进行预测。

- 链接:http://toutiao.secjia.com/article/page?topid=111741

- 标题:EvilGnome一种罕见的Linux桌面间谍软件

- 时间:2019-07-18

- 简介:安全研究人员发现了一个名为EvilGnome的新后门,该后门针对Linux系统进行网络间谍活动。研究人员将间谍软件归咎于与俄罗斯有关的Gamaredon集团,使用的模块EvilGnome让人想起Gamaredon集团使用的Windows工具,其他类比包括SFX的使用,任务调度程序的持久性以及信息窃取程序的部署。

- 链接:https://thehackernews.com/2019/07/linux-gnome-spyware.html

- 标题:黑客从税务代理服务器窃取超过70%保加利亚公民的数据

- 时间:2019-07-17

- 简介:东欧国家保加利亚遭受了历史上最大的数据泄露,在其700万人口的总人口中, 500万成年公民的个人和财务信息被泄露。根据保加利亚当地媒体的多个消息来源,本周早些时候,一个不知名的黑客通过电子邮件向他们发送了11GB的被盗数据链接,其中包括纳税人的个人识别号码、地址和财务数据。保加利亚国家税务局(NRA)在周一发布的一份简短声明中说,被盗数据源自该国的纳税申报服务。

- 链接:https://thehackernews.com/2019/07/bulgaria-nra-data-breach.html

- 标题:Turla威胁组织将Topinambour木马添加到其武器库中

- 时间:2019-07-17

- 简介:安全专家透露, 自2019年初以来俄罗斯APT组织Turla在针对性攻击中使用了新的KopiLuwak木马变种。Turla(又名 Snake, Uroburos, Waterbug, Venomous Bear and KRYPTON)至少自2007年以来一直活跃在中东,亚洲,欧洲,北美,南美和前苏联集团国家针对外交和政府机构和私人企业。

- 链接:https://securityaffairs.co/wordpress/88520/apt/turla-apt-topinambour-trojan.html

- 标题:Ke3chang集团新Okrum恶意软件针对外交官

- 时间:2019-07-18

- 简介:Ke3changAPT组织(也称为 Vixen Panda,Royal APT,Playful Dragon和APT15)至少从2010年开始活跃,该组织的主要目标是来自石油工业和军队、政府承包商以及欧洲外交使团和组织的实体。近期发现Ke3chang组织利用名为Okrum的新后门进行攻击活动。

- 链接:https://www.bleepingcomputer.com/news/security/new-okrum-malware-used-by-ke3chang-group-to-target-diplomats/

- 标题:FaceApp存在安全隐患

- 时间:2019-07-19

- 简介:最近风靡全球的“FaceApp”应用程序存在安全隐患,安全专家警告公众不要参与这一活动,社交媒体上的FaceApp晒照活动加剧了这一威胁。FaceApp是由俄罗斯圣彼得堡的无线实验室(Wireless Lab)开发的iOS和Android移动应用程序,它使用神经网络技术自动生成照片中高度逼真的面部转换。

- 链接:https://securityaffairs.co/wordpress/88625/breaking-news/faceapp-risks.html

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

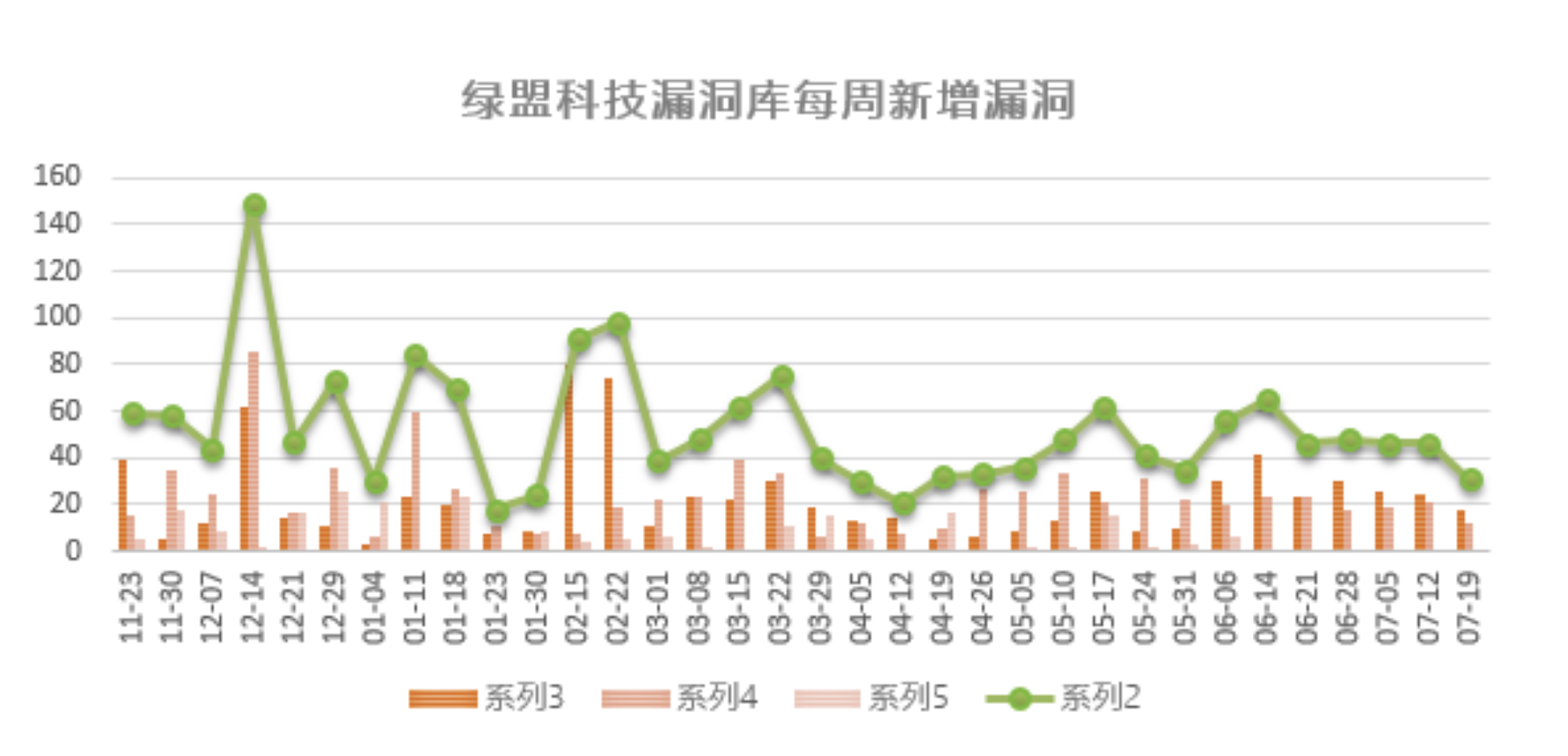

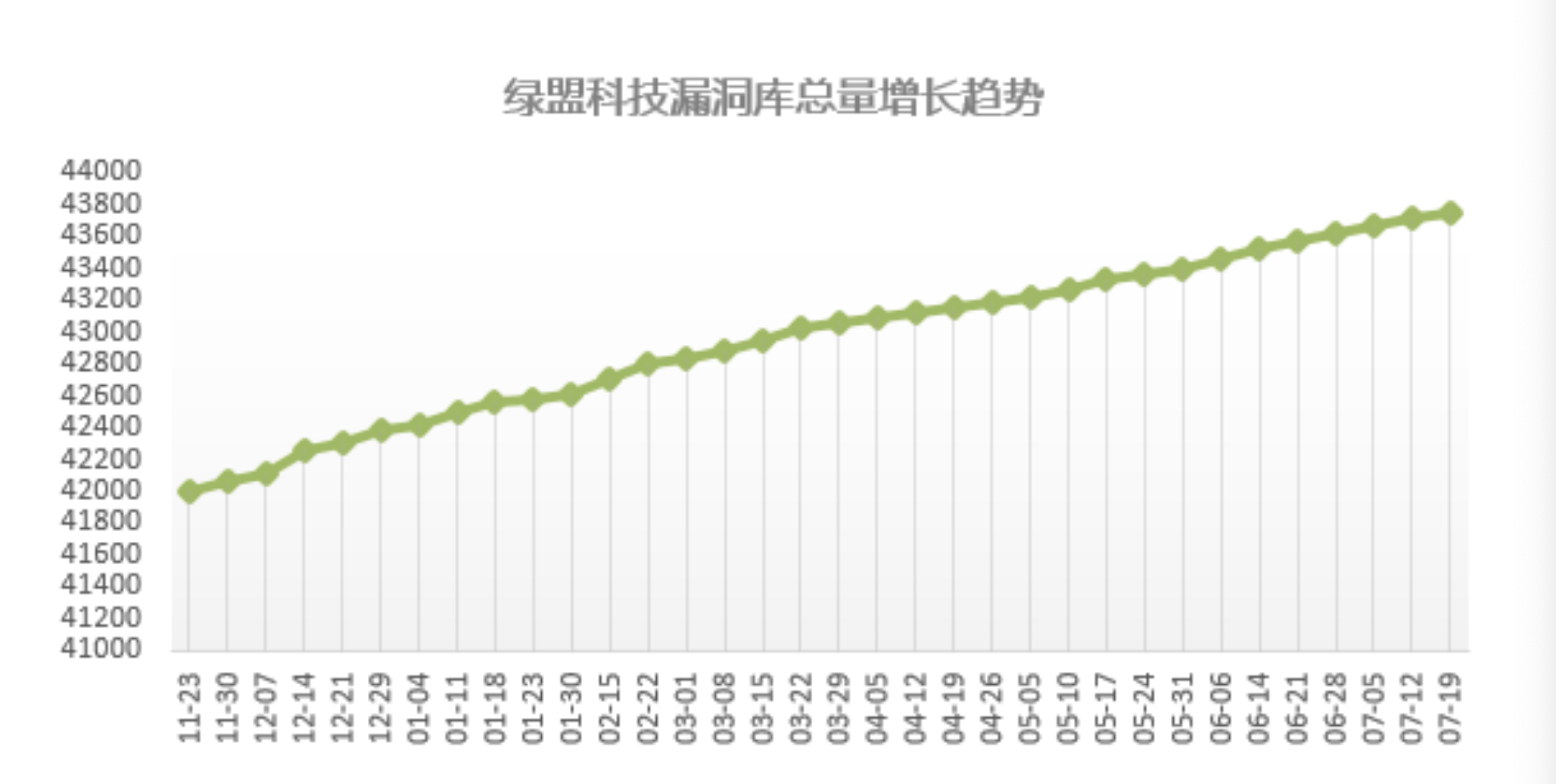

2.1 漏洞库统计

截止到2019年7月19日,绿盟科技漏洞库已收录总条目达到43741条。本周新增漏洞记录31条,其中高危漏洞数量18条,中危漏洞数量13条,低危漏洞数量1条。

- Apache JSPWiki跨站脚本执行漏洞(CVE-2018-20242)

- 危险等级:中

- BID:106804

- cve编号:CVE-2018-20242

- Barracuda VPN Client本地权限提升漏洞(CVE-2019-6724)

- 危险等级:高

- BID:107547

- cve编号:CVE-2019-6724

- Apple macOS ‘Windows Server’内存损坏漏洞(CVE-2018-4193)

- 危险等级:高

- BID:107135

- cve编号:CVE-2018-4193

- SolarWinds Orion Network Performance Monitor (NPM)远程代码执行漏洞(CVE-2019-8917)

- 危险等级:高

- BID:107061

- cve编号:CVE-2019-8917

- Zoho ManageEngine ServiceDesk Plus任意文件上传漏洞(CVE-2019-8394)

- 危险等级:中

- BID:107129

- cve编号:CVE-2019-8394

- WordPress远程代码执行漏洞(CVE-2019-8942)

- 危险等级:高

- BID:107088

- cve编号:CVE-2019-8942

- Horner Automation Cscape任意代码执行漏洞(CVE-2019-6555)

- 危险等级:高

- BID:107087

- cve编号:CVE-2019-6555

- Zoho ManageEngine NetFlow Analyzer Professional目录遍历漏洞(CVE-2019-8925)

- 危险等级:中

- BID:108553

- cve编号:CVE-2019-8925

- Tautulli跨站脚本执行漏洞(CVE-2019-8939)

- 危险等级:中

- BID:107171

- cve编号:CVE-2019-8939

- Delta Industrial Automation CNCSoft拒绝服务漏洞(CVE-2019-6547)

- 危险等级:中

- BID:107086

- cve编号:CVE-2019-6547

- Cisco Webex Business Suite安全绕过漏洞(CVE-2019-1680)

- 危险等级:中

- BID:106939

- cve编号:CVE-2019-1680

- HP Support Assistant 动态链接库加载本地代码执行漏洞(CVE-2018-5927)

- 危险等级:高

- BID:107659

- cve编号:CVE-2018-5927

- GNU Binutils堆缓冲区溢出漏洞(CVE-2019-9077)

- 危险等级:高

- BID:107139

- cve编号:CVE-2019-9077

- Cloud Foundry Command Line Interface信息泄露漏洞(CVE-2019-3781)

- 危险等级:高

- BID:107365

- cve编号:CVE-2019-3781

- Pivotal Operations Manager跨站脚本执行漏洞(CVE-2019-3776)

- 危险等级:中

- BID:107344

- cve编号:CVE-2019-3776

- Microsoft azure-umqtt -c未明远程拒绝服务漏洞(CVE-2019-5917)

- 危险等级:高

- BID:107149

- cve编号:CVE-2019-5917

- Intel Data Center Manager SDK本地不安全文件权限漏洞(CVE-2019-0108)

- 危险等级:中

- BID:107075

- cve编号:CVE-2019-0108

- CA Privileged Access Manager访问绕过漏洞(CVE-2019-7392)

- 危险等级:高

- BID:107040

- cve编号:CVE-2019-7392

- Systrome Networks ISG产品任意Shell命令注入漏洞(CVE-2019-7383)

- 危险等级:高

- BID:107035

- cve编号:CVE-2019-7383

- Atlassian Crowd身份验证绕过漏洞(CVE-2018-20238)

- 危险等级:高

- BID:107036

- cve编号:CVE-2018-20238

- Intel USB 3.0 eXtensible Host Controller Driver本地代码注入漏洞(CVE-2018-3700)

- 危险等级:中

- BID:107073

- cve编号:CVE-2018-3700

- Cloud Foundry Container Runtime安全绕过漏洞(CVE-2019-3779)

- 危险等级:高

- BID:107460

- cve编号:CVE-2019-3779

- 多个gpsd产品基于栈的缓冲区溢出漏洞(CVE-2018-17937)

- 危险等级:高

- BID:107029

- cve编号:CVE-2018-17937

- Pangea Communications Internet FAX ATA身份验证绕过漏洞(CVE-2019-6551)

- 危险等级:高

- BID:107031

- cve编号:CVE-2019-6551

- Avaya one-X Communicator弱加密安全漏洞(CVE-2019-7006)

- 危险等级:中

- BID:107175

- cve编号:CVE-2019-7006

- McAfee True Key本地信息泄露漏洞(CVE-2019-3610)

- 危险等级:中

- BID:107217

- cve编号:CVE-2019-3610

- Digi TransPort LR54远程安全绕过漏洞(CVE-2018-20162)

- 危险等级:高

- BID:107553

- cve编号:CVE-2018-20162

- Symantec Norton Password Manager IP地址欺骗漏洞(CVE-2018-18365)

- 危险等级:高

- BID:106953

- cve编号:CVE-2018-18365

- Intel Unite 应用程序权限提升漏洞(CVE-2019-0101)

- 危险等级:高

- BID:107076

- cve编号:CVE-2019-0101

- Intel OpenVINO信息泄露漏洞(CVE-2019-0127)

- 危险等级:低

- BID:107110

- cve编号:CVE-2019-0127

- TIBCO Silver Fabric跨站脚本执行漏洞(CVE-2018-12409)

- 危险等级:中

- BID:107024

- cve编号:CVE-2018-12409

(数据来源:绿盟威胁情报中心)