2019-07-24 11:00:34 Author: www.freebuf.com(查看原文) 阅读量:178 收藏

近日,邮件服务器MailEnable爆出了一组漏洞,第一时间进行跟踪以及分析预警。经研究发现,利用该组漏洞,攻击者可以实现用户数据增删改查、文件读取以及部分越权操作。

MailEnable软件介绍

MailEnable软件是一种流行的邮件服务器,具有丰富的普通和管理用户功能,由于其使用简单且部分版本免费,用户众多。该应用程序主要使用.NET Framework进行开发。

MailEnable是Windows平台下非常受欢迎的Windows Mail Server平台。它提供了一种端到端的解决方案,用于提供安全的电子邮件和协作服务,受到众多托管公司和中小型企业的青睐。

它提供了与Microsoft Exchange相当的功能,提供强大的消息传递服务,例如Exchange ActiveSync,IMAP,SMTP,POP3和一些协作工具(日历、联系人、任务备注等)。同时,还最高级别集成了Microsoft Outlook,支持双向实时更新。

截至目前为止,在全球范围内暴露在外网环境中的MailEnable资产已多达896,649台,其中,美国地区对外开放的MailEnable资产数量排名第一,有321,422台,而中国暴露的资产数量为15,019台。考虑到该软件主要用于内网环境中的邮件服务器,我们相信真实存在的设备数量将超过暴露的数值。

(统计数据仅为对互联网开放的资产,本数据来源于ZoomEye。)

图1 MailEnable全球范围内情况分布

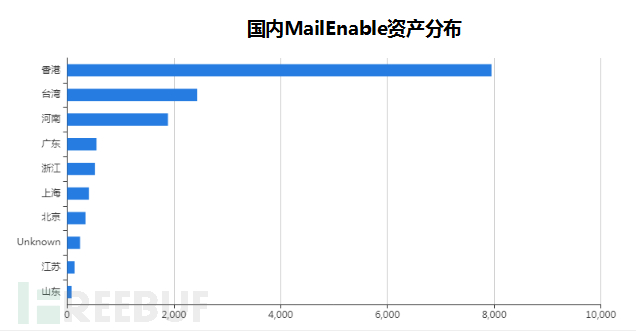

国内方面,该应用程序主要分布在香港、台湾等地区,其次是河南省、广东省、浙江省,使用数量相对国外较少。

(统计数据仅为对互联网开放的资产,本数据来源于ZoomEye。)

图2 MailEnable中国范围内情况分布

漏洞描述

1. CVE-2019-12924

针对有漏洞的MailEnable版本,使用XML External Injection(XXE)攻击,未经身份验证的攻击者可以从服务器读取任意文本文件。由于MailEnable的凭据存储在纯文本文件中而没有任何加密,因此可以窃取所有用户的凭据,包括最高特权用户(SYSADMIN帐户)。

该漏洞已在10.24版本中进行了修复

2. CVE-2019-12925

路径穿越漏洞,经过身份验证的攻击者可以在当前IIS用户有权访问的任意文件夹中添加,删除或可能读取文件。这可能导致非法读取其他用户凭据,包括SYSADMIN帐户,阅读其他用户的电子邮件,或将电子邮件或文件添加到其他用户的帐户。

该漏洞已在10.24和10.25版本中进行了修复。

3. CVE-2019-12927

存储型和反射型XSS漏洞,可能被未经身份验证的攻击者利用。一旦用户打开恶意电子邮件,就会执行XSS有效负载。然后,可以通过向所有人发送更多电子邮件或利用聊天消息中存在的另一个存储的XSS问题来将其用于定位应用程序的所有用户。如果恶意邮件在局域网内进行大范围传播,整个邮件网络内的机器可能沦为攻击者控制的僵尸网络。

该漏洞已在10.24和10.25版本中进行了修复。

4. CVE-2019-12926

错误的访问控制,MailEnable解决方案在某些情况下使用适当的访问控制检查。因此,当以用户不该具有执行权限的用户身份登录时,可以进行越权操作操作,也可以访问应用程序中使用的帐户本应没有足够访问权限的区域。

该漏洞已在10.24版本中进行了修复

5. CVE-2019-12923

Cross-Site Request Forgery(CSRF)漏洞,MailEnable的某些流程容易受到CSRF攻击,例如受害者可以代表攻击者发送电子邮件,或者可以为未经授权的用户分配完整的电子邮件访问权限。

该漏洞已在10.24版本中进行了修复

影响范围

目前受影响的MailEnable版本:

MailEnable 10.24之前版本

修复建议

及时安装MailEnable安全更新补丁:

MailEnable官方已经发布了最新的安全补丁10.25,强烈建议用户进行软件版本升级,下载地址为:http://www.mailenable.com/download.asp

参考链接

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh