阅读: 1

2月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Windows TCP&IP 远程代码执行漏洞(CVE-2021-24074)以及VMware多个高危漏洞影响较大。前者该漏洞位于IPv4源路由中,Windows默认配置下不启用此功能,攻击者可通过构造特殊的IP数据包,在目标主机上远程执行任意代码。CVSS评分为9.8;后者是VMware官方披露vSphere Client、ESXi的两个高危漏洞:CVE-2021-21972:vSphere Client(HTML5)在vCenter Server插件vRealize Operations中包含一个远程执行代码漏洞,CVSSv3评分9.8,受影响的vRealize Operations插件为默认安装;CVE-2021-21974:ESXi中使用的OpenSLP存在堆溢出漏洞,CVSSv3评分8.8。与ESXi处于同一网段中且可以访问427端口的攻击者可触发OpenSLP服务中的堆溢出问题,从而导致远程执行代码。

另外,本次微软共修复了11个Critical级别漏洞,43个Important级别漏洞,2个Moderate级漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,具有政府背景的威胁组织较活跃,其中包括朝鲜的Lazarus组织、俄罗斯的Turla组织、以及BlackTech威胁组织;随着比特币持续增长,带动数字虚拟货币市值整体飙升,挖矿团伙也非常活跃,包括TeamTNT、H2Miner团伙等;同时本月农历春节期间,云服务是攻击者进攻的重点目标对象。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

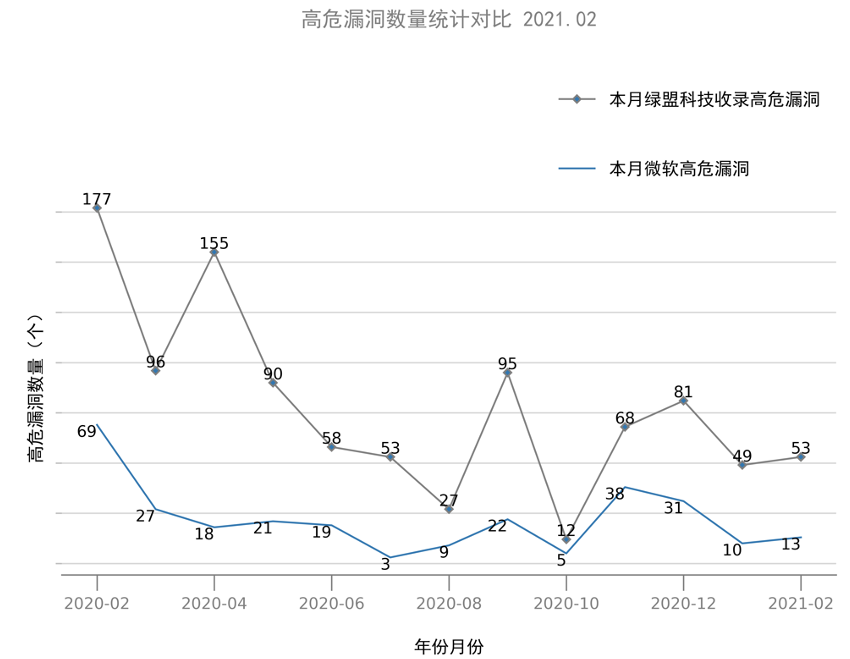

2021年02月绿盟科技安全漏洞库共收录262个漏洞, 其中高危漏洞53个,微软高危漏洞13个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2021.02.28

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

- Turla组织部署IronPython恶意软件加载程序

【标签】IronNetInjector

【时间】2021-02-19

【简介】俄罗斯黑客组织Turla正在部署一个基于IronPython的恶意软件加载器,称为IronNetInjector,新的加载器通过利用IronPython直接使用.NET Framework API以及Python库的能力来提供ComRAT(一种远程访问木马),具有混淆恶意软件代码以及加密和解密NET注入器和有效载荷的功能。

【关联的攻击组织】Turla Group是一个俄罗斯威胁组织,自2014年以来已感染超过45个国家数台计算机,其中包括政府、军事、外交、教育和医药行业。

【参考链接】https://unit42.paloaltonetworks.com/ironnetinjector/

【防护措施】绿盟威胁情报中心关于该事件提取15条IOC,其中包含15个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Lazarus利用Internet Explorer 0day漏洞攻击安全研究者的活动

【标签】Lazarus

【时间】2021-02-04

【简介】近期,韩国安全公司ENKI披露了一起利用Internet Explorer 0day漏洞攻击安全研究者的活动。该活动是由谷歌发现的朝鲜组织针对安全人员攻击事件的一部分,攻击者已被确认为朝鲜APT组织Lazarus。在攻击活动中,Lazarus构造了一个带有诱饵内容和恶意链接的mht文件,称为“Chrome_85_RCE_Full_Exploit_Code.mht”,经过SNS等渠道发送给安全研究者,该mht文件携带恶意的JS内容,会通过指定url下载JS木马,最终投递带有Internet Explorer 0day漏洞的攻击载荷,将shellcode木马植入受害者主机当中。

【关联的攻击组织】Lazarus Group(又名 HIDDEN COBRA、Guardians of Peace、ZINC 和 NICKEL ACADEMY)是一个威胁 组织,归属于朝鲜政府,该组织至少从 2009 年以来一直活跃。

【参考链接】

https://enki.co.kr/blog/2021/02/04/ie_0day.html

https://blog.google/threat-analysis-group/new-campaign-targeting-security-researchers

【防护措施】绿盟威胁情报中心关于该事件提取5条IOC,其中包含5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- KUBERNETES集群遭挖矿木马突袭

【标签】KUBERNETES

【时间】2021-02-23

【简介】2021年年初,TeamTNT团伙被发现入侵了某Kubernetes集群,通过结合脚本和现有工具,最终在容器内植入门罗币挖矿木马。

【关联的攻击组织】TeamTNT是一个主要入侵在线容器并通过挖矿和DDoS进行牟利的攻击团伙。

【参考链接】

【防护措施】绿盟威胁情报中心关于该事件提取31条IOC,其中包含7个IP,5个域名和19个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Kasablanka组织针对Windows和Android平台的攻击活动

【标签】Kasablanka

【时间】2021-02-09

【简介】LodaRAT新版本添加Android作为目标平台,并在针对Windows的新版本中添加等录音功能。近期Kasablanka组织利用LodaRAT新版本针对孟加拉国进行网络间谍活动,旨从Android和Windows平台中收集敏感信息。

【关联的攻击组织】Kasablanka,又名Kasablanca,是一个以信息窃取为目的的威胁组织。

【参考链接】https://blog.talosintelligence.com/2021/02/kasablanka-lodarat.html

【防护措施】绿盟威胁情报中心关于该事件提取25条IOC,其中包含3个IP,8个域名和14个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用BendyBear针对多个东亚政府组织

【标签】BendyBear

【针对行业】政府

【时间】2021-02-09

【简介】近期攻击者利用BendyBear恶意软件针对多个东亚政府组织发起攻击活动,此次攻击活动疑似有BlackTech组织有关,该组织最早可追溯到2014年。

【关联的攻击组织】BlackTech是一个最早活跃于2014年7月的网络间谍组织,主要针对东亚(尤其是台湾)进行间谍活动。

【参考链接】https://unit42.paloaltonetworks.com/bendybear-shellcode-blacktech/

【防护措施】绿盟威胁情报中心关于该事件提取7条IOC,其中包含7个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 黑客利用Masslogger木马变种窃取用户凭据的攻击活动

【标签】Masslogger

【时间】2021-02-17

【简介】Masslogger是一个用.NET编写的间谍软件程序,主要是从浏览器中窃取用户凭据,还从一些流行的消息收发应用程序和电子邮件客户端中窃取用户凭据。

【参考链接】https://blog.talosintelligence.com/2021/02/masslogger-cred-exfil.html

【防护措施】绿盟威胁情报中心关于该事件提取13条IOC,其中包含13个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- FreakOut利用最新漏洞创建僵尸网络

【标签】FreakOut

【时间】2021-02-19

【简介】2021年1月上旬,CNCERT物联网威胁分析团队通过实时运转的数据平台捕获到一种未知恶意程序out.py,它的典型传播域名为gxbrowser.net。绿盟科技伏影实验室对该程序样本、传播Payload等进行深入研究,并与开源情报进行比对,确认它是一种新型僵尸网络家族。1月中下旬,多家国内外公司也发现了这个恶意程序,由于它的名称为out.py,且关联到的攻击者代号为Freak,因此该家族被命名为FreakOut,该恶意程序在传播中使用了CVE-2020-28188、CVE-2020-7961和CVE-2021-3007三个漏洞。

【防护措施】绿盟威胁情报中心关于该事件提取4条IOC,其中包含4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- H2Miner挖矿团伙利用多个漏洞武器攻击云上主机

【标签】H2Miner

【时间】2021-02-22

【简介】研究人员检测到春节期间H2Miner挖矿团伙异常活跃,该团伙利用多个漏洞武器攻击云上主机挖矿,除利用该团伙惯用的XXL-JOB未授权命令执行攻击之外,还使用了PHPUnit远程代码执行漏洞(CVE-2017-9841)、Supervisord远程命令执行漏洞(CVE-2017-11610)和ThinkPHP 5.X远程命令执行漏洞进行攻击扩散,最终投递名为kdevtmpfsi的XMR门罗币矿机组件挖矿牟利。

【参考链接】https://s.tencent.com//research/report/1254.html

【防护措施】绿盟威胁情报中心关于该事件提取6条IOC,其中包含2个IP,1个域名和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- NightScou针对亚洲在线游戏社区的网络间谍活动

【标签】NightScou

【针对行业】在线游戏社区

【时间】2021-02-01

【简介】ESET的研究人员发现了一个供应链攻击,用于针对亚洲在线游戏社区的网络间谍行动。2021年1月,该团队发现了一个新的供应链攻击,并且破坏了NoxPlayer的更新机制,NoxPlayer是一个用于pc和mac的Android仿真器,是BigNox产品系列的一部分,在全球拥有超过1.5亿用户。

【防护措施】绿盟威胁情报中心关于该事件提取11条IOC,其中包含4个IP,3个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用Kobalos恶意软件针对高性能计算集群(HPC)的攻击活动

【标签】Kobalos

【时间】2021-02-02

【简介】ESET的研究人员分析了针对高性能计算(HPC)集群和其他高关注目标的恶意软件。他们对这个小而复杂的恶意软件进行了反向工程,恶意软件可以移植到许多操作系统,包括Linux、BSD、Solaris,甚至AIX和Windows。他们将这个恶意软件命名为Kobalos。

【防护措施】绿盟威胁情报中心关于该事件提取10条IOC,其中包含10个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 网络罪犯利用Accelion FTA进行数据盗窃和勒索的攻击活动

【标签】Accelion FTA

【时间】2021-02-22

【简介】从2020年12月中旬开始,Mandiant在UNC2546跟踪的恶意行为者利用了Accellion的旧式文件传输设备(FTA)中的多个零日漏洞,安装了一个新发现的名为DEWMODE的Web Shell,在运行旧版FTA产品(如UNC2546)时利用Accellion FTA漏洞进行数据盗窃。

【防护措施】绿盟威胁情报中心关于该事件提取8条IOC,其中包含6个IP和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。