宝塔越权漏洞

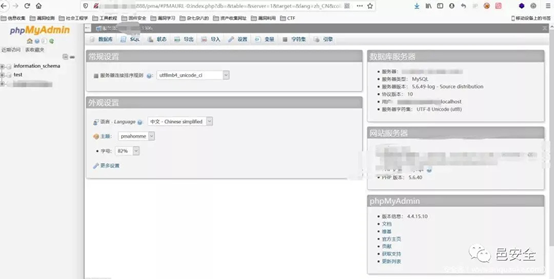

这个漏洞于2020年8月23日上午公开,宝塔官方于晚上8点发布短信紧急修复公告,漏洞通过访问指定url可以直接越权利用,影响近9W余台服务器,利用payload如下:http://ip:888/pma

通过访问以上url可以直接越权至phpmyadmin后台,也有许多娱乐圈黑客利用此漏洞四处破坏,造成了严重的社会影响,更有甚者在gov站点上挂黑页。

该漏洞主要影响版本有:

宝塔linux面板 7.4.2

宝塔windows面板6.8

此漏洞利用难度几乎为零

修复方案:

1、升级宝塔面板至最新版本7.4.3,在面板内即可升级。

2、关闭888端口。

通达OA RCE漏洞

说到通达OA,它最近爆出的漏洞可真的不要太多了,就在几个月之前也爆出过RCE getshell漏洞,那时候我也写出了EXP并进行分析。这一次爆出的RCE同样是auth身份验证文件的问题,但却不是他的锅。下面我们来对代码进行审计吧!

漏洞影响版本:

通达OA < v11.7

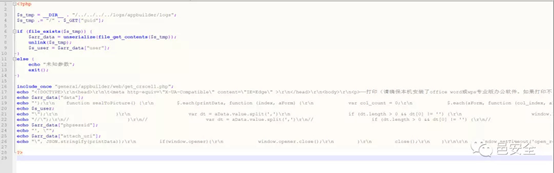

首先漏洞的关键产生原因就是文件删除漏洞,攻击者通过该漏洞删除了auth身份验证文件,导致验证失效从而进行任意文件上传,任意文件删除漏洞产生位置在: /module/appbuilder/assets/print.php

我们来看一下它的源码

P.S. 注意通达OA的源码是加密的,需要使用SeayDZend工具解密之后 即可正常阅读源码

在上图代码中我们可以看到用户可以通过GET方式控制变量guid,然后下面对文件是否存在进行检测,如果存在则会调用unlink函数进行删除文件,s_tmp变量这里拼接了guid变量,所以这里我们就可以通过guid参数进行目录穿越从而进行任意文件删除,PAYLOAD如下:

http://ip/module/appbuilder/assets/print.phpguid=../../../webroot/inc/auth.inc.php

注意在测试时进行备份,删除了auth.inc.php可能导致部分功能不可用。

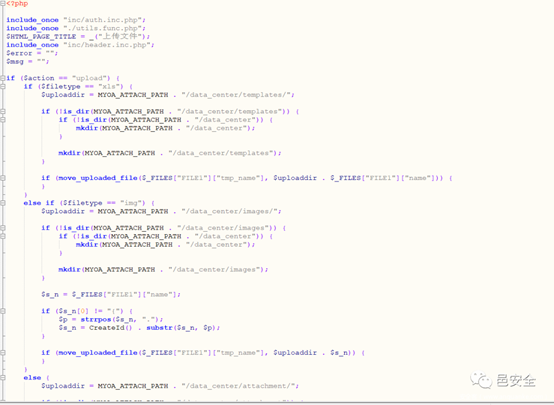

删除了auth.inc.php文件,我们继续分析文件上传点的源码,漏洞发生位置为:

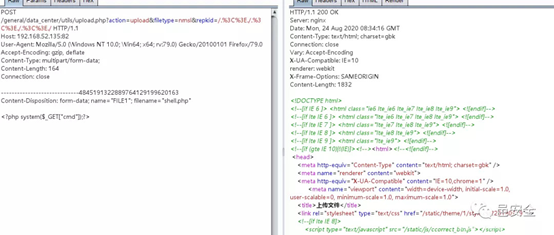

/general/data_center/utils/upload.php

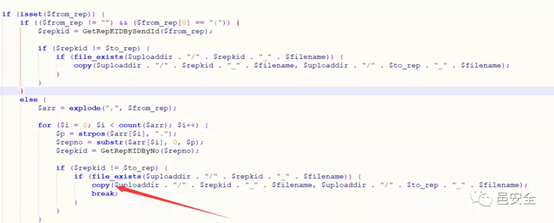

首先传入参数action=upload进入,然后传入不存在的filetype这里可以任意取值,最后传入repkid参数值为/.<>./.<>./.<>./ 逃逸file_exits函数。数据包中构建上传文件操作,上传文件参数名为FILE1。

这里的逃逸操作,使其进入if条件中拷贝文件至网站根目录。

最后直接访问http://ip/_filename.php即可

数据包如下图:

修复方式:

更新至最新版本v11.7即可

更新地址:https://www.tongda2000.com/download/sp2019.php

EXP地址:https://github.com/wikiZ/tongda-deleteRCE

绿盟UTS综合威胁探针管理员任意登录

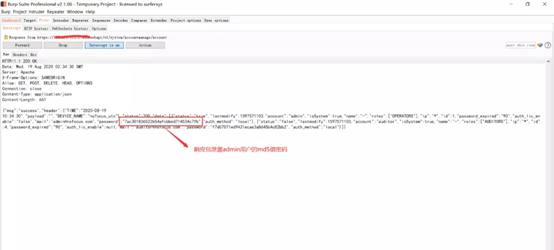

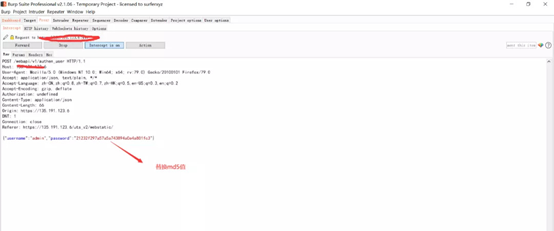

漏洞利用过程:

对响应的数据包进行修改,将false更改为true的时候可以泄露管理用户的md5值密码

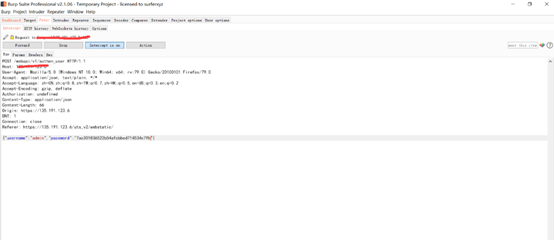

利用得到的md5值去登录页面

7ac301836522b54afcbbed714534c7fb

成功登录,登录后通过管理员权限对设备进行管控,并且可以看到大量的攻击信息,泄露内部网络地址包括资产管理。

这三个漏洞都是在2020HW期间发现的,影响范围很大,企业应该及时发现并且修补这类漏洞。

资料参考自:

《2020HW热门0day分析与复现》 https://mp.weixin.qq.com/s/XL85z9br2pMMj5NkYhdmMA

《2020HW最新漏洞及利用方法》 https://mp.weixin.qq.com/s/oBayKAh9Ctd_AenN3FRVog

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh