近日,卡巴斯基发布了一份报告,其中提供了关于2020年ICS(工业控制系统)工程和集成领域中计算机威胁态势的详细信息。

在这份报告中,卡巴斯基分析了在工程、配置和维护工业设备的计算机上以及众多为了ICS工程和集成工业所安装的软件包中的软件(其中包括:人机界面HMI、OPC网关、工程、控制和数据采集软件)所遭受到的网络威胁。

卡巴斯基表示,ICS工程行业与其他行业最大的不同就是,一台ICS工程计算机通常与各种工业控制系统有着直接或间接的联系,甚至于有的系统可能属于别的工业企业。

同时,一台ICS 工程计算机往往比普通ICS计算机拥有更多的访问权限和更少的限制,这就是它拥有了更大的被攻击面。一台典型的ICS工程计算机拥有以下特点:

允许用户安装任何软件

同时提供对ICS和企业内网的访问权限

可以访问互联网、使用电子邮件服务、网络文件共享和即时通讯工具

此外,ICS工程环境对新威胁的反应速度比普通的ICS环境更快。在普通的ICS环境中,由于持续的感染源,计算机可能会被同一恶意软件反复攻击,但ICS工程环境中一般不会出现这种情况。

拦截恶意软件的计算机占比

在2020年下半年,39.3%的ICS工程和集成领域的计算机触发卡巴斯基产品,即恶意软件被拦截。2020年下半年的该比例要高于2020年上半年(31.5%)。下半年中,多个行业的百分比都有所上升,但是增幅最大(7.8%)的是ICS工程部门。

2019年下半年至2020年下半年工业领域中拦截恶意软件的ICS计算机占比

ICS工程和集成领域的计算机所面临的威胁情况随计算机所处的环境而变化,环境中包括了:计算机的地理位置、访问外部网络和服务的能力以及用户行为。

地理因素

在拉丁美洲、中东、亚洲和北美,2020年下半年在ICS工程环境中被拦截恶意软件的计算机的百分比高于上半年所占百分比。但是,在非洲、俄罗斯和欧洲则正相反。

2020年上半年至下半年中拦截恶意软件的ICS工程计算机占比排列的主要地区情况

北美地区在2020下半年增幅最大(15.1%),其次是中东地区(12.7%)。两者增长的原因都与该地区网络矿工数量的增加有关。而欧洲南部和东部地区则主要是因为遭遇了钓鱼邮件。

环境因素

ICS工程和集成领域的计算机的环境会极大地影响计算机所遭受的的威胁状况。例如,一台可以接入互联网或在安全网络范围外使用的计算机(如笔记本电脑)大概率比一台与世隔绝的计算机更容易受到攻击。

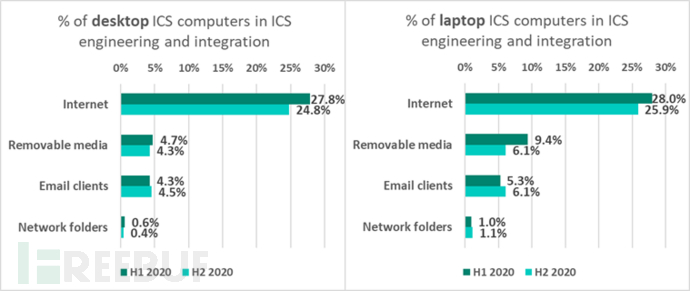

笔记本vs.台式机

2020年下半年在ICS工程部门中笔记本电脑和台式电脑的比例

与台式电脑相比,ICS工程部门使用的笔记本电脑显示伴随互联网内容、可移动媒体设备、电子邮件客户端和网络文件夹传递的威胁比例更高。

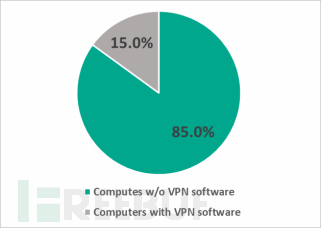

VPN软件

将ICS工程和集成领域中使用的笔记本电脑和台式机分为使用VPN软件的计算机组(15%)和不使用VPN软件的计算机组(85%),进行进一步分析。

ICS工程领域使用VPN软件的计算机显然攻击面较小,尤其是遇到的网络威胁较少,这些威胁通常是随着网络服务内容一起传递的。同时,使用VPN软件的电脑,通过可移动媒体和网络文件夹传递的威胁比例更高。

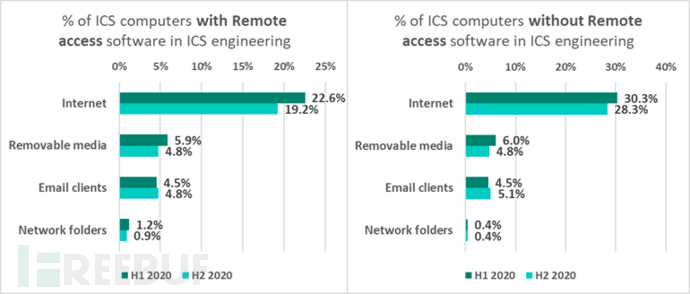

远程访问软件

除了分析有无VPN软件的计算机,报告还分析了有无远程访问软件的计算机组(分别占64.6%和35.4%)。

使用和不使用远程访问软件的计算机所面对的威胁情况十分相似。但使用远程访问软件的计算机面对互联网内容所带来的威胁的比例更低。

虽然使用远程访问软件的计算机遭遇互联网威胁比例更低,但我们也遇到了许多针对网络服务的攻击案例,如SMB、MS SQL和RDP。这些攻击大多是由于子网(物理或虚拟)中的蠕虫爆发。这些蠕虫使用Mimikatz,通过滥用窃取的凭证、利用RCE漏洞或成功对网络服务进行蛮力攻击,在网络上进行传播。

建议

1. 确保ICS工程计算机特别是笔记本电脑能得到良好的保护,不受网络攻击、网络威胁和网络钓鱼活动以及有针对性的攻击所威胁。为此,可以考虑在网络的所有终端上使用现代威胁检测技术。

2. 及时安装所有操作系统和应用软件的更新,尤其要重视安全更新。在无法更新使采用变通保护措施。

3. 定期培训员工识别计算机或应用程序的可疑行为,以及钓鱼邮件和即时信息。

4. 限制使用任何具有危险性和易受攻击的软件,这些软件会加大攻击面。包括:远程访问软件、办公室解决方案、PowerShell 、 Windows Script Host 等。

5. 监控组织中文件的执行情况,并使用默认拒绝的应用程序控制,将应用程序的使用限制在被允许的应用程序上。

6. 限制USB设备的使用,只使用那些受信任和加密的设备。应监控这些限制的实施情况。许多先进的主机保护工具都包含了必要的功能。

7. 为不同的用户使用不同的账户。管理用户和服务账户的权限,以防止当账户被入侵时,增加在企业中感染风险。同时应对管理员功能的使用进行记录和监控。

8. 限制用户在其系统上的权限,以及企业服务访问权限,留下特定员工执行工作所需的最小权限集。

9. 最大限度地实现精细化的访问控制,限制特权账户的使用。在可能的情况下,管理员应该使用具有本地管理权限或具有特定服务管理权限的账户,避免使用具有域管理权限的账户。

10. 审核特权账户的使用情况,并定期审查访问权限。

11. 要求用户定期更改密码并且引入密码强度要求。

12. 配置操作系统始终显示所有文件类型的文件扩展名,以便看到具有双重扩展名的文件(一种用于欺骗用户的策略)。

完整报告:点击链接下载

如有侵权请联系:admin#unsafe.sh