一、前言

高级可持续性攻击,又称APT攻击,通常由国家背景的相关攻击组织进行攻击的活动。APT攻击常用于国家间的网络攻击行动。主要通过向目标计算机投放特种木马(俗称特马),实施窃取国家机密信息、重要企业的商业信息、破坏网络基础设施等活动,具有强烈的政治、经济目的。

整个2019年上半年,网络攻击频发,全球的网络安全形势不容乐观。腾讯安全御见威胁情报中心根据团队自己的研究以及搜集的国内外同行的攻击报告,编写了该份2019年上半年APT攻击研究报告。根据研究结果,我们认为主要的结论如下:

1、中国依然是APT攻击的主要受害国,受到来自于东亚、东南亚、南亚、欧美等各个区域的网络威胁;

2、网络攻击形势跟地域政治局势有相当密切的关联,地域安全形势复杂的地区,往往是APT攻击最为严重和复杂的地区;

3、APT攻击不再局限于窃取敏感材料,攻击目标开始跟民生相关,如阿根廷、委内瑞拉的大断电等;

4、大量的APT攻击武器库的泄露,使得网络安全形势更加严峻,如军用网络武器的民用化等,同时也给安全研究者的追踪、溯源带来了一定的困难。

二、2019年上半年攻击概览

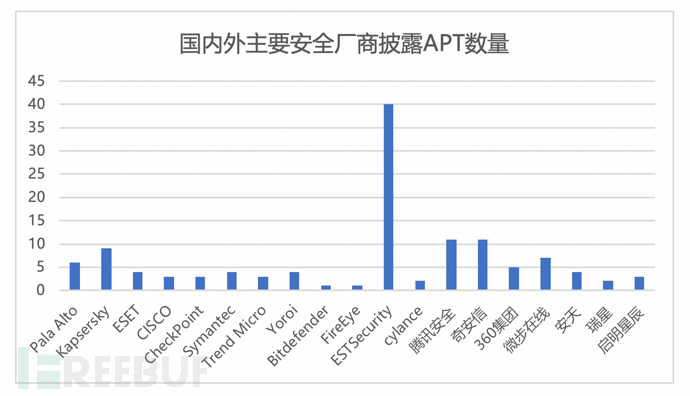

2019年上半年来,网络安全大事频发,APT攻击也持续高发,为了掌握APT攻击在全球的活动情况,腾讯安全御见威胁情报中心针对全球所有安全团队的安全研究报告进行研究,并提取了相关的指标进行持续的研究和跟踪工作。同时,我们针对相关的研究报告进行了一个梳理和归纳,经过不完全统计,2019年上半年,全球共有42个安全厂商共计发布了144篇APT攻击报告,其中有7家中国的的安全厂商发布了43篇攻击报告,报告数量同步2018年增长了近5成。由于安全公司众多,监测可能有所遗漏,敬请谅解。我们也只选取了有具体攻击活动和明确组织信息的报告做为统计和比对。

图1:国内外主要安全厂商披露APT数量

2019年上半年,国内共有7家安全厂商披露了43篇攻击报告,共涉及APT攻击组织26个,其中海莲花被披露的次数最多,共计7次,其次为污水(MuddyWater),共计5次。

图2:国内安全厂商披露的主要APT组织攻击事件数量

从被攻击地域分布来看,根据腾讯安全御见威胁情报中心的统计显示(不含港澳台地区),2019年上半年中国大陆受APT攻击最多的地区为广西和北京,此外还有辽宁、云南、海南、四川、广东、上海等。详见下图(不含港澳台地区)。

图3:2019年上半年中国大陆被APT攻击的地区分布图

而从行业分布来看,2019年上半年针对中国大陆的攻击中,主要受攻击对象包括政府部门、国有企业、科研机构等,具体分布如下:

图4:国内被攻击目标属性分布

图4:国内被攻击目标属性分布

三、中国面临的APT攻击形势

中国历来都是APT攻击的主要受害者,随着中国经济的快速发展,以及国际地位的不断攀升,中国面临的外部威胁形势更加严峻。根据腾讯安全御见威胁情报中心的监测以及公开的报告和资料,我们将在2019年上半年对中国大陆有过攻击的组织按疑似的地理位置分为东北亚方向、东亚方向、东南亚方向、南亚方向、其他方向。

| 组织归属地 | 代表 |

|---|---|

| 东亚 | DarkHotel、Group123(APT37)、Lazarus、穷奇(毒云藤) |

| 东南亚 | 海莲花(APT32) |

| 南亚 | BITTER(蔓灵花)、白象、Gorgon Group |

| 其他 | 方程式 |

表1:2019年上半年攻击中国的APT组织地域分布

3.1 东亚方向的威胁

东亚的威胁主要来自朝鲜半岛等地区,此方向组织具有很强的政治背景,常攻击我国政府、外贸、金融、能源等领域的公司、个人及相关科研单位,该方向黑客组织十分庞大,往往呈集团化运作。最典型的攻击组织代表就是DarkHotel、Group123(APT37)、Lazarus、穷奇(毒云藤)等。2019年以来,这几个典型组织都比较活跃。

3.1.1 DarkHotel

DarkHotel组织旗下的寄生兽长期对我国外贸公司进行持续性攻击,在2019年上半年再次针对中国的外贸企业进行了攻击活动。该组织具有强大的木马开发能力和0day漏洞利用能力,持续与国内主流安全软件进行安全对抗。新版的寄生兽木马依然使用寄居在正常的文件中疑似通过水坑来感染目标系统,与以往不同的是,以前是通过将大量开源代码加入到木马工程中编译以实现隐藏恶意代码的目的,今年则出现通过替换正常的软件文件来实现劫持的目的,更加隐蔽和难以清理。

图5:捆绑有寄生兽木马的网易邮箱大师程序

感染目标系统后,通过下发恶意插件的方式,对被控机器进行持久性攻击,插件如下:

| 插件名 | 功能 |

|---|---|

| rmet_x64/ rmet_x86 | Meterpreter,用于远程控制,持续渗透 |

| mkmfc.dll | 键盘记录插件,本插件用于键盘记录,记录按键信息、窗口标题、时间 |

| weepyll_x64.dll | 内网渗透插件,主要用于横向移动 |

| hird.dll | 用于用于窃取数据库文件 |

| nksen.dll | 用于屏幕监控 |

| igfxrot.exe/TiWork.exe | 开源远程控制木马XRAT,该远控可以进行键盘记录、远程下载执行恶意文件、上传文件、反向代理等功能 |

表2:寄生兽下发插件的功能列表

3.1.2 Group123(APT37)

该组织疑似朝鲜半岛某国政府背景,经常攻击国内的外贸公司、在华外企高管,甚至政府部门。该组织最常使用鱼叉钓鱼邮件进行定向攻击,使用Nday或者0day漏洞进行木马捆绑和伪装。在拿下目标及其后会尝试横向移动以及对根据系统信息发现定制模块,常使用dropbox等公共网络资源作为C2、中转、存储等。2019该组织仍然十分活跃。

图6:Group123的攻击诱饵

图7:Group123组织针对特定计算机下发的定制化模块

图7:Group123组织针对特定计算机下发的定制化模块

3.1.3 穷奇(毒云藤)

穷奇组织是一个对我国持续攻击时间长达数十年的老牌APT组织,该组织的攻击活动在2015年左右达到高峰,之后的活动慢慢减少,2019年以来该组织活动减少了很多,攻击频次和攻击范围都大大缩小,但其依然保持活动,如今年3月份,该组织就使用编号为CVE-2018-20250的WinRAR ACE漏洞向中国大陆数十个重点目标投递了多个RAT木马。投递的RAT木马核心与3年前的版本相比除了配置信息外并未发现新的功能性更新,由此也可印证该组织的活跃度确实在下降。

图8:穷奇组织的钓鱼邮件

图8:穷奇组织的钓鱼邮件

图9:带有CVE-2018-20250漏洞的压缩包附件

图10:解压后释放的恶意文件

图11:解压后的正常文件

图11:解压后的正常文件

3.2 东南亚方向的威胁

东南亚方向的威胁,最典型的代表就是海莲花(APT32、OceanLotus),该组织是近年来针对中国大陆攻击最频繁的组织,甚至没有之一。其攻击的目标众多且广泛,包括政府部门、大型国企、金融机构、科研机构以及部分重要的私营企业等。该组织攻击人员非常熟悉我国,对我国的时事、新闻热点、政府结构等都非常熟悉,如刚出个税改革时候,就立马使用个税改革方案做为攻击诱饵主题。此外钓鱼主题还包括绩效、薪酬、工作报告、总结报告等。

2019上半年以来海莲花组织以更大规模对更广领域进行持续攻击,大量国内企业单位目标整个内网沦陷,攻击方式依旧以使用电子邮件投递诱饵的方式实施鱼叉攻击为主,投递的诱饵类型则是多种多样,有白加黑、lnk、chm、漏洞利用office文件、WinRAR ACE漏洞文件、文档图标的exe等。一旦获取到一台机器控制权限后,立即对整个内网进行扫描平移渗透攻击。

图12:海莲花的钓鱼邮件

图13:海莲花使用的攻击诱饵

在安全对抗上,海莲花也表现得十分活跃,其技术更新十分频繁,且大量针对国内安全软件。如在启动方式上,上半年出现了通过修改doc、txt等文档文件类型关联程序的方式来实现开机自启动;通过在资源中添加大量的垃圾数据,充大文件体积来防文件上传;通过com组件来添加注册表从而绕过安全软件主动防御的技术。

图14:在资源中添加大量垃圾数据

图15:添加大量垃圾数据后的文件大小

而在受害机器上的持久化文件,白加黑依然是海莲花组织最喜欢用的方式之一,以下是近半年该组织最常用的“白加黑”组合:

| 白文件原名 | 白文件MD5 | 黑DLL文件名 |

|---|---|---|

| iTunesHelper.exe | 3723c94f7e6b91e60b74e7eeea6796** | AppleVersions.dll |

| SGTool.exe | 5fc69418b80385e8c41cfd76b427c1** | inetmib1.dll |

| Rar.exe | 35bb768e6ee6c8a1462e11cf0be2a9** | ldvptask.ocx |

| GoogleUpdate.exe | 0545a3eb959cfa4790d267bfb8c1ac** | goopdate.dll |

| 360se.exe | a16702ed1812ddc42153ef070f3dfd** | chrome_elf.dll |

| winword.exe | ceaa5817a65e914aa178b28f12359a** | wwlib.dll |

| rekeywiz.exe | ca0537448557b9055ea660c08d76f7** | mpr.dll |

表3:海莲花常用的白加黑组合

2019上半年海莲花出现的另一个显著的新变化则是对常驻文件进行机器绑定处理,实现木马与受害机器绑定,即使用计算机名对木马payload进行加密,这样如果样本被拷贝到其他机器,如分析取证人员的电脑,则无法解密出payload而无法分析样本具体行为,对于最终的payload,Denis、CobaltStrike、类gh0st依然是该组织最喜欢使用的RAT,且会根据目标的价值信息,选择不同的RAT组合。

图16:海莲花特马的payload加密结构

图17:海莲花特马的payload解密流程

3.3 南亚方向的威胁

南亚方向的攻击组织对中国大陆的攻击活动已经持续了近10年,代表组织有BITTER(蔓灵花)、白象(摩诃草、Patchwork、HangOver)、GorgonGroup等。而BITTER、白象等组织之间又存在某些相似和关联,这一点在我们以往的报告中也有所提及。2019年上半年,该方向的组织依然活跃,持续有针对中国政府部门、军工、核能企业以及外贸、钢铁行业进行攻击的案例。

3.3.1 BITTER(蔓灵花)

BITTER(蔓灵花)也是对中国大陆进行攻击的比较频繁的一个攻击组织,攻击目标包括外交相关部门、军工、核能等企业。御见威胁情报中心曾在2018年12月详细的披露过该组织的攻击活动和技术细节,以及和白象等组织的关联关系。2019年上半年该组织的技术特点跟之前的类似,未发现有明显的改进。

图18:蔓灵花的攻击诱饵文件

图19:蔓灵花的钓鱼页面

3.3.2 白象

白象组织,也叫摩诃草、Patchwork、HangOver,也是经常针对中国大陆进行攻击的组织,除了中国大陆的目标外,巴基斯坦也是该组织的主要目标。该组织的攻击活动以窃取敏感信息为主,最早可以追溯到2009年11月,至今还非常活跃。在针对中国地区的攻击中,该组织主要针对政府机构、科研教育领域进行攻击。该组织的常用特马包括badnews、qrat等。

2019年上半年,虽然该组织频繁的针对巴基斯坦、孟加拉等目标进行了攻击活动,但是针对中国大陆的攻击相对比较平静。但是我们也有发现该组织旗下的badnews特马所使用的github等公共平台的配置的C2在2019年也进行了频繁的更新。

图20:白象的badnews特马所配置C&C的页面

可以看到,真正的C&C地址,使用的是拼音,很有中国特色:

图21:白象的badnews特马C&C通信包

| 命令号 | 功能 |

|---|---|

| 0 | 退出木马进程,结束控制 |

| 8 | 获取键盘记录:上传TPX498.dat,即键盘记录文件 |

| 23 | 获取截屏:截屏并存储为TPX499.dat,并上传 |

| 13 | 上传文件:读取指定文件内容写入到AdbFle.tmp,并上传 |

| 4 | 获取文档文件目录列表:上传edg499.dat并删除,再运行一次木马自身 |

| 5 | 上传指定路劲的文件 |

| 33 | 下载文件:从指定URL下载文件,并执行 |

表4:badnews特马的命令号和功能

3.3.3 GorgonGroup

Gorgon Group是一个比较特殊的攻击组织,该组织主要针对包括中国在内的全球外贸人士进行攻击,行为类似于腾讯安全御见威胁情报中心多次披露的”商贸信”。但是特别的是,Gorgon Group还被发现有针对英国、西班牙、俄罗斯、美国等政治目标发起过定向攻击。该组织最早在2018年8月份由Palo Alto的Unit42团队进行了披露。

该组织主要的武器库为一些公开的商用的RAT木马,包括Azorult RAT、RevengeRAT、NjRAT、Lokibot等。同时该组织还喜欢使用Bitly短域名,以及使用公开的blog和临时分享文本站点pastebin来存储攻击代码。

2019年上半年,该组织依然持续的对全球的外贸人士进行了攻击,当然中国的外贸人士也包含在内。主题包括订单、邀请函、快递等等。

图22:使用pastebin存储攻击代码

图23:使用blogspot存储攻击代码

3.4 其他方向的威胁

其他方向的威胁主要来自欧美国家,典型代表如方程式、Turla等。其中方程式组织被曝光于2015年初,其活动时间最早可追溯至2001年,在2017年时,该组织被ShadowBrokers(影子经纪人)组织黑吃黑攻陷,几乎全部资料外泄。从曝光的材料来看其拥有强大的漏洞利用能力,且多个0day漏洞已使用数年之久,包括后来被WannaCry木马利用的“永恒之蓝”漏洞都是出自该组织之手,根据曝光的信息,中国有大量的重要目标被该组织贡献,总数位列所有被攻击国家之首。该组织的攻击方式大多从重要目标防火墙、路由器等入手,通过漏洞层层植入木马,技术手段十分高超,因此长时间未被发现。从方程式被曝光之后,该组织未被发现有新的活动迹象,可能是该组织另起炉灶,完全使用新的木马进行攻击,也可能是使用更先进的技术使得自己更加隐蔽,我们也在持续挖掘很跟进中。

可以看到,被方程式组织攻陷的目标,位于中国的最多:

图24:方程式攻击目标发布

而APT28、Turla组织被认为具有俄罗斯政府背景,其攻击目标以政治目的为主,有攻击国内目标的历史,但是在2019年上半年未发现其针对我们的活动迹象。因此不再具体描述。

四、国际APT攻击形势

高级持续性威胁(APT)被认为是地缘政治的延伸,甚至是战争和冲突的一部分,APT的活跃趋势也跟地缘政治等全球热点密切相关,全球APT攻击高发区域也是全球地缘政治冲突的敏感地域。2019年以来,国际形势瞬息万变且复杂,好多地区甚至都在战争的边缘,如美伊、印巴、委内瑞拉等。跟根据我们对2019年上半年APT攻击活动的分析,这些高危地区也恰恰是APT攻击活动的主要活跃地带。从而可知,网络战也慢慢变成国家间的政治博弈甚至是现代战争的重要部分。

跟之前的年度报告一样,我们依然把针对全球的威胁根据攻击组织的归属地,分几个重点的区域来进行描述,具体如下:

| 组织归属地 | 活跃代表 |

|---|---|

| 东亚 | Group123(APT37)、Lazarus、Hermit、Kimsuky |

| 南亚 | BITTER(蔓灵花)、白象、SideWinder(响尾蛇)、Donot Team(肚脑虫)、TransparentTribe(ProjectM) |

| 中东 | APT34、MuddyWater |

| 欧洲 | APT28、Turla、Gamaredon、Buhtrap |

表5:根据地域分布的全球威胁概况

4.1 东亚地区

东亚地区的威胁主要来自朝鲜半岛,虽然从2018年开始,半岛关系开始缓和,但是网络攻击并未停止脚步。主要的代表包括Hermit、Group123、Lazarus等。

4.1.1 Hermit和Kimsuky

Hermit攻击活动主要针对区块链、数字货币、金融目标等,但是我们也发现了同样针对朝鲜相关的外交实体的一些攻击活动。该组织的攻击活动腾讯安全御见威胁情报中心曾在2018年下半年进行了详细的披露,在2019年上半年我们同样捕捉到了该组织的多次攻击活动,同样发布了详细的攻击报告。

该组织旗下的特马包括SYSCON/Sandy、KONNI等。而根据国外的安全公司ESTsecurity的报告,该组织跟另一个攻击组织Kimsuky组织有一定的关联。

图25:KONNI和Kimsuky的代码流程示意图(引用自ESTsecurity报告)

该组织2019年上半年的新活动,跟之前的活动相比,技术手段类似,但是也有一定的更新,如通过下载新的doc文档来完成后续的攻击以及使用AMADEY家族的木马。而最终目标依然为运行开源的babyface远控木马。此外,传统的Syscon/Sandy家族的后门木马也依然活跃。

图26:2019年上半年Hermit活动的钓鱼诱饵文档

图27:2019年上半年Hermit活动的钓鱼诱饵文档

图28:2019年上半年Hermit活动所使用的后门AMADEY后台

而同样Kimsuky也是2019年上半年在半岛地区活动异常频繁的攻击组织,该组织的攻击对象主要是跟朝鲜相关的政治目标,而钓鱼诱饵往往是当前的政治热点内容。攻击诱饵有很大一部分是hwp文档。

图29:Kimsuky的攻击诱饵信息(引用自ESTsecurity报告)

图30:Kimsuky某次攻击活动的攻击流程图(引用自ESTsecurity报告)

4.1.2 Lazarus

Lazarus组织被认为是朝鲜最著名的攻击组织,该组织被认为是攻击索尼公司、孟加拉国银行等攻击活动的幕后黑手,甚至连震惊全球的Wanacry勒索病毒事件也被认为是该组织所为。

近些年来,该组织主要目标包括金融公司、虚拟货币交易所等目标。而在2019年上半年,该组织就对新加坡的DragonEx交易所、OKEX交易所等目标进行了攻击活动。

图31:GragonEX交易所发布的攻击公告

4.2 南亚地区

南亚地区的威胁,主要集中在印巴之间。而印巴之间的关系一直以来都比较紧张,在过去的多年,围绕克什米尔地区,冲突不断。进入2019年来,冲突持续升级。

随着政治上的关系恶化,该地区的网络战在同时期也进入了一个高潮。代表组织主要有BITTER(蔓灵花)、白象、Donot(肚脑虫)、SideWinder(响尾蛇)、TransparentTribe等。

4.2.1 SideWinder(响尾蛇)

SideWinder(响尾蛇)为疑似来自印度的 APT 攻击组织,该组织持续针对巴基斯坦等南亚国家的军事目标进行了定向攻击。该组织最早被腾讯安全御见威胁情报中心在2018年进行了披露,而根据腾讯安全御见威胁情报中心对该组织的攻击溯源结果来看,该组织的最早的攻击活动可以追溯到 2012 年。而在2019年2月,腾讯安全御见威胁情报中心再次详细披露了该组织的一些攻击活动。

在2019年上半年,该组织的攻击活动也并未停止,相反还比较活跃。但是技术上并未有太大的改变,相关的攻击技术细节可以参考腾讯安全御见威胁情报中心之前的详细分析报告。

图32:SideWinder的钓鱼邮件

图33:SideWinder的钓鱼诱饵内容

该组织的特马主要采用VB编写,后门功能包括收集用户信息、记录键盘和鼠标的操作等。并且使用白加黑的手段来进行加载。如常用的:

图34:SideWinder组织常用的白加黑组合

图35:SideWinder组织常用的VB后门代码框架

4.2.2 白象

白象主要攻击巴基斯坦的政府部门、科研机构等。2019年上半年频繁的针对巴基斯坦的目标进行了攻击。腾讯安全御见威胁情报中心也披露了白象的攻击活动。

图36:白象的攻击诱饵

图37:白象的攻击诱饵内容翻译

图38:保存受害者信息的FTP地址

此外,白象还频繁的使用badnews后门对巴基斯坦的目标进行了攻击活动:

图39:白象的攻击诱饵

图40:白象的攻击诱饵

图41:github上存储C&C信息的页面

4.2.3 Donot(肚脑虫)

Donot Team是2018年被曝光的APT攻击组织,最早在2018年3月由NetScout公司的ASERT团队进行了披露,随后国内的厂商奇安信也进行了披露。该组织主要针对巴基斯坦进行攻击活动。

2019年上半年该组织也相当活跃,对巴基斯坦的目标进行了多次的攻击活动:

图42:Donot Team的攻击诱饵

图43:Donot Team的攻击诱饵执行的bat内容

除了拥有PC端上的攻击能力,该组织同样拥有移动端的攻击能力:

图44:Donot Team的安卓木马的流程(引用自奇安信博客的分析)

4.2.4 TransparentTribe

TransparentTribeAPT组织,又称ProjectM、C-Major,是一个来自巴基斯坦的APT攻击组织,主要目标是针对印度政府、军事目标等。该组织的活动最早可以追溯到2012年。该组织的相关活动在2016年3月被proofpoint披露,趋势科技随后也跟进进行了相关活动的披露。

2019年上半年,该组织也对相关目标进行了多次攻击活动:

图45:TransparentTribe的攻击诱饵

| 事项 | 说明 |

|---|---|

| 攻击目标 | 印度政府、军事目标等 |

| 投递方式 | 鱼叉攻击 |

| 诱饵类型 | 带有VBA宏的doc、xls文档等。并且把相关的内容和恶意文件以整形的数据形式存放在窗体控件中。 |

| 诱饵内容 | 以攻击目标感兴趣的新闻和通知等内容 |

| 特马家族 | CrimsonRAT、.net loader、.net droper、PeppyRAT |

| 攻击目的 | 窃取相关资料文件 |

表6:TransparentTribe组织的TTPs整理

而经过腾讯安全御见威胁情报中心的数据溯源,该组织疑似跟巴基斯坦另外一个组织Gorgon Group有一定的关联:

图46:TransparentTribe和Gorgon关联示意图

4.3 中东地区

中东地区向来是世界局势的火药桶,该地区是世界上政治最复杂的地区。此外,大量的恐怖袭击、局部冲突等也在此地区大量的出现。随之而来的是,该区域的网络安全形势也非常复杂和严峻,是整个2019年上半年,网络攻击最频繁、最为热闹的地区。

该地区的攻击组织力量主要以伊朗的攻击组织为主,包括MuddyWater、APT34、DarkHydrus等。

4.3.1 MuddyWater

MuddyWater(污水)APT组织是2019年上半年曝光度最高的APT组织,也是2019年上半年全球最活跃的APT攻击组织,国内外多家安全公司都曝光过该组织的一些攻击行动,安全社区里也有大量的安全研究人员讨论该组织攻击活动。腾讯安全御见威胁情报中心也多次曝光过MuddyWater组织的攻击活动。

MuddyWater组织是一个疑似来自伊朗的攻击组织,该组织的攻击目标主要集中在中东地区以及包括塔吉克斯坦、白俄罗斯等在内的前苏联国家,攻击的对象主要集中在外交部、国防部等政府部门。

MuddyWater组织偏爱使用采用模糊显示以及宏代码加载的诱饵文件。并在2019年更新了其攻击TTPs,如宏代码拼接内置硬编码字符串写入VBE;利用注册表,自启动文件夹启动VBE等,此外在受害者选择上也更为精确,通过第一阶段后门反馈的受害者信息挑选目标进行下一步持久化等。

图47:MuddyWater针对塔吉克斯坦攻击的诱饵文档

图48:MuddyWater组织的BlackWater的攻击活动

图49:MuddyWater组织使用的powershell后门

而令人意外的是,2019年5月初,有人在telegram上售卖MuddyWater早期的C&C服务端的代码,随后被泄露。而该信息跟2019年4月趋势科技关于MuddyWater的报告中提到的他们监控到该组织在telegram泄露了C&C服务端源代码和受害者信息相吻合。

图50:在telegram上售卖的MuddyWater服务端源码

图51:MuddyWater服务端运行后界面

4.3.2 APT34

APT34,又被成为OilRig,同样是被认为是来自伊朗的APT攻击组织。跟MuddyWater一样,在2019年上半年,APT34所使用的攻击工具,也被黑客泄露。该泄露事件虽然未引起像之前Shadow Brokers(影子经纪人)泄露NSA工具包那样来的轰动,但是也在安全界引起了不少的关注和讨论。

图52:APT34的工具包的完整文件目录

可以看到,里面的被攻击目标包括阿联酋、科威特、约旦等。此外工具包里还包括了一份webshell列表,其中也包括多个中国网站的webshell:

图53:APT34的工具包里泄露的webshell列表

4.4 欧洲地区

该地区主要以东欧的攻击组织为代表,如APT28、Turla、Gamaredon等。而2019年上半年,这些攻击组织也主要围绕以乌克兰为主的东欧地区开展了网络攻击活动。

4.4.1 Gamaredon

Gamaredongroup是2017年第一次被披露的一个疑似俄罗斯政府背景的黑客组织,其活动最早可追溯至2013年。该组织常年攻击乌克兰政府、国防、军队等单位。2019年以来,我们又陆续发现了大量针对乌克兰政府部门的鱼叉攻击恶意邮件,诱饵文件内容主要包括乌克兰议会、法院调查文件、克里米亚等时政热点问题。

图54:Gamaredon组织的钓鱼攻击邮件

图55:Gamaredon组织的钓鱼攻击诱饵内容

4.4.2 APT28

我们在2018年的年终报告里提到了APT28是2018年最为活跃的攻击组织。而在2019年上半年,该组织的攻击活动相比2018年有所减少,但是依然相当活跃,并发起了多次的攻击活动。如2019年3月,该组织使用0day漏洞攻击了乌克兰政府,疑似试图干预乌克兰大选。

图56:APT28组织所使用的攻击诱饵文档

而该组织的攻击武器库也非常强大,使用的语言也非常丰富,包括delphi、C#、C++、GO语言等。

4.4.3 Turla

Turla,又名Snake,Uroburos,Waterbug,被认为是来自俄罗斯的APT攻击组织,该组织从2007年开始活跃至今。该组织的攻击目标包括欧盟的一些政府目标,如外交实体,也包括一些私营企业。

在2019年上半年,国外安全公司ESET曝光率该组织使用新的powershell武器针对东欧的外交实体进行了攻击活动。

图57:Turla的攻击目标(引用ESET关于Turla的报告)

图58:Turla的攻击流程示意图(引用ESET关于Turla的报告)

五、威胁变化趋势及未来预测

5.1 网络攻击民生化

随着基础设施的智能化,给了通过网络攻击破坏电力、交通、能源等领域的能力。而2017年的乌克兰大停电被乌克兰安全部门确认为是一起针对电力公司的网络恶意攻击事件,攻击者是APT组织BlackEnergy。而2019年南美洲的委内瑞拉大停电也被认为可能是黑客攻击导致,近期南美洲的阿根廷、乌拉圭也相继发生全国性大规模停电,其背后可能也与电力公司遭遇网络攻击相关。随着数字化智能化的普及,未来在交通、能源、通讯等各个领域都可能遭遇APT攻击威胁,影响大规模民生的系统都应在网络安全上早做防备。

5.2 网络攻击军事化

伊朗击落无人机,美伊网络战,近日,中东局势的恶化,美国无人机在侦查时被伊朗导弹击落,随后美国发动网络攻击进行报复,据悉网络攻击由美国网络司令部发起,伊朗的导弹控制系统也成为美方攻击的目标,这些攻击意在回应针对油轮的攻击以及美国无人机被击落的事件,随着战场无人化的发展,可以预见的未来网络攻击的军事属性会越来越强。

5.3 APT武器民用化

席卷全球的Wannacry 勒索软件事件还记忆犹新,该木马最核心的部分为当年泄漏不久的网络核武库“永恒之蓝”漏洞,该漏洞原本由方程式组织使用多年,但因为方程式组织被Shadow Brokers组织攻击导致包括多个0day漏洞在内的资料全部外泄,从而导致原本军工级的网络武器被被用于攻击平民,造成了严重的危害,而这种事情一直都在发生:

图59:近些年来的APT武器库的泄露情况

而APT攻击武器的泄露,也导致了APT武器的民用化,如大量的僵尸网络使用“永恒之蓝”漏洞进行传播。

5.4 攻击溯源复杂化

APT组织之间互相伪装,通过代码和基础设施都难以确定组织归属,部分组织尤其是朝鲜半岛的APT组织之间互相伪装,特意在自己的代码中加入对方木马的特征,以迷惑对方及安全分析人员,而公共基础设施的利用,如SYSCON使用免费FTP作为C&C服务器,Group123组织使用dropbox作为C&C服务器,而使用CDN作为C&C流量中转的攻击也已经出现。

随着各国对网络安全越来越重视,未来攻击者可能会花费更多的精力在自己身份的隐藏和伪装上,这样会给威胁溯源增加更大的困难。

5.5 APT威胁往移动端扩散

随着移动互联网的普及,越来越多的机密载体转移到了移动设备中,2019年,多个APT组织的移动端木马相继被发现和披露,包括海莲花、donot Team都已经使用了Android的恶意程序等。高级持续威胁不再限于计算机,未来如智能路由等可能陆续成为APT攻击的目标和持久化的宿主。

六、总结

2019年被称作5G元年,我们的网络正朝着多元化、宽带化、综合化、智能化的方向发展,越来越多的设备、越来越多的信息接入到了互联网中,即将开启一个万物互联的大时代,国家之间的APT与反APT的无硝烟战争将会更加频繁,更加激烈。没有网络安全就没有国家安全将会体现得淋漓尽致。

七、安全建议

1、各大机关和企业,以及个人用户,及时修补系统补丁和重要软件的补丁,尤其是最新APT常用漏洞CVE-2018-20250以及最近高危漏洞CVE-2019-0708漏洞补丁;

2、提升安全意识,不要打开来历不明的邮件的附件;除非文档来源可靠,用途明确,否则不要轻易启用Office的宏代码;

3、使用杀毒软件防御可能得病毒木马攻击

参考链接

1、https://blog.alyac.co.kr/2347?category=957259

2、https://blog.alyac.co.kr/2243?category=957259

3、https://www.secrss.com/articles/9511

4、https://mp.weixin.qq.com/s/K3Uts9Cb65L-2scf2XoFcg

5、https://ti.qianxin.com/blog/articles/stealjob-new-android-malware-used-by-donot-apt-group/

6、https://documents.trendmicro.com/assets/white_papers/wp_new_muddywater_findings_uncovered.pdf

7、https://www.welivesecurity.com/wp-content/uploads/2019/05/ESET-LightNeuron.pdf

8、https://blog.talosintelligence.com/2019/05/recent-muddywater-associated-blackwater.html

9、https://blog.yoroi.company/research/the-russian-shadow-in-eastern-europe-a-month-later/

10、https://unit42.paloaltonetworks.com/new-babyshark-malware-targets-u-s-national-security-think-tanks/

11、https://securelist.com/cryptocurrency-businesses-still-being-targeted-by-lazarus/90019/

下载全文(PDF):https://s.tencent.com/files/apt-report-201907.pdf

*本文作者:腾讯电脑管家,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh