背景概述

近期,深信服终端安全团队捕获并分析了一个APT样本,经过分析人员确认来自近年来频繁活跃的“海莲花”组织。

*2012年4月,首次发现某境外黑客组织对中国政府、科研院所、海事机构、海域建设、航运企业等相关重要领域展开了有组织、有计划、有针对性的长时间不间断攻击。该组织主要通过鱼叉攻击和水坑攻等方法,配合多种社会工程学手段进行渗透,利用木马程序入侵并控制特定目标人群的终端系统,窃取相关的机密资料。根据该组织的攻击特点,将其命名为“海莲花”(OceanLotus)。

“海莲花”组织自首次发现以来,已被发现先后使用了4种不同形态的木马程序。初期的木马程序并不复杂,比较容易被发现和查杀。但近年来捕获的“海莲花”攻击样本均增加了一系列复杂的攻击技术,防护查杀的难度也呈正比增加。

此次深信服终端安全团队捕获的样本就具备了以下特征:

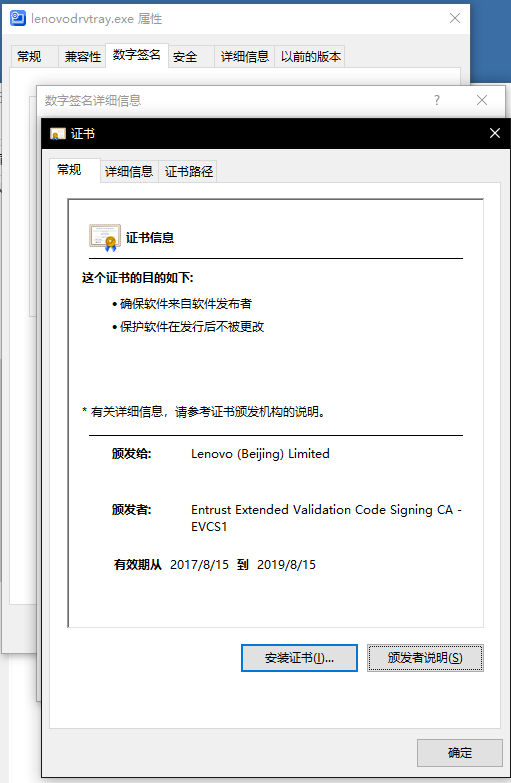

• 白加黑投递,利用正常软件加载恶意攻击载荷

• 精确攻击,只有特定主机才能解密执行远控木马

• 多重加密,在生成最终载荷前,执行了四次解密操作

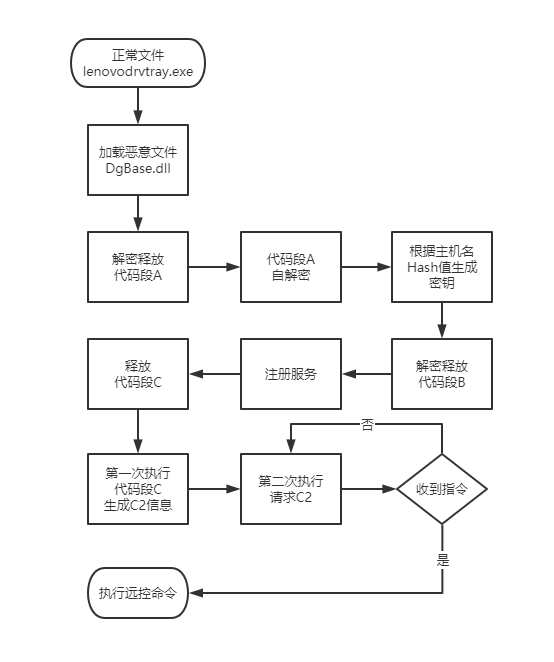

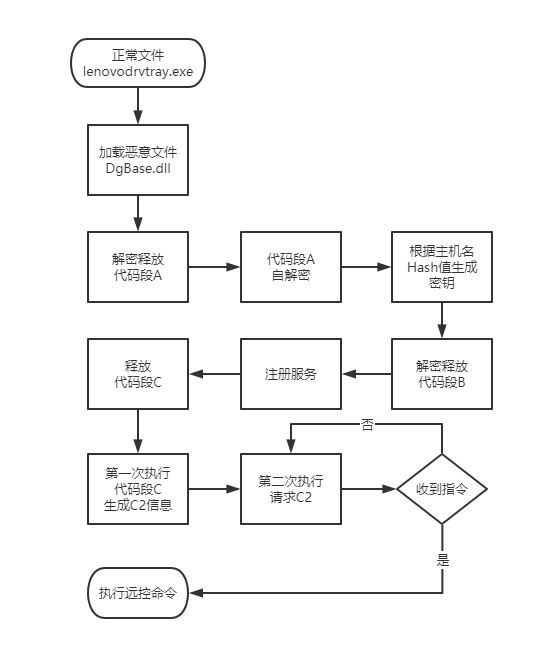

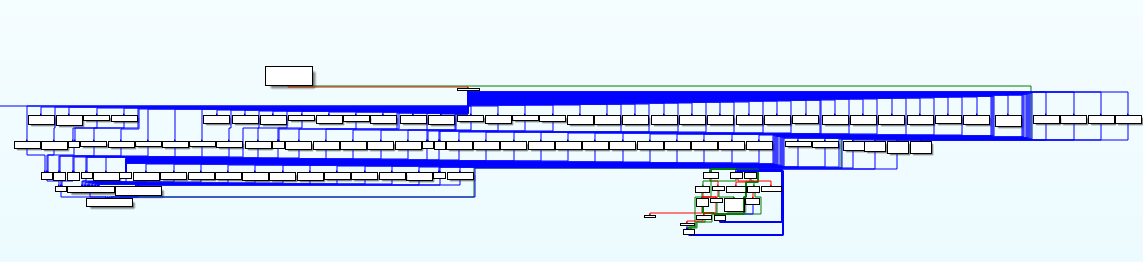

执行流程图如下:

样本分析

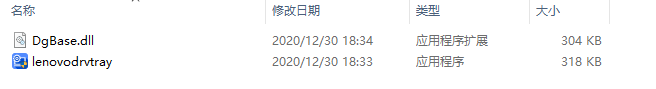

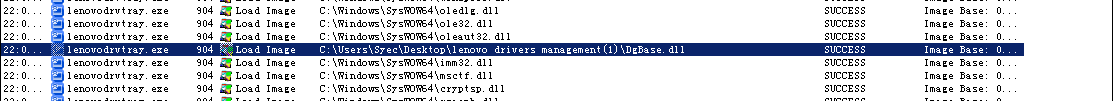

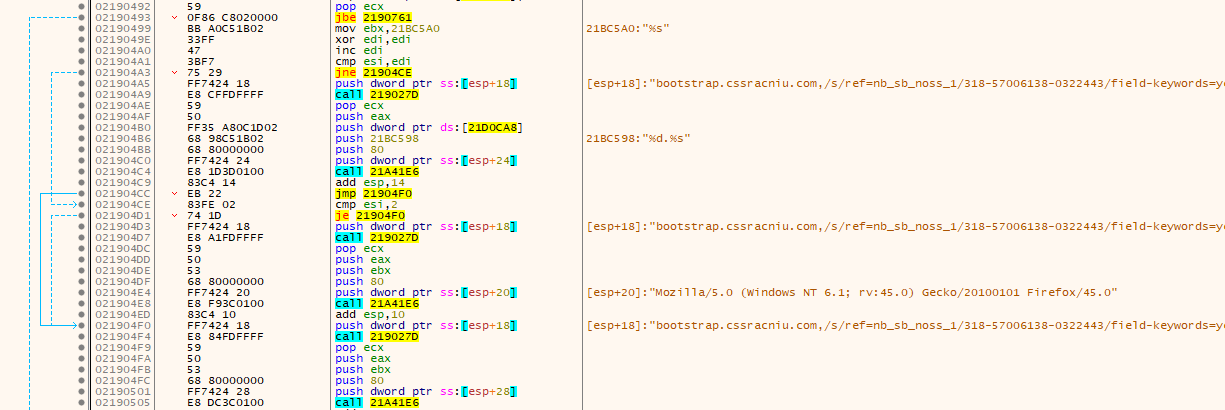

APT样本包含lenovodrvtray.exe和DgBase.dll两个文件

其中lenovodrvtray.exe是带有正规数字签名的联想驱动自动安装软件

lenovodrvtray启动时会加载恶意文件DgBase.dll

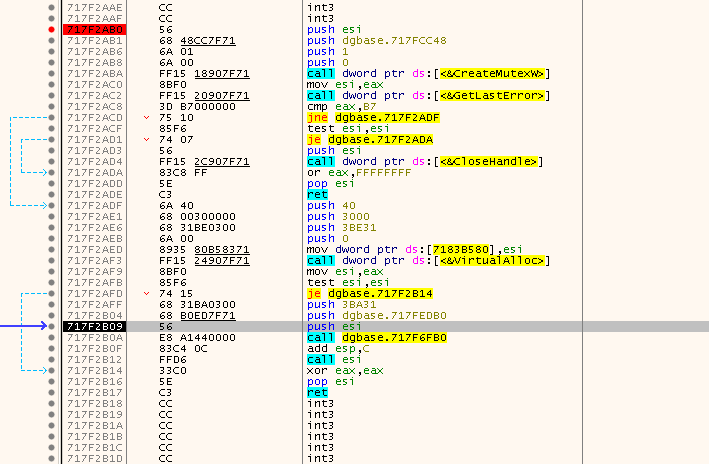

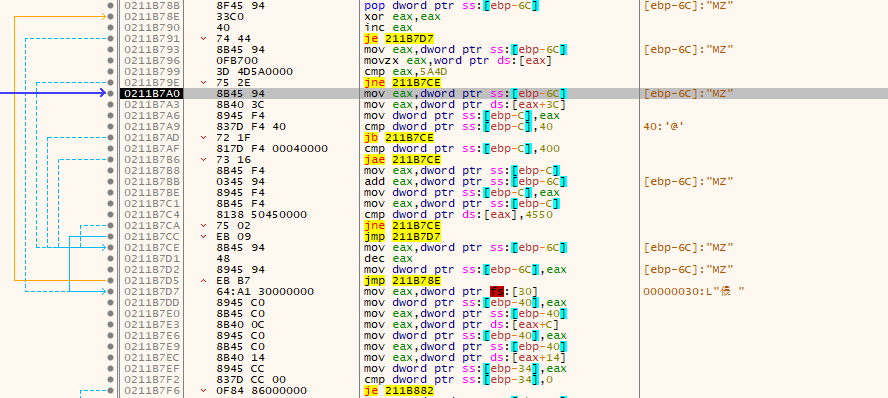

DgBase.dll载入后会从资源段中解密释放一段代码跳转执行

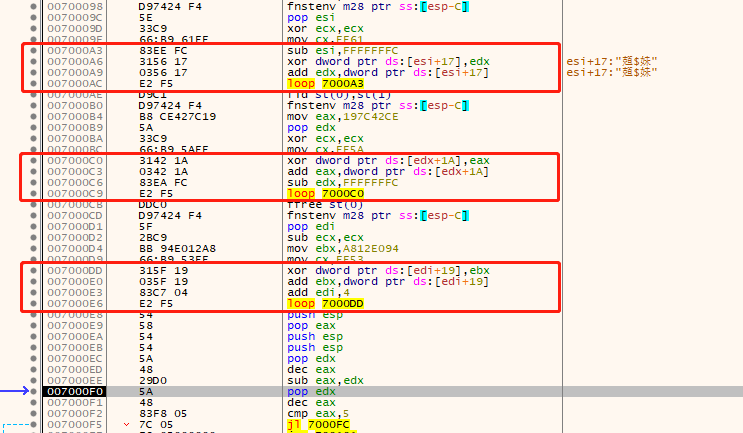

该段代码同样是经过加密的,在执行前会不断异或解密汇编代码

经过数次自解密后跳转到该段代码真实入口点

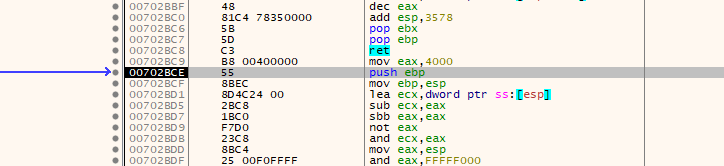

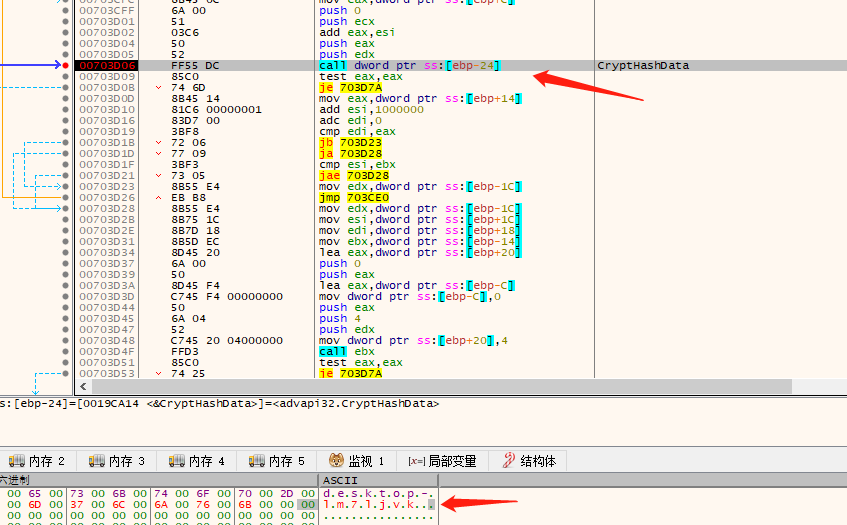

利用主机名生成哈希值,根据该HashData生成密钥

将数据拷贝到新的地址并使用密钥解密

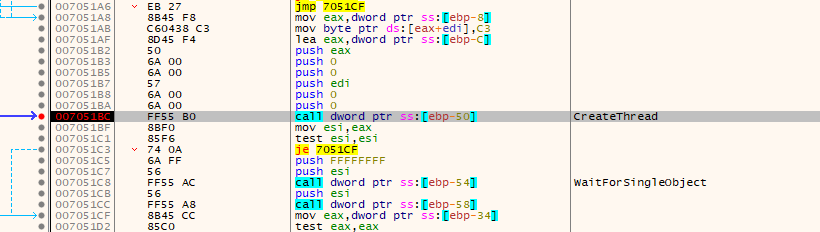

创建线程执行解密出来的代码

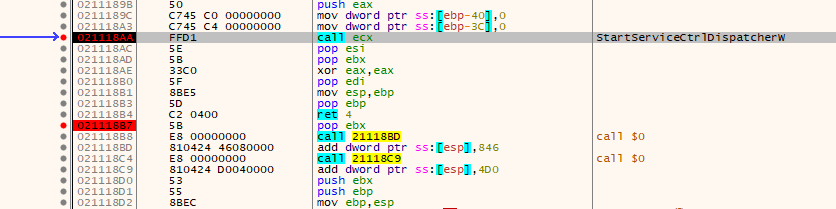

执行StartServiceDispatchW

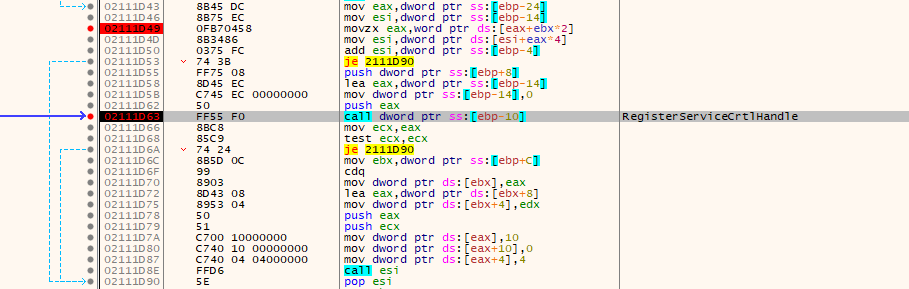

执行RegisterServiceCrtlHandle将恶意程序注册为服务

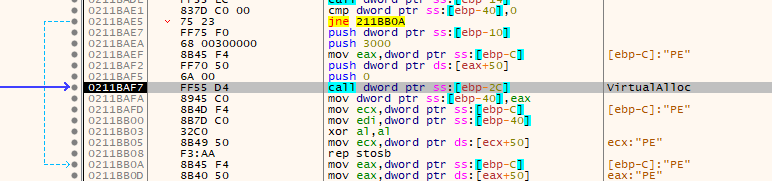

该线程会从自身地址偏移0xB78B处开始搜索提取PE文件

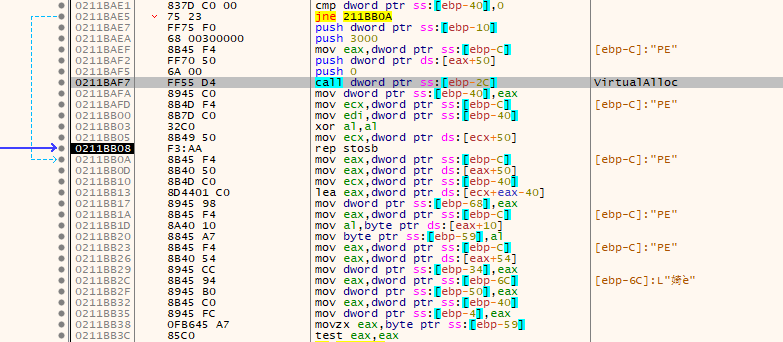

申请新的内存空间用于拷贝新的PE文件

该PE会执行两次,第一次生成域名、IP等信息,第二次作为远控木马执行

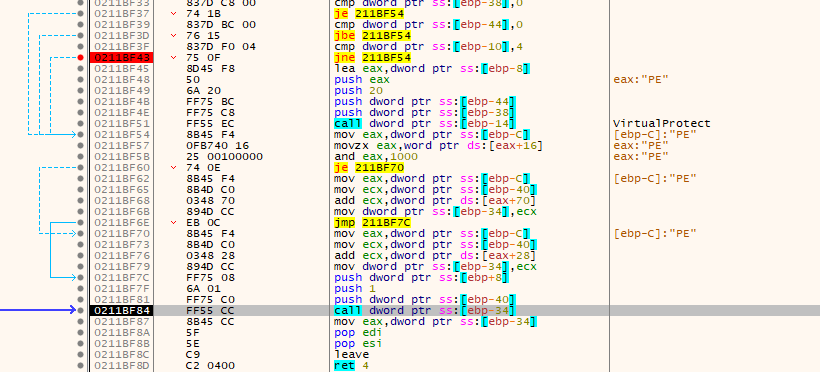

跳转到PE处执行,该远控木马包含通信和控制模块

通信模块函数(offset:0x0397),会每隔3000ms对域名进行一次请求

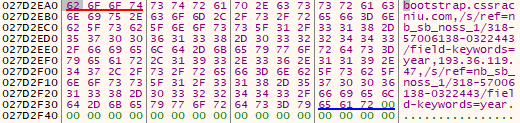

请求域名为bootstrap.cssracniu.com,IP地址为193.36.119.47

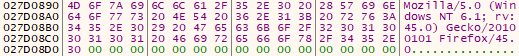

请求头为

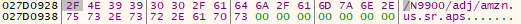

请求路径为/N9900/adj/amzn.us.sr.aps

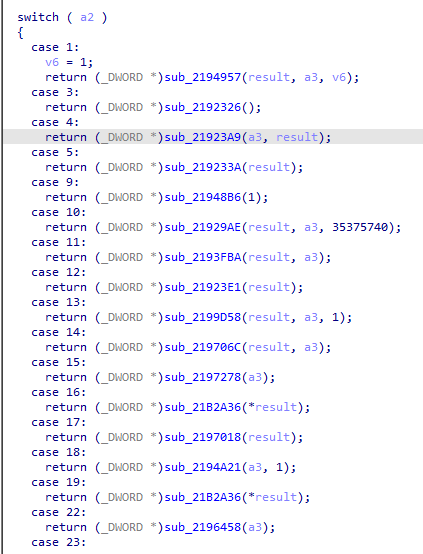

成功收到对应域名的指令后,会进入远控模块执行命令

拥有多达80+远控指令,包含文件、注册表、进程操作等等

相关IOC

域名:bootstrap.cssracniu.com

IP:193.36.119.47

Hash:3452471158ED7E6BDE3D66141B08CEA4

日常防范措施:

1、及时给系统和应用打补丁,修复常见高危漏洞;

2、不要点击来源不明的邮件附件,不从不明网站下载软件;

3、避免使用弱密码,定时进行密码修改以及加固;

4、定期查看终端日志,检查终端是否存在异常行为。

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh