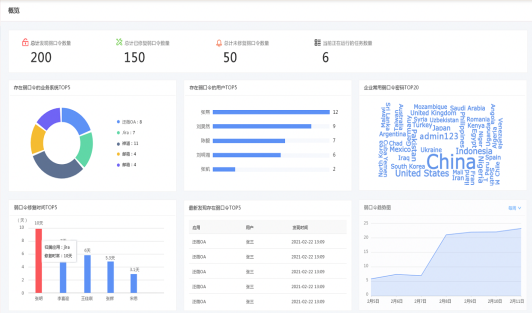

1. 弱口令基本介绍

弱口令是一种攻击成本非常低的攻击方法。攻击者利用弱口令获取"合法的访问凭证"后,可能导致数据泄漏,勒索病毒,到挖矿木马,这一系列的安全问题。

在2020年solarwinds供应链攻击事件中,也出现了弱口令的身影。根据安全研究员的研究调查,在2018年“solarwinds123”弱口令就被泄露到了github代码存储库,随后ceo在solarwinds发布会议上确认了这一事件。FireEye声称此次solarwinds供应链活动是一起全球性入侵事件,媒体也报道了这次事件,影响了大约1.8万家用户。通过此次事件反映了弱口令风险一直存在企业内网和外网中,弱口令也是企业比较难以解决的安全问题。

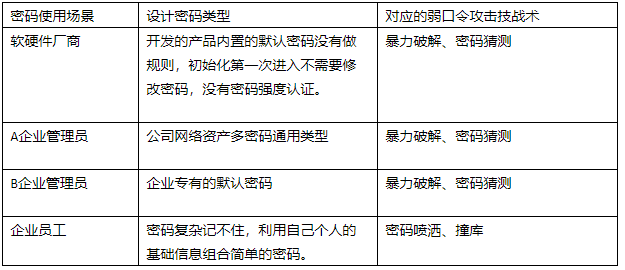

从攻击者视角来看,弱口令除了类似“admin、123456”像这样的密码类型,还有其他的类型。攻击者针对企业进行攻击之前,首先会收集企业相关信息,比如企业基本信息、员工姓名、身份证号码、历史密码、邮箱等,通过收集到的数据,组合成一个或多个字典,用于暴力猜解应用或系统的合法凭证。我们结合使用者设计密码时的场景和ATT&CK模型,对弱口令问题进行了简单梳理。

(表格注释:描述存在风险的密码使用场景和设计密码的类型)

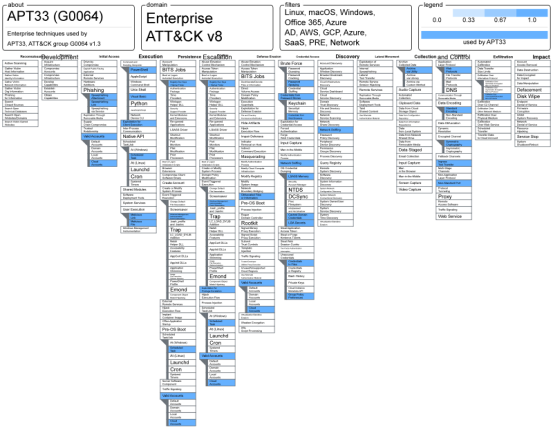

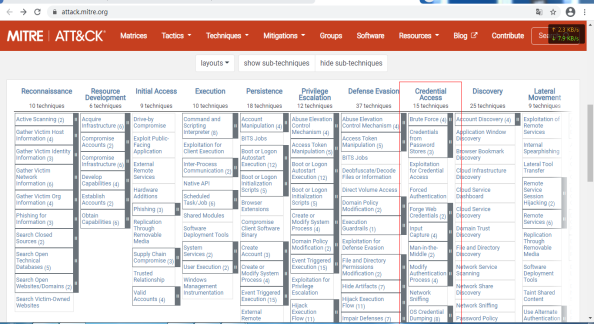

2. ATT&CK模型介绍

ATT&CK是一个攻击行为知识库和模型,主要应用于评估攻防能力,覆盖APT情报分析、威胁狩猎及攻击模拟等领域。在ATT&CK 框架里面弱口令属于“合法的凭证访问”分支,根据最新的ATT&CK模型V8.2涉及凭证访问攻击技术有15种,下面介绍弱口令技战术名称和解释。

(上图为ATT&CK全景图,方框位置为凭证访问阶段。)

2.1 弱口令关联的技战术

访问ATT&CK “credential Access”凭证访问页面,对比ATT&CK凭证访问技术,涉及比较多地是文件凭证窃取、注册表凭证窃取、等,这方面就不属于弱口令范围,下面列出ATT&CK凭证访问攻击和弱口令关联的技战术名称和解释。

T1110技战术名称:Brute Force(暴力破解)

解释:当密码未知或获得密码哈希时,攻击者会使用暴力破解来访问帐户。在不了解某个帐户的密码的情况下,攻击者可能会使用重复或迭代机制来系统地猜测密码。

T1110.001技战术名称:Password Guessing(密码猜测)

解释:事先不了解系统和环境,攻击者会猜测密码以尝试访问帐户。在不了解帐户密码的情况下,攻击者可能会在操作过程中通过使用常用密码列表来猜测登录凭证,而无须事先了解系统或环境密码。

T1110.002技战术名称:Password Cracking(密码破解)

解释:当获得凭证材料(例如密码哈希)时,攻击者可能会解密密码来尝试恢复可用的凭据(例如纯文本密码)。

T1110.003技战术名称:Password Spraying(密码喷洒)

解释:攻击者可能会针对许多不同帐户使用单个或少量的常用密码列表,以尝试获取有效帐户凭据。

T1110.004技战术名称:Credential Stuffing(撞库)

解释:攻击者可以使用受害者历史上泄露的数据获得凭据,通过凭据重叠来访问目标帐户。

3. 弱口令攻击案例

从主流安全公司发布的安全报告中可以看到,因弱口令而引发的勒索病毒、挖矿木马、数据泄露安全事件非常多。当企业受到勒索病毒攻击不仅需要向黑客交纳巨额的勒索赎金(比特币),更严重直接导致企业生产网络瘫痪,如果出现数据泄露(源代码、工程图纸、个人信息)这些敏感数据的泄露,处置不当可能会导致企业停摆。

在Crowd Strike 安全公司发布的2020年安全报告中,出现了“漏洞和凭证攻击”案例。

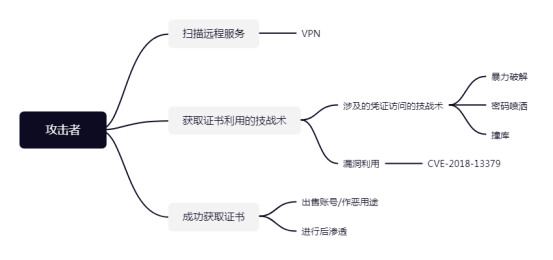

Crowd Strike 安全公司发现攻击者扫描远程开放服务VPN,进行基于漏洞和凭证的组合攻击,最后进行账号贩卖或后渗透操作,具体流程如下图:

(攻击者自动化攻击流程图)时间来源2021.3.1)

3.2 利用IOT设备恶意挖矿

Linux Rabbit是一种恶意软件,在2018年8月至2018年10月的活动中针对Linux服务器和IoT设备。它与另一种名为Rabbot的恶意软件共享代码,活动的目标是利用CPU进行恶意挖矿从而进行牟利。

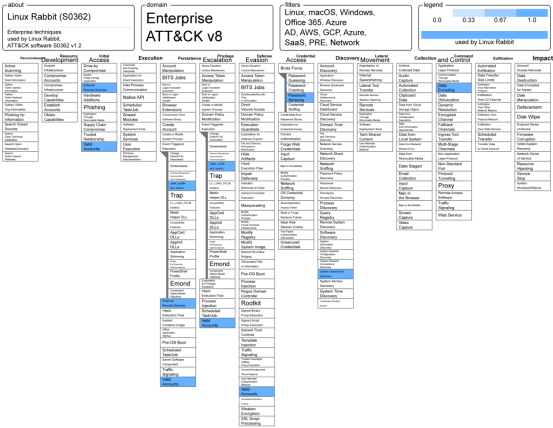

下图是Linux Rabbit恶意软件ATT&CK热力图,其中涉及11个TTP(技战术),Linux Rabbit使用了密码喷洒技战术。攻击者目标主要以牟利为主,用的技战术不多,主要以弱口令为突破口,植入持久化挖矿木马进行作恶,没有针对特定行业,属于广撒网的方式寻找脆弱目标。

(上图是ATT&ck热力图,标注圆圈为密码喷洒技战术)时间来源2019.3.4

3.3 APT 事件

APT指的是美国国家标准和技术研究所(NIST)提出并定义的高级持续性威胁。我们选择APT33的 ATT&CK热力图来进行分析。APT33是一个可疑的伊朗威胁组织,至少从2013年开始运营。该组织目标是美国,沙特阿拉伯和韩国多个行业,尤其对航空和能源行业感兴趣。

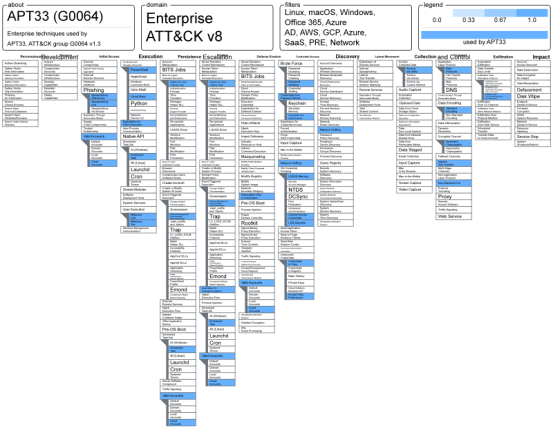

下图是APT33 ATT&CK热力图,其中涉及41个TTP(技战术)。APT33使用了密码喷洒技战术。因为弱口令攻击成本低,运气好的话在很短的时间就能轻松获取系统权限,越来越多的APT攻击组织,把这类技战术投入到了常态化的攻击任务当中。

(上图是ATT&ck热力图,标注圆圈为密码喷洒技战术)时间来源2018.4.18

4. 弱口令缓解措施

结合弱口令被攻击者组合利用的案例分析,我们建议企业采取以下几种缓解措施。

对公司全体员工定期讲解网络上的攻击案例,降低被攻击风险。如何设置安全的密码,根据使用场景及重要程度,我们密码使用的场景大概分为以下几类:

这类直接关系到我们的金钱相关的账户,其中包括银行,支付宝,购物账户等。这些账户一旦被盗,将给我们直接造成经济损失。

这类主要包括电子邮件,QQ、msn,这里主要包含我们经常联系的人。同时邮箱中还包含很多注册信息,以及其他密码信息。往来邮件等。

一般是,我们在网络上搜索东西,需要注册才能够使用的,这种我们一般是临时内容。

一般是我们工作中需要用到的一些密码,包括服务器密码,ftp密码,网站后台密码,无线密码、路由密码,其他认证密码等。

这种一般的是我们常去的一些网站或论坛、社区等地方。这些不涉及财产,不涉及个人隐私等信息。

对于在网络上,有些网站是需要提交个人信息,或者相关证件等信息的。还有上传照片的,网络硬盘等存在有我们私人的东西的地方。当然,对于这些也会根据我们在这些地方上传的内容有来定。

企业发布密码安全制度,it部门负责监管密码安全性,每个月评估重要系统更换一次密码,密码不能使用相关联的历史密码,通过市面上一些比较成熟的解决方案,比如多因素验证通过两种认证机制才能访问系统。

https://attack.mitre.org/techniques/T1110/

https://wenku.baidu.com/view/8e8ba00df7ec4afe04a1df95.html

https://www.crowdstrike.com/resources/reports/global-threat-report/

https://attack.mitre.org/software/S0362/

https://attack.mitre.org/groups/G0064/

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh