阅读: 7

绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。获取最新的威胁月报,请访问绿盟科技博客 http://blog.nsfocus.net/

2019年7月数据统计

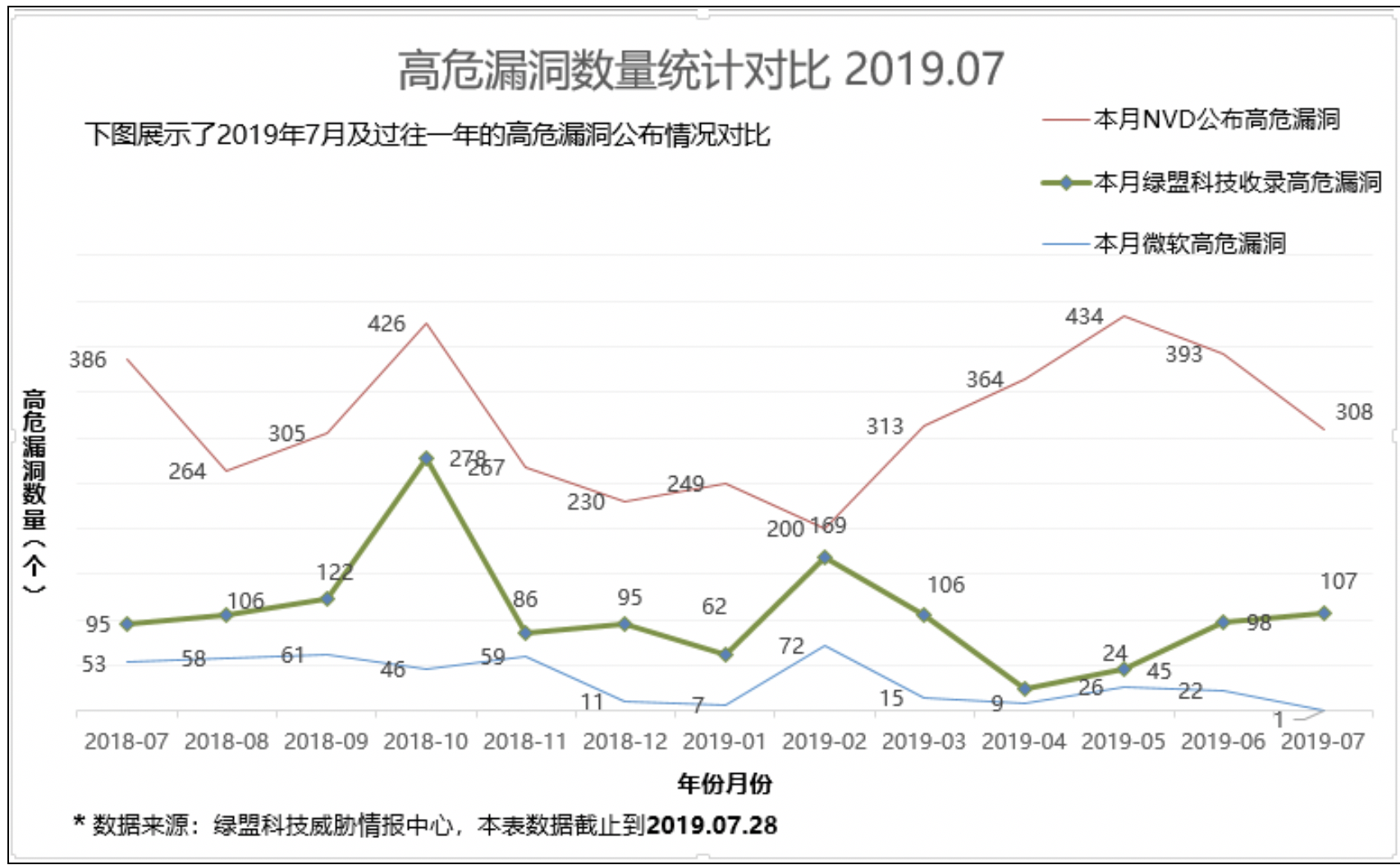

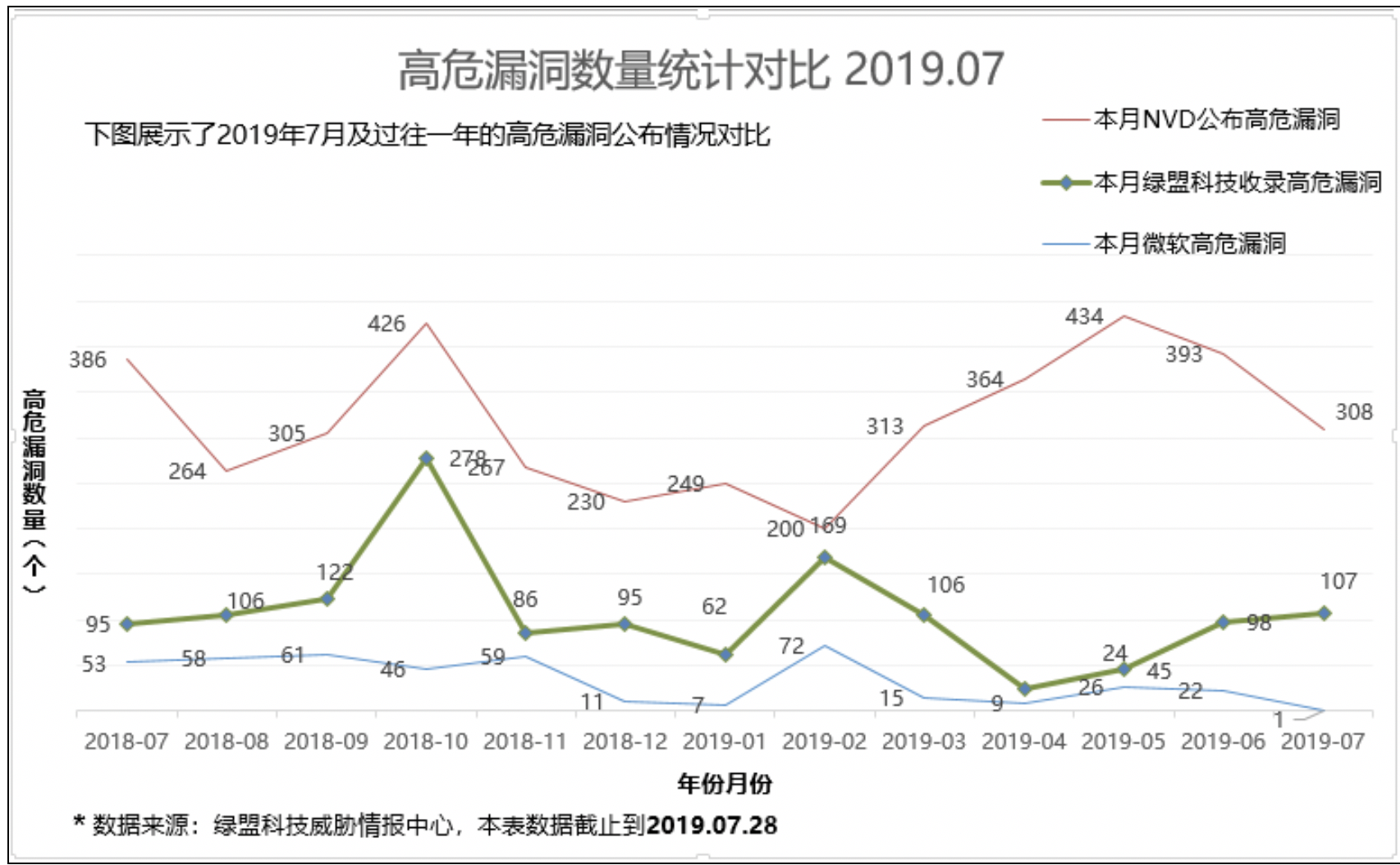

高危漏洞发展趋势

2019年7月绿盟科技安全漏洞库共收录187漏洞, 其中高危漏洞107个,微软高危漏洞1个。绿盟科技收录高危漏洞数量与前期相比有所增长。

注:a.绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

b.NVD(NATIONAL VULNERABILITY DATABASE)公布高危漏洞数量来自NVD官网。

互联网安全事件

标题:伊朗威胁组织APT34被爆3款新工具

时间:2019-07-18

摘要:伊朗网络间谍组织APT34(OilRig)过去一个月内至少使用了三个新的恶意软件工具。 APT34自2014年以来一直活跃,其目标主要是中东地区的金融、政府、能源、电信和化工行 业。新发现的攻击特点是使用全新的恶意软件和全新的基础设施,包括滥用LinkedIn传送恶意 文档。攻击者会扮演剑桥大学的成员,以获得受害者的信任。

链接:https://www.fireeye.com/blog/threat-research/2019/07/hard-pass-decliningapt34-invite-to-join-their-professional-network.html

标题:Redis主从同步代码执行漏洞

时间:2019-07-10

摘要:Redis是一个开源的使用ANSIC语言编写、支持网络、可基于内存亦可持久化的日志型、 Key-Value数据库,并提供多种语言的API。

链接:http://blog.nsfocus.net/ns-2019-0024/

标题:Magecart集团通过不受保护的AWS S3存储桶感染了超过17,000个域

时间:2019-07-11

摘要:Magecart继续以全球网站为目标,通过针对不正确安全的Amazon S3存储桶感染了超过17,000个域名。 该Magecart团伙再次登上报纸头条,根据一份新报告RiskIQ,它通过定位 不正确安全的Amazon S3存储桶感染了超过17,000个域。

链接:https://www.bleepingcomputer.com/news/security/over-17-000-domainsinfected-with-code-that-steals-card-data/

标题:Drupal访问绕过漏洞(CVE-2019-6342)

时间:2019-07-18

摘要:当地时间7月17日,Drupal官方发布安全通告修复了一个访问绕过漏洞(CVE-20196342)。在Drupal 8.7.4中,当启用实验性工作区模块(experimental Workspaces module)时,将为攻击者创造访问绕过的条件。Drupal官方将该漏洞定级为严重 (Critical)。

链接:http://blog.nsfocus.net/cve-2019-6342/

标题:Android设备可能因播放视频而被黑客入侵

时间:2019-07-28

摘要:由于Android OS版本7.0和9.0之间存在严重的CVE-2019-2107 RCE缺陷,因此在 Android设备上播放视频可能是一项危险的操作。使用Android的原生视频播放器应用程序在设 备上播放特制视频可能会使攻击者因危险的关键远程代码执行缺陷而危及它们,该漏洞被追踪为 CVE-2019-2107,在版本7.0和9.0(Nougat,Oreo或Pie)之间影响Android操作系统,可 能会影响超过10亿台设备。RCE缺陷CVE-2019-2107驻留在Android媒体框架中。

链接:https://securityaffairs.co/wordpress/89027/hacking/android-rce-cve-20192107.html

标题:Jackson-databind远程代码执行漏洞

时间:2019-07-23

摘要:近日,有安全人员分析Jackson-databind的一个漏洞(CVE-2019-12384)后发现,在 满足特定条件时,攻击者可以通过发送恶意的请求包绕过黑名单限制,从而在反序列化时在受影 响的服务器上远程执行代码。

链接:http://blog.nsfocus.net/cve-2019-12384/

标题:Turla威胁组织将Topinambour木马添加到其武器库中

时间:2019-07-17

摘要:自2019年初以来俄罗斯APT组织Turla在针对性攻击中使用了新的KopiLuwak木马变种Topinambour。Turla(又名 Snake, Uroburos, Waterbug, Venomous Bear and KRYPTON)至少自2007年以来一直活跃在中东,亚洲,欧洲,北美,南美和前苏联集团国家 针对外交和政府机构和私人企业。

链接:https://securityaffairs.co/wordpress/88520/apt/turla-apt-topinambourtrojan.html

标题:黑客入侵了Canonical GitHub帐户

时间:2019-07-06

摘要:2019年7月6日,黑客攻击了Ubuntu Linux发行版背后的Canonical Ltd.的GitHub帐 户。Canonical已经从GitHub中的Canonical组织中删除了受感染的帐户,并且仍在调查违规的 程度,但目前没有迹象表明任何源代码或PII都受到了影响。

链接:https://securityaffairs.co/wordpress/88047/hacking/canonical-github-accounthacked.html

标题:Ke3chang集团新Okrum恶意软件针对外交官

时间:2019-07-18

摘要:Ke3changAPT组织(也称为 Vixen Panda,Royal APT,Playful Dragon和APT15) 至少从2010年开始活跃,该组织的主要目标是来自石油工业和军队、政府承包商以及欧洲外交 使团和组织的实体。近期发现Ke3chang组织利用名为Okrum的新后门进行攻击活动。

链接:https://www.bleepingcomputer.com/news/security/new-okrum-malware-usedby-ke3chang-group-to-target-diplomats/

标题:Sodinokibi勒索软件利用Windows漏洞提权

时间:2019-07-04

摘要:Sodinokibi勒索软件正试图通过利用Windows7到10以及服务器版本上的win32k组件中 的漏洞来提高其在受害者计算机上的权限。

链接:https://www.bleepingcomputer.com/news/security/sodinokibi-ransomwareexploits-windows-bug-to-elevate-privileges/

标题:国家互联网应急中心发布《2018年中国互联网网络安全报告》

时间:2019-07-18

摘要:《2018年中国互联网网络安全报告》汇总分析了CNCERT自有网络安全监测数据和 CNCERT网络安全应急服务支撑单位报送的数据,内容涵盖我国互联网网络安全态势分析、网络安全监测数据分析、网络安全事件案例详解等多个方面。其中,报告对计算机恶意程序传播和 活动、移动互联网恶意程序传播和活动、网站安全监测、DDoS攻击监测、安全漏洞通报与处 置、网络安全事件接收与处理等情况进行深入细致的分析,并对典型网络安全事件做专题分析。 此外,报告对2018年国内网络安全组织发展和CNCERT举办的重要网络安全活动做了阶段性总

结。最后,报告对2019年网络安全热点问题进行预测。

链接:http://toutiao.secjia.com/article/page?topid=111741

(来源:绿盟科技威胁情报中心)

绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <[email protected]>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

1. 2019-07-02 Google安卓媒体框架多个远程代码执行漏(CVE-2019-2027/CVE-2019-2028)

NSFOCUS ID: 43576

http://www.nsfocus.net/vulndb/43576

综述:Android是一种基于Linux的自由及开放源代码的操作系统。主要使用于移动设备,如智能手机和平板电脑。CVE-2019-2027:在floor0.c的floor0_inverse1中,由于边界检查不正确,可能会出现越界限制。CVE-2019-2028:在libmpeg2中的许多手工制作的函数中,不保留NEON寄存器。这可能导致远程代码执行。

2. 2019-07-11 Apache Solr反序列化远程代码执行漏洞(CVE-2019-0192)

NSFOCUS ID: 43640

http://www.nsfocus.net/vulndb/43640

综述:Apache Solr是美国Apache软件基金会的一款基于Lucene(一款全文搜索引擎)的搜索服务器。Apache Solr中存在反序列化远程代码执行漏洞。

3. 2019-07-15 WordPress远程代码执行漏洞(CVE-2019-8942)

NSFOCUS ID: 43680

http://www.nsfocus.net/vulndb/43680

综述:WordPress是WordPress基金会的一套使用PHP语言开发的博客平台。WordPress 4.9.9之前版本和5.0.1之前的5.x版本中存在远程代码执行漏洞,该漏洞源于an _wp_attached_file

Post Meta 条目可更改为任意字符串。

4. 2019-07-02 ABB多个产品硬解码凭证漏洞(CVE-2019-7225)

NSFOCUS ID: 43597

http://www.nsfocus.net/vulndb/43597

综述:瑞典通用电气布朗-博韦里(Asea Brown Boveri,一般使用其简称ABB)是一家总部在瑞士苏黎世的瑞士-瑞典的跨国公司,经营范围主要以机器人、电机、能源、自动化等领域。ABB HMI组件实现了在HMI界面的配置阶段使用的隐藏管理帐户。

5. 2019-07-02 Apache HTTP Server访问绕过漏洞(CVE-2019-0215)

NSFOCUS ID: 43590

http://www.nsfocus.net/vulndb/43590

综述:Apache HTTP Server(简称Apache)是Apache软件基金会的一个开放源码的网页服务器软件,可以在大多数计算机操作系统中运行。在Apache HTTP Server 2.4版本2.4.37和2.4.38中,当使用TLSv1.3进行每位置客户端证书验证时,mod_ssl中的错误允许客户端绕过已配置的访问控制限制。

6. 2019-07-22 Schneider Electric Zelio Soft 2远程代码执行漏洞(CVE-2018-7817)

NSFOCUS ID: 43733

http://www.nsfocus.net/vulndb/43733

综述:Schneider Electric Zelio Soft是法国Schneider Electric公司的一套逻辑控制器编程软件。Schneider Electric Zelio Soft 2 V5.1和之前版本中存在远程代码执行漏洞。

7. 2019-07-16 Intel USB 3.0 eXtensible Host Controller Driver本地代码注入漏洞(CVE-2018-3700)

NSFOCUS ID: 43713

http://www.nsfocus.net/vulndb/43713

综述:Intel USB 3.0 eXtensible Host Controller Driver是美国Intel公司的一款适用于Windows 7平台的USB 3.0可扩展主机控制器驱动程序。Microsoft Windows 7的Intel(R) USB 3.0 eXtensible Host Controller Driver 5.0.4.43V2之前版本的安装程序中存在代码注入漏洞。

8. 2019-07-23 SolarWinds Serv-U FTP Server权限提升漏洞(CVE-2018-15906)

NSFOCUS ID: 43723

http://www.nsfocus.net/vulndb/43723

综述:SolarWinds Serv-U FTP Server是美国SolarWinds公司的一套FTP服务器软件,提供修改FTP密码、控制带宽、断点续传等功能。SolarWinds Serv-U FTP Server 15.1.6版本中存在权限提升漏洞。

9. 2019-07-23 Dell Networking OS10任意命令执行漏洞(CVE-2018-15778)

NSFOCUS ID: 43719

http://www.nsfocus.net/vulndb/43719

综述:Dell Networking OS10是美国Dell公司的一套基于Linux的网络交换机操作系统。Dell Networking OS10 10.4.2.1之前版本中存在任意命令执行漏洞,该漏洞源于命令行界面(CLI)缺少正确的输入验证。

10. 2019-06-27 Linux Kernel本地权限提升漏洞(CVE-2019-12817)

NSFOCUS ID: 43549

http://www.nsfocus.net/vulndb/43549

综述:Linux内核是一种开源的类Unix操作系统宏内核。在5.1.1之前的Linux内核中,arch/powerpc/mm/mmu_context_book3s64.c对于powerpc有一个错误,在这种情况下,不相关的进程可以通过512TB以上的mmap在某些条件下读/写彼此的虚拟内存。

博文精选

绿盟科技权威发布《IPv6环境下的网络安全观察》

随着 IPv6的普及,IPv6的攻击也呈现上升态势。第一起有记录的IPv6 DDoS攻击事件发生在2018年3月,此次攻击涉及了1900个IPv6 地址。绿盟科技对IPv6环境中的攻击告警进行抽样分析,从安全态势、热点攻击、行业/地域分布,以及“惯犯”等角度对IPv6用户面临的威胁进行刻画,发布《IPv6环境下的网络安全观察报告》。

http://blog.nsfocus.net/%e7%bb%bf%e7%9b%9f%e7%a7%91%e6%8a%80/

2019上半年网络安全观察(2019.01.01-2019.06.30)

本报告数据来源于国内用户数据的抽样调查,从Web攻击、漏洞态势、DDoS攻击和安全事件四个部分进行描述。

http://blog.nsfocus.net/network-security-observation-2019/

(来源:绿盟科技博客)

安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

28th USENIX Security Symposium

时间:August 14-16, 2019

简介:The USENIX Security Symposium brings together researchers, practitioners, system administrators, programmers, and anyone interested in the latest advances in the security and privacy of computer systems and networks. USENIX is the first technical membership association offering open access to research, with a variety of events covering sysadmin, security, systems, and more.

网址:https://www.usenix.org/conference/usenixsecurity19

CISO Exchange East

时间:August 21 – 23, 2019

简介:The 12th Chief Information Security Officer (CISO) Exchange is a flagship event bringing together the most innovative and insightful technology leaders across industries for in-depth discussions and exchanges of experience and ideas to address the emerging landscape of digital business in a digital economy.

网址:https://www.cshub.com/events-cisoexchange-east?ref=infosec-conferences.com

如有侵权请联系:admin#unsafe.sh