官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

一个卖力的黑客组织,为了钓鱼安全研究人员,建了个空壳安全公司,还在社交媒体推特和领英上注册了大量账户,诱骗他们点击公司官网,在该网站,有一个浏览器漏洞正等待被触发。

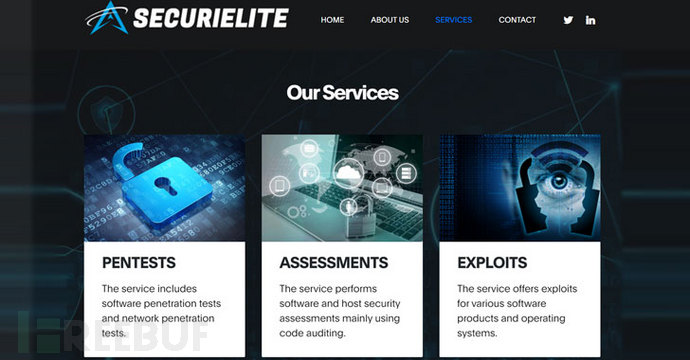

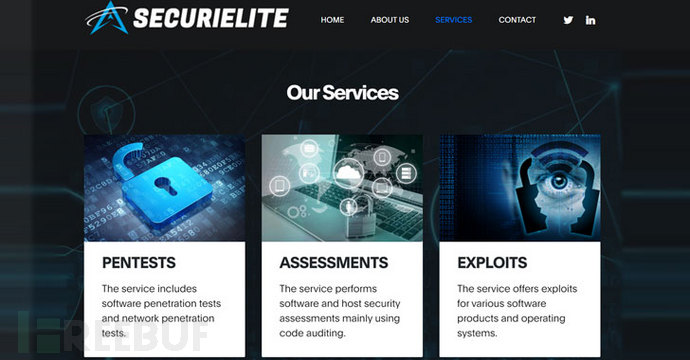

3月31日,谷歌威胁分析小组在一篇博客中更新称,一个由朝鲜政府支持的黑客组织建立了一家名为SecuriElite的假安全公司。在这家假公司的官网上,它宣称自己是一家位于土耳其的攻击性安全公司,提供测试、软件安全评估和漏洞利用。

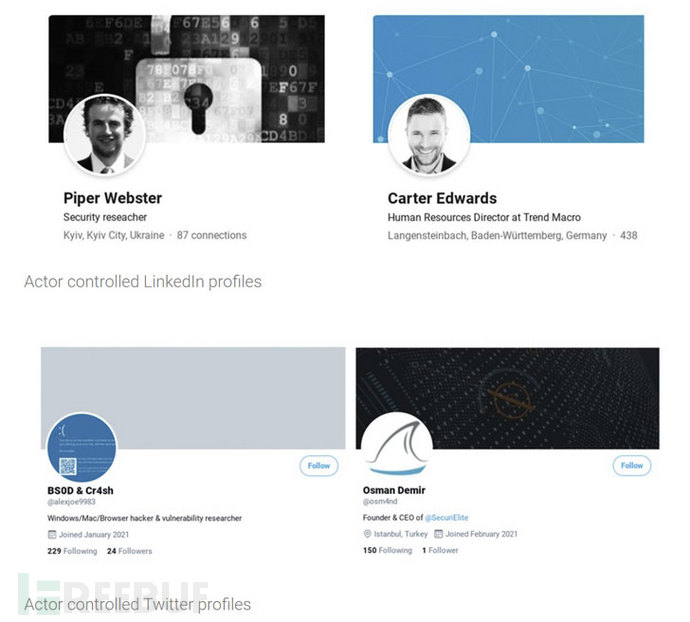

威胁分析小组的Adam Weidemann介绍,该黑客组织为此共创建了8个推特帐号和7个领英帐号,自称是不同安全公司(包括Trend Macro)的漏洞研究人员和人力资源专员,还有一些人冒充该空壳公司的首席执行官和员工。

该黑客组织在2021年1月就被威胁分析小组标记过,当时该组织在推特、领英、Telegram、Discord和Keybase等各种社交媒体平台上创建了一个研究博客和多个配置文件,试图与研究人员沟通并建立信任。他们在博客部署了一个Windows后门,该后门以木马化的Visual Studio项目的形式出现。

随后,韩国网络安全公司ENKI的研究人员披露了Internet Explorer中的零日漏洞,称黑客可以通过恶意MHTML文件访问其安全团队管理的设备。微软后来在2021年3月的补丁更新中解决了该问题。

为了以防万一,谷歌已经将该网站的URL添加到Safebrowsing封锁列表中,以防止意外访问。

目前该网站尚未被发现提供恶意内容,但仍不清楚攻击背后的真正动机。研究人员怀疑攻击者可能利用伪装的身份以掌握零日研究,并利用未修补的漏洞进行攻击。