最近,安全研究人员发现朝鲜黑客再次利用虚假身份虚构Twitter和LinkedIn用户,瞄准网络安全分析人员。

Google 发现了两个伪装成反病毒和网络安全公司招聘的账户,在向各个平台通报后,相关的社交媒体资料被迅速删除。

Google的威胁分析小组(TAG)对外宣布,这次攻击行动是由朝鲜黑客发起的,攻击者为假冒的公司SecuriElite也建立相关的网站和社交媒体资料,以假乱真。在相关网站上找到的 PGP 公钥链接,与在朝鲜黑客在一月份针对安全研究人员发起的攻击行动中找到的一致。

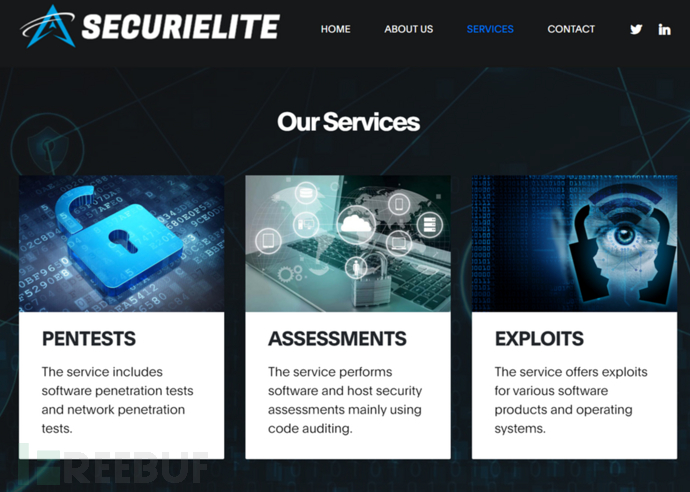

Google 的安全研究员表示,攻击者虚构了一个总部位于土耳其的网络安全公司SecuriElite,该公司提供安全评估、渗透测试、漏洞利用等安全服务。

黑客使用的网站和帐户

网站

www.securielite.com

https://twitter.com/alexjoe9983https://twitter.com/BenH3mmingshttps://twitter.com/chape2002https://twitter.com/julia0235https://twitter.com/lookworld0821https://twitter.com/osm4ndhttps://twitter.com/seb_lazarhttps://twitter.com/securielite

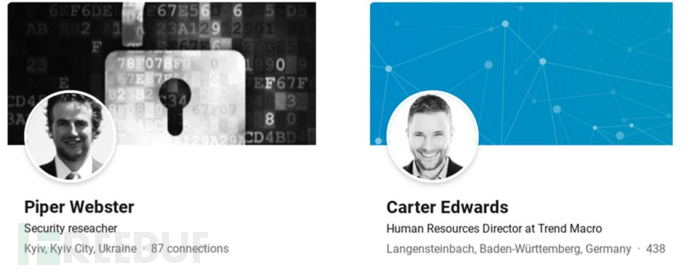

SecuriElite – https://www.linkedin.com/company/securielite/Carter Edwards(趋势科技人力资源总监)– https://www.linkedin.com/in/carter-edwards-a99138204/Colton Perry(安全研究员)– https://www.linkedin.com/in/colton-perry-6a8059204/Evely Burton(Malwarebytes技术顾问)– https://www.linkedin.com/in/evely-burton-204b29207/Osman Demir(SecuriElite首席执行官)– https://www.linkedin.com/in/osman-demir-307520209/Piper Webster(安全研究员)– https://www.linkedin.com/in/piper-webster-192676203/Sebastian Lazarescue(SecuriElite安全研究员)– https://www.linkedin.com/in/sebastian-lazarescue-456840209/

电子邮件

[email protected][email protected][email protected]

其他网站

bestwing.orgcodebiogblog.comcoldpacific.comcutesaucepuppy.comdevguardmap.orghireproplus.comhotelboard.orgmediterraneanroom.orgredeastbay.comregclassboard.comsecurielite.comspotchannel02.comwileprefgurad.net

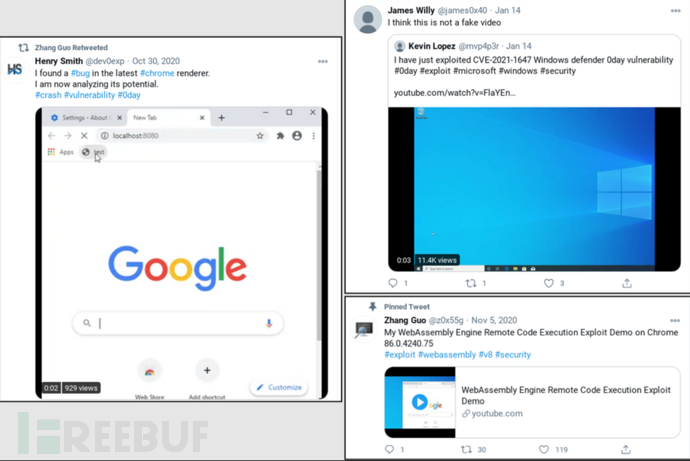

接连攻击

一月份,朝鲜黑客还利用博客上托管的PGP密钥吸引受害者访问该网站并使用触发浏览器漏洞。与一月份的攻击活动不同的是,SecuriElite网站并未托管可传播恶意软件的漏洞,但Google的威胁分析小组(TAG)将该网站添加到Google安全浏览的黑名单中作为预防。

攻击者在一月份的攻击中使用了IE的零日漏洞,并且Google的威胁分析小组的研究人员也确定攻击者可能持有更多的零日漏洞。Google的安全分析人员已经确定了各个平台中存在的攻击者的社交媒体资料,所有这些平台能够针对攻击者采取相应的遏制措施。

参考来源

文章来源: https://www.freebuf.com/news/268834.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh