官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

最近在一起针对韩国实体的鱼叉式网络钓鱼活动中发现,与朝鲜有关的APT组织Lazarus将恶意代码隐藏在了.BMP图像文件中以逃避检测。

隐藏在.BMP图像种的恶意代码可以在受害者的系统上安装一个远程访问木马(RAT),使攻击者可以窃取敏感信息。

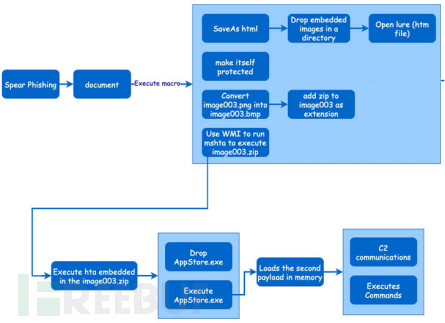

来自Malwarebytes的研究人员表示,此次网络钓鱼活动是由分发带有恶意文件的电子邮件开始的,并且研究人员于4月13日发现了该文件。

此次钓鱼邮件所创建的诱骗文件声称是韩国某个城市的博览会的参与申请表,并提示用户在首次打开时启用宏。

该宏首先调用MsgBoxOKCancel函数,向用户弹出一个消息框,声称是微软Office的旧版本。在后台,该宏调用一个压缩为zlib文件的可执行HTA文件,该文件被包含在一个整体的PNG图像文件中。

该宏还通过调用WIA_ConvertImage函数将PNG格式的图像转换为BMP格式。专家指出,将PNG文件格式转换为BMP文件格式会自动解压从PNG嵌入到BMP的恶意zlib对象,因为BMP文件格式是未压缩的图形文件格式。利用这个技巧,攻击者可以避免检测到图像内的嵌入对象。

之后用户会触发感染链的攻击代码,最终投放一个名为 "AppStore.exe "的可执行文件。

然后,该有效载荷继续提取附加在自己身上的加密的第二阶段有效载荷,在运行时进行解码和解密,接着与远程服务器建立通信,接收额外的命令,并将这些命令的结果传回服务器。

此次活动与过去的Lazarus行动有许多相似之处,例如第二阶段的有效载荷使用了与Lazarus相关的BISTROMATH RAT所使用的类似的自定义加密算法。

Lazarus APT组织背景

Lazarus APT组织至少从2009年就开始活跃,一般认为该组织与朝鲜有关。其攻击方式主要是利用恶意软件。

该组织参与了众多网络间谍活动和破坏活动,拥有丰厚的“战绩”。一般认为该组织与大规模的WannaCry勒索软件攻击有关,此外,2016年的大量SWIFT攻击和索尼影业遭受的黑客攻击也被认为与该组织有所联系。

根据卡巴斯基2020年发布的报告,近两年,该组织持续针对加密货币交易所来演变其TTP。

来源:thehackernews