官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Passwordstate是一个企业内部的密码管理器,被全球29000多家公司的37万多名安全和IT人员使用。

它的客户名单中包括了许多财富500强排名中的公司,这些公司囊括了政府、国防、金融、航空航天、零售、汽车、医疗保健、法律和媒体等众多行业垂直领域。

软件更新可能更新了恶意软件

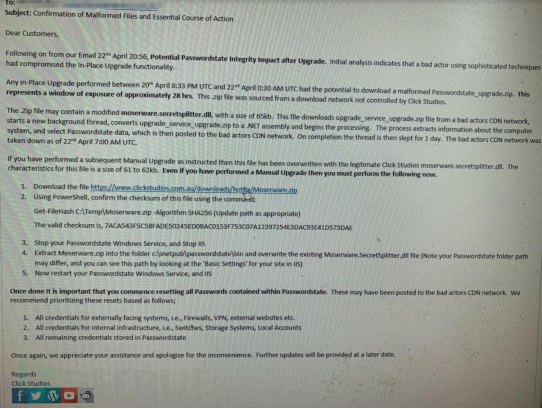

Passwordstate企业密码管理器的所属公司Click Studios在4月24日通知其客户,攻击者在攻破其网络之后所进行的供应链攻击中,破坏了该应用程序的更新机制,以部署恶意软件。

根据Click Studios发给客户的通知邮件,企业客户可能在4月20日至4月22日之间进行了包含恶意软件的更新。

经过Click Studios的初步分析,黑客已经破坏了Passwordstate的就地更新功能,即在4月20日8:33至4月22日0:30之间执行的任何就地更新,都很可能下载了一个非Click Studios控制的名为Passwordstate_ipgrade.zip的恶意程序。

研究人员表示攻击者简单粗暴地在Passwordstate的原始代码中增加了一个只有4KB的'Loader'代码。可以清晰地发现,这段Loader具有从上面的C2中提取下一阶段有效载荷的功能,并且可以解析'PasswordState'金库的全局设置(代理用户名/密码等)。

恶意软件盯上系统信息和Passwordstate数据

该名为Moserpass的恶意软件一旦被部署,将收集系统信息和Passwordstate数据,这些数据会被发送到攻击者的服务器上。

Click Studios在4月23日发布的公告中,列出了被盯上的信息:

计算机名称

用户名

域名

当前进程名称

当前进程ID

所有运行的进程名称和ID

所有运行的服务名称

显示名称和状态

Passwordstate使用场景的代理服务器地址

用户名和密码

Passwordstate使用场景的密码表(包括标题、用户名、描述、通用字段1、通用字段2、通用字段3、注释、URL、密码)

在发送数据后,该恶意软件进程将休眠一天,休眠结束后将会再重复发送一次。

目前,攻击者使用的CDN服务器已于4月22日上午7:00被拆除。

使用Passwordstate的企业该做些什么?

Click Studios建议在4月20至22日进行过更新的客户重置他们Passwordstate数据库中的所有密码,并且提供了以下优先次序:

1.所有暴露在互联网上的系统(防火墙、VPN、外部网站等)的凭证

2.内部基础设施的所有凭证

3.所有其余的凭证

该公司还发布了一个名为hotfix的程序,以帮助Passwordstate用户按照邮件通知中的指示删除被称为Moserpass的恶意软件。