近几年,勒索病毒频繁发生,从2017年的WannaCry到2021年的incaseformat以及PC巨头宏碁被索要3.25亿天价赎金等等,我们不难发现勒索病毒逐渐趋于产业化并且越发具有针对性,这也导致很多人“谈勒索色变”。

今天我们就来谈谈大热的勒索病毒,它真的那么可怕吗?到底怎样才能保护电脑不被勒索呢?这篇文章将带您找到答案。

勒索病毒,一种新型电脑病毒,主要以RDP爆破、漏洞利用、邮件、程序木马、网页挂马的形式进行传播。

这种病毒利用各种加密算法对文件进行加密,使用户数据资产或计算资源无法正常使用,并以此为条件向用户勒索钱财。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。

1989年

AIDS Trojan史上首个勒索病毒。

2006年

江民科技发现国内首例勒索病毒,命名为“敲诈者” 。

2013年

勒索病毒使用AES和RSA对特定文件类型进行加密,使破解几乎不可能。

2014年

以Koler为首的家族勒索病毒最早出现在Android平台。

2016年

出现首个带有中文提示的勒索软件Locky。

2017年5月

以WannaCry为代表的蠕虫式勒索病毒及其病毒变种大面积爆发。

2018-2020年

以GandCrab、GlobeImposter、Crysis为代表的勒索病毒仍然活跃,各种变种层出不穷,虚拟货币支付赎金的方式更多样化。

2021年

PC厂商宏碁遭受REvil组织攻击,索要3.25亿天价赎金。

1. 缺乏安全意识,系统没有启动自动更新,长期没有更新系统补丁包;

2. 没有安装有效杀毒软件,病毒库长期没有更新;

3. 随意打开不明来源邮件的附件、链接等;

4. 使用来源不明或者公用的U盘、移动硬盘接入电脑;

5. 访问不良网站或者随意乱点广告链接等都会容易被感染病毒。

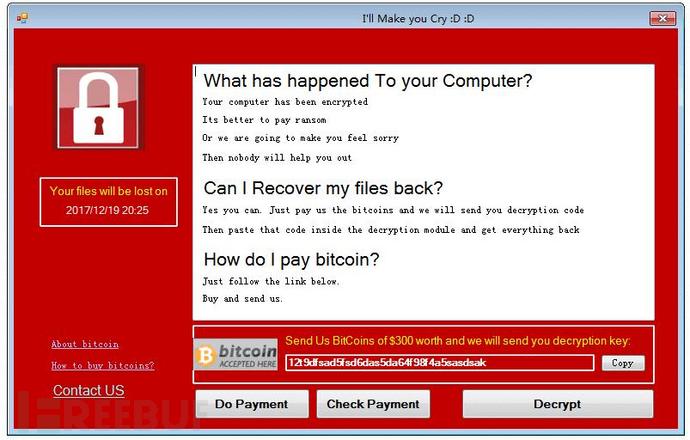

首先就是电脑桌面背景被修改,其次文档、视频和照片等多种文件被加密上锁,无法打开使用,接着病毒会弹出支付赎金提示。

1. “蠕虫”病毒传播,感染速度非常快,会在短短几个小时内造成大范围电脑中毒。

2. 变种衍生迅速,对常规的杀毒软件具有免疫性。

3. 攻击样本以exe、js、wsf、vbe等类型为主,对常规依靠特征检测的安全产品是一个极大的挑战。

4. 导致电脑数据丢失,一些重要的数据丢失,损失是无可估量的。

5. 会直接造成企业巨大的经济损失。

勒索软件主要的勒索方式以绑架用户数据为主。已经被感染用户,想要恢复被加密锁死的文件几乎是不可能的,尽管你支付赎金,也未必能获得解密密钥,因为勒索病毒有一个天生的大BUG——在加密之后作者无法分清每台电脑,因此就算给了赎金也无法提供一对一的密钥。而应对勒索病毒最好的方法就是做好事前预防。

1.勒索病毒主要通过加密用户文件给用户带来巨大损失,因此一定要做好备份!备份!备份!(重要的事情说三遍)

2. 多台机器,不要使用相同的账号和密码,以免出现“一台沦陷,全网瘫痪”的惨状;

3. 安装杀毒软件,保持监控开启,及时更新病毒库;

4. 关闭非必要的服务和端口如135、139、445、3389等高危端口。

5. 提高安全意识。不随意点击陌生链接、来源不明的邮件附件,尽量从安全可信的渠道下载和安装软件;

对于企业用户来说,针对勒索类的安全威胁防护可以选择江民赤豹近卫终端安全防御系统(赤豹EPP),一招轻松解决勒索病毒问题。

江民赤豹近卫终端安全防御系统(赤豹EPP)

能够解决企业各类网络环境下补丁下载与安全更新问题,能够适应互联网、内网WSUS、隔离网络等多种环境,有效提升企业信息系统整体漏洞防护等级。

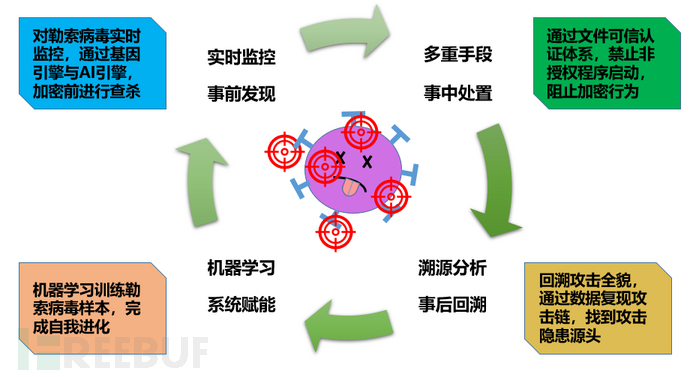

同时,针对破坏力极强的勒索病毒,在正常防御手段的基础上,从静态防御和动态防御两个维度专门定制了勒索软件的围猎矩阵,覆盖勒索病毒破坏前、破坏中、破坏后全生命周期。

事前:白名单环境预防勒索

通过文件可信认证体系,禁止非授权程序启动,阻止加密行为。

事中:机器学习完善勒索专用模型

1.通过AI引擎进行大规模的勒索样本训练,形成一个针对勒索病毒的专有检测模型。

2.专用工具防备万一,继承大量密钥,完善成专用解密工具,防备不时之需。

事后:溯源分析找到事件源头

回溯攻击全貌,通过复现供给链,找到攻击源头解决隐患。

静态防御包括勒索病毒专用AI模型,增强对勒索病毒的检测能力;动态防御包括行为狩猎和勒索诱捕,行为狩猎捕捉勒索病毒运行的API行为序列和批量修改文件格式头的可疑行为,勒索诱捕对勒索病毒操作诱饵文件的可疑行为进行捕捉。

今天的分享就到这里了,下期我们来聊聊“EDR的那些事儿”

如有侵权请联系:admin#unsafe.sh