Ousaban(也称为Javali)是仅针对巴西的银行木马家族,自2017年起活跃至今。与其他大多数活跃于拉丁美洲的银行木马类似,Ousaban使用伪造的银行页面窃取用户凭证,不同之处在于,Ousaban的开发人员扩展了伪造页面的使用场景,把窃取范围进一步拓展到邮件服务中。本文将主要介绍Ousaban的核心功能,以及它与其他拉丁美洲银行木马家族的关联。

特征

Ousaban是用Delphi编写的,这点与大多数拉丁美洲银行木马相同。早期Ousaban的分发常与色情图片绑定(如图1所示),而近期则不再如此。

图1. 早期Ousaban的分发常与色情图片绑定

Ousaban使用Themida或Enigma二进制混淆器来保护可执行文件,还使用二进制填充将大多数EXE扩展到400 MB左右,目的应该是为了逃避检测。它的后门功能和通讯方法与典型的拉丁美洲银行木马非常相似,后门能模拟鼠标和键盘操作并记录输入。最新的变种使用了RealThinClient与C&C服务器通信,RealThinClient也是Grandoreiro银行木马所使用的。

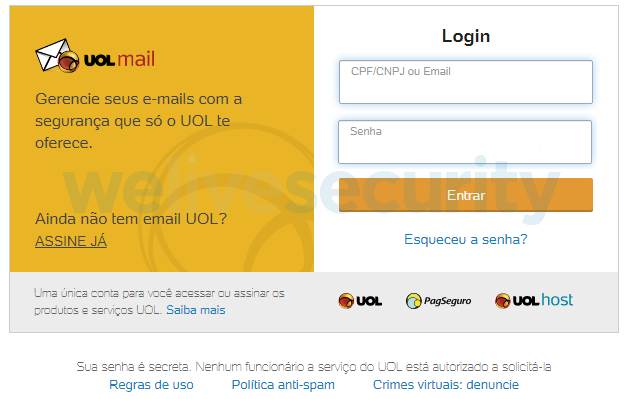

典型的拉丁美洲银行木马会为目标金融机构专门设计伪造诈骗页面,Ousaban也不例外,不同之处在于后者的目标还包括了数个电子邮件服务,也设计了类似的伪造窗口,如图2所示。

图2. UOL电子邮件服务的伪造窗口设计

Ousaban有数种方法实现持久性:要么在启动文件夹中创建一个LNK文件或一个简单的VBS加载器,要么修改Windows注册表运行键。

分发与执行

Ousaban通过钓鱼邮件进行传播(例如图3中的邮件),可能有多种植入方式,这些植入步骤具有一些共同的特征,主要是:

· DLL侧加载用于执行二进制有效负载

· 存档文件为CAB或ZIP格式

· 下一阶段需要上一阶段的存档中的配置文件

· 可能使用Ousaban独有的注入器

图3.最近分发Ousaban的垃圾邮件(右侧提供了一个粗略的翻译)

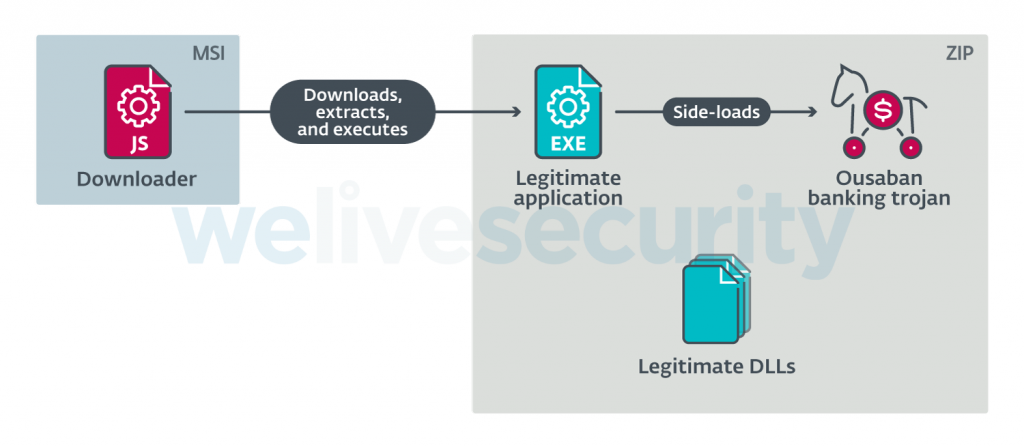

带有JavaScript的MSI

如图4所示,此条传播链非常简单:受害人被诱骗执行钓鱼邮件附件的MSI,MSI执行后将启动嵌入式JavaScript下载器,下载器下载ZIP存档并提取其内容,通过执行合法的应用程序来加载Ousaban银行木马。

图4.Ousaban分发链

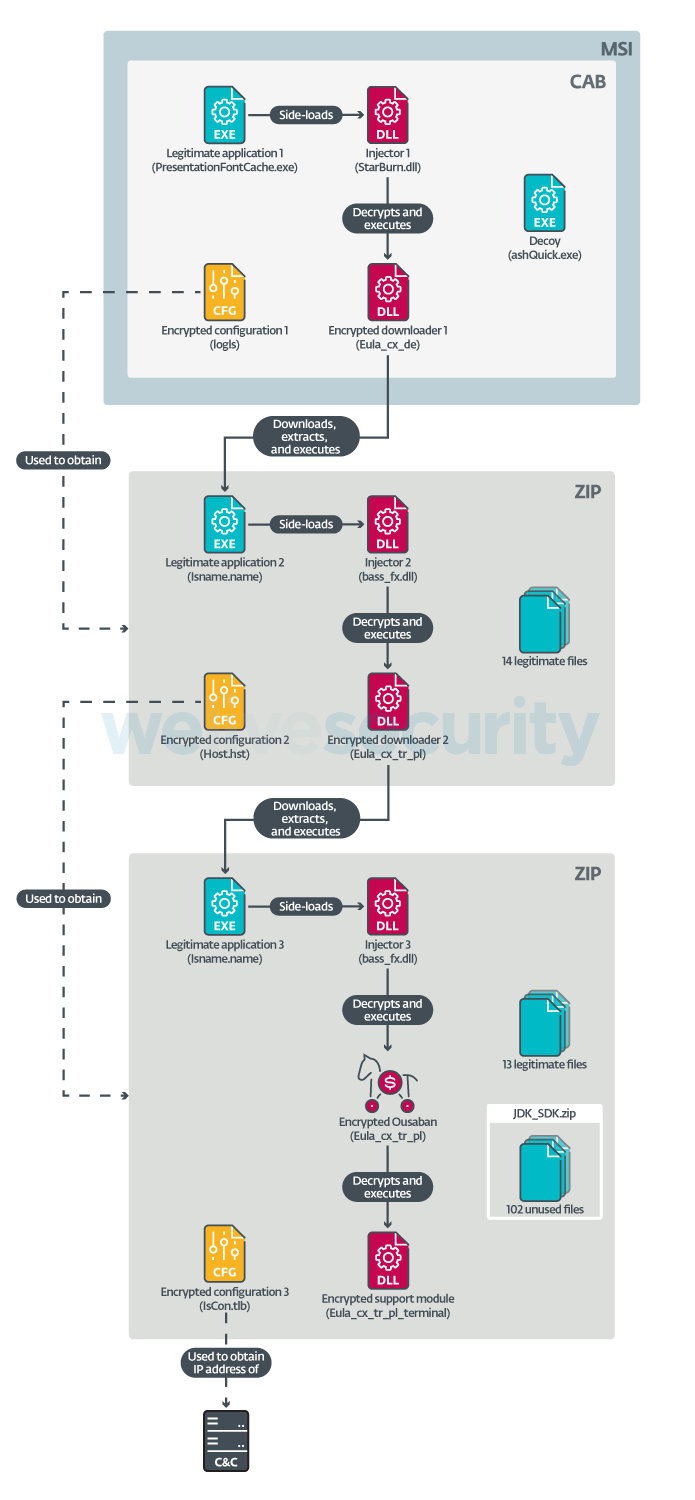

多级MSI

近期,ESET安全团队观察到了正大规模传播Ousaban的新植入链,它比上面描述阶段的步骤要复杂得多,整个过程如图5所示。

前两个阶段几乎相同,这两个阶段的核心文件都包含在ZIP或CAB存档中,其中有:

· 一个合法的应用程序

· 一个加密的注入器

· 一个加密下载器

· 加密的配置文件

· 其他合法文件

合法应用程序在执行时会侧加载注入器,注入器定位、解密并执行下载器。下载器解密配置文件以获得指向远程配置的URL。远程配置包含指向下一个阶段存档的URL。下载器下载下一阶段的存档,提取其内容并执行合法的应用程序。

最后阶段略有不同,是解密并执行实际的Ousaban银行木马程序,而不是下载程序。第三个配置文件引导使用C&C服务器IP地址和端口的远程配置。上一个阶段的存档文件包含另一个与恶意软件相关的文件——一个可以更改受害者机器的各种设置的支持模块。最后,所有三个阶段的存档都有包括额外的文件——第一阶段存档中的一个合法的可执行文件,第二阶段存档中的14个合法文件,第三阶段存档中的13个合法文件加上一个嵌入的存档,其中包含另外102个合法文件。

图5. Ousaban的复杂分发链

支持模块

Ousaban加载此模块使攻击者更容易连接到受害者的机器。它的作用主要是:

· 修改RDP设置以使用RDPWrap,RDPWrap允许多个RDP连接到Windows操作系统的Home版本

· 修改防火墙设置以允许所有RDP连接

· 创建一个具有管理权限的新帐户

该模块包含存储在其.rsrc节中的RDPWrap二进制文件,由它直接在Windows注册表中更改RDP设置:

HKLM \ SYSTEM \ CurrentControlSet \ Services \ TermService \ HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \

然后此模块使用netsh.exe修改Windows防火墙,以允许所有定向到端口3389(RDP的标准端口)的TCP和UDP通信,最后创建一个具有管理特权的新帐户Administrat0r。我们假设攻击者是想要用另一种方式访问受害者的机器,不受Ousaban银行木马的能力限制,可以执行任何恶意活动。

加密

Ousaban总体上使用三种加密方案。对字符串的加密与大多数拉丁美洲银行木马使用的算法相同(算法细述参加此处https://www.welivesecurity.com/2019/10/03/casbaneiro-trojan-dangerous-cooking/)。 Ousaban及其C&C服务器之间的所有通信均使用带有硬编码密钥的标准AES密码进行加密。

最后的算法用于前面提到的注入器,我们提供了一个Python实现,如下所示:

def decrypt(data, key): data_dec = str() key_len = len(key) for i, c in enumerate(data): if i % 2 != 0: data_dec += chr(key[i % key_len ^ c ^ ((key_len - (i & key_len)) & 0xFF)]) else data_dec += chr(key[i % key_len] ^ c ^ (i & 0xFF)) return data_dec

远程配置

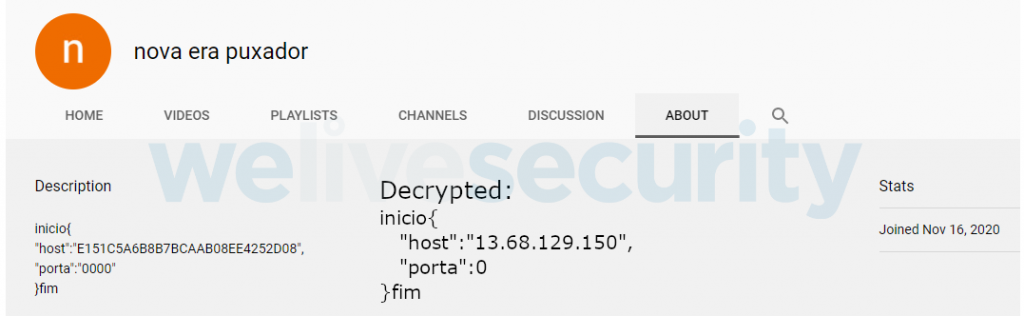

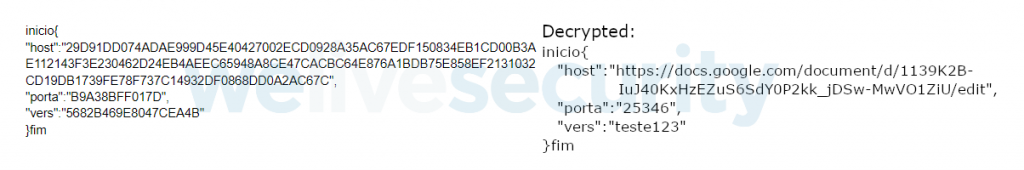

Ousaban依靠远程配置来获取其下一级URL以及要使用的C&C地址和端口。Ousaban曾经将其远程配置存储在YouTube上,类似于Casbaneiro,但最近它开始使用Google Docs。

远程配置为JSON格式,值由用于字符串的相同算法加密,但使用不同的密钥。字段含义如下:

host = C&C域

link =下一阶段的URL

porta = C&C端口或0(然后使用默认的HTTP端口80)

vers = Ousaban版本

图6和图7提供了远程配置的示例。

图6. YouTube上的Ousaban远程配置

图7. Google Docs上的Ousaban远程配置

与其他拉美银行木马的相似之处

除了使用相同的字符串加解密算法外,也包括如下相似之处:

· 某些Ousaban下载程序包含与Amavaldo相同的字符串混淆代码

· Ousaban曾通过与Mispadu相同的恶意广告进行分发

· Ousaban使用的JavaScript文件类似于Vadokrist,Mekotio,Casbaneiro和Guildma

· Ousaban少数分发的PowerShell文件(除了本文中描述的最近的方法)类似于Amavaldo,Casbaneiro和Mekotio

结论

本文主要介绍了仅针对巴西的银行木马Ousaban,它具有其他拉丁美洲银行木马的典型特征——用Delphi编写、伪造银行页面诱骗用户输入凭证等,表明Ousaban或许也与其他拉丁美洲银行木马的背后团队有所关联。

本文翻译自:https://www.welivesecurity.com/2021/05/05/ousaban-private-photo-collection-hidden-cabinet/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh