一、事件概述

近期毒霸安全团队通过“捕风”威胁感知系统再次监控到一起大规模病毒传播活动,监控数据显示本次的病毒传播源头为“GX下载器”,分析后我们确认该下载器家族静默安装的“速搜”、“视力管家”等流氓软件为“驱魔”暗刷僵尸家族新变种宿主,除了原有暗刷功能模块更新外,其重要变化是此批流氓安装包中被嵌入下载者后门,通过该后门模块二次推送安装“老裁缝”、“双枪”、“紫狐(GAD)”、“独狼(幽虫)”等其他病毒家族变种,以上均是近些年境内高活跃度的老牌僵尸木马家族,传播时间跨度大多在3年以上,恶意功能模块繁多,涉及流量劫持、恶意推广、广告暗刷、DDOS、挖矿、盗号、蠕虫等等,部分家族的活跃高峰期影响用户量甚至超千万级别。

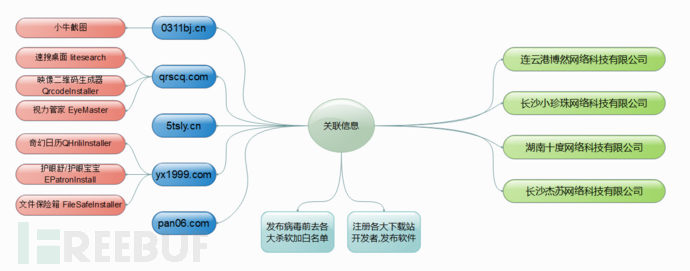

通过长期数据监控分析,我们观测到上述部分病毒家族在传播渠道、技术手法、代码相似性、CC基础设施复用、攻击目标等多方面均存在交叉关联的情况,幕后团伙极有可能为同一组织,详情可参见友商“御见”安全团队针对上述部分家族的深度关联分析报告。上述老牌病毒家族借助同一宿主母体活跃传播的情况近年比较少见,从侧面也说明上述木马家族传播活动愈发肆无忌惮,在PC后流量时代试图疯狂抱团进行最后价值的压榨收割。以下我们针对上述病毒家族的活跃历史、技术特点以及危害行为进行简单梳理:

1) “驱魔”家族

该家族传播渠道多样,传播周期较长,最早在2017年被毒霸安全团队披露,寄生于“花瓣壁纸”、“锁大师”等流氓软件中,主要恶意行为为主页劫持和流量暗刷。早期变种利用系统服务、系统驱动劫持等方式实现隐蔽常驻,后续大多借助“流氓软件”外壳寄生实现注入系统进程,通过多层解密和内存加载释放和傀儡进程注入来躲避安全软件查杀,并且暗刷配置和暗刷插件都是云端配置,控制灵活、扩展性和兼容性好。

以“暗刷”功能为例,我们监控捕获到的各类暗刷插件已累计数百个,“驱魔”家族一直都是国内最活跃最庞大的暗刷僵尸网络之一,本次更新变种更是成为众多老牌病毒家族的直接母体传播源。

2) “老裁缝”家族

该病毒家族由毒霸安全团队在2017年分析披露,因其早期变种宿主为“老裁缝激活工具”而得名。其底层技术框架为rootkit+ring3云控模块的形式,扩展性较好,主要用于主页劫持、电商广告劫持、流量暗刷等。

近两年依旧在不停变种更新,2018年中在“双生花”暗刷事件中被再次披露,与另外一个暗刷家族“JsCtrl”共同藏身于“心跳助手”正规软件的外壳下隐蔽攻击近半年时间;2019年7月初,又一次被毒霸安全团队发现借助“眼睛守护神”流氓软件传播。

3) “紫狐(GAD)”家族

该家族传播时间跨度较长,早期活跃痕迹可以追溯到2014年左右,国内安全团队对该家族变种的命名也较多,包括“黑狐/紫狐”(360安全团队)、“肥兔”(腾讯安全团队) 、“掘金幽灵”(绿盟安全团队)等。该家族主体功能模块使用delphi编写,传播渠道多样,善于利用白程序混淆伪装自身,多使用系统模块替换劫持技术和Rootkit驱动隐藏自身对抗查杀,去年还加入了“永恒之蓝”传播模块,另外在2016年底的“天翼校园客户端蓝屏事件”以及2017年底的“天翼校园客户端挖矿程序事件”也出现过其活动痕迹。

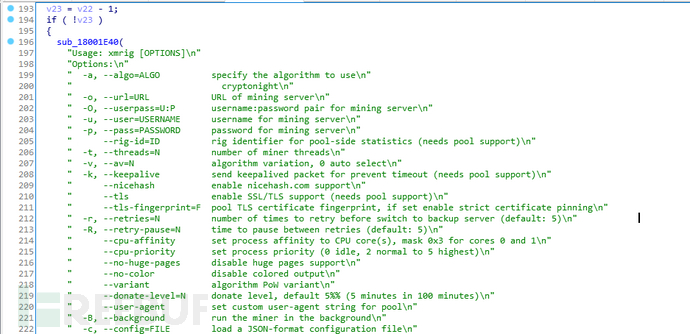

因其模块配置和符号名称多使用“Gad”字符后缀,毒霸安全团队内部将其名为为“GAD”家族,通过近几年的持续监控分析,我们发现其组建的僵尸网络曾推送过流氓推广、DDOS攻击、挖矿、远控木马、主页劫持等多种恶意插件,本次捕获的最新变种核心模块为门罗币挖矿和DDOS攻击,其中DDOS攻击目标集中在游戏私服,棋牌赌博游戏,色情网站等灰产行业,相关技术细节将在本文后续部分展开。

4) “双枪”家族

该家族传播多见于私服外挂捆绑、ghost盗版系统内置、下载站、流氓软件暗推等渠道,其幕后团伙与国内私服运营团队可能存在密切关联,该家族最早在17年被360安全团队分析曝光,以采用“MBR+VBR”双Bootkit技术而知名,善用百度贴吧图床藏匿病毒,同时在技术对抗性上非常强,内核模块使用VMP加密保护,使用底层磁盘驱动挂钩、文件系统对象劫持、网络劫持阻断、注册表HIVE锁定等rootkit技术对抗安全软件查杀,落地功能模块多为主页劫持、私服劫持、电商劫持、DDOS攻击等。

2018年的部分变种功能模块为毒霸安全团队披露过的“贪狼”家族,除此之外,我们还发现部分“双枪”家族变种曾推送过“驱魔”病毒,可见这些病毒团伙幕后存在非常紧密的合作关系。

5) “独狼(幽虫)”家族

该家族主要通过盗版ghost系统预装、激活工具捆绑、下载器等方式进行传播推广,落地功能模块主要用于浏览器劫持、推广安装、病毒推送等恶意行为,腾讯安全团队(命名为“独狼”)和360安全团队(命名为“幽虫”家族)在2018年都相继进行过分析披露,该家族rootkit模块功能相对完善,包含文件系统过滤、注册表过滤、网络过滤、进程镜像过滤等多种技术对抗杀软查杀。从我们的历史观测数据来看,早在2017年该家族就已经开始出现,从2018年中至2019年初保持较高活跃度,每月都有版本迭代更新,本次截获的最新变种还加入了DDOS等木马家族推送。

二、技术分析

本次病毒活动涉及的家族变种较多,本篇技术分析主要摘选“驱魔”新变种的内嵌后门及其推送的“紫狐(GAD)”家族、“独狼”家族等最新变种相关部分,其他如“驱魔”暗刷家族、“老裁缝”、“双枪”家族均已被毒霸安全团队和其他安全友商多次披露分析,此处就不再一一赘述,详情可以参考本文末尾标注的文章。

2.1 “驱魔”新变种内嵌后门分析

以其中的一款宿主流氓软件“速搜”为例,该软件目前主要通过“GX下载器”家族进行诱导安装,病毒推送后门“AzUpdater.exe”的下载链接直接硬编码在软件安装包内部,通过内存加载运行并不落地。在后门逻辑触发前,病毒程序会根据安装包渠道号配置联网获取对应的城市IP规避规则,并且会检测杀软运行、虚拟机、系统版本等主机运行环境,避免被安全软件检测发现。主要执行流程如下图所示:

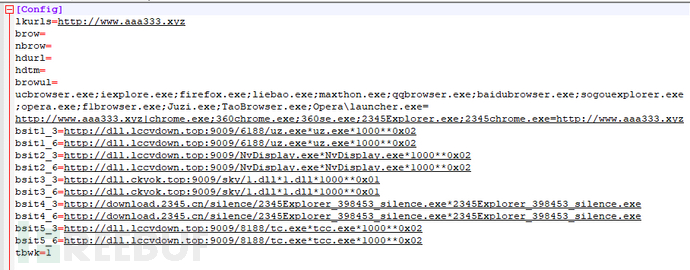

病毒推送后门“AzUpdater.exe”功能并不复杂,主要负责下载执行“老裁缝”、“双枪”、“紫狐(GAD)”、“独狼(幽虫)”等病毒家族的变种母体并上报统计信息。上述病毒家族的检测条件和下载链接均硬编码在后门程序代码内,具体配置如下表所示(截至发稿前,病毒作者仍在不停更新相关病毒推送链接配置):

2.2 “紫狐(GAD)”家族最新变种分析

病毒执行流程如下图:

1. 偷天换日隐蔽启动

“紫狐(GAD)”家族最新变种的母体文件为“1wf3xon57hkk4hjw_009.exe”,运行后会联网下载两个MSI安装包,均采用打包工具“Advanced Installer”制作并开启虚拟机环境检测配置,其中“uac.msi”负责利用系统“mscfile”注册表缺陷漏洞绕过UAC并篡改系统安全配置,而另外一个安装包“1wf3xon57hkk4hjw_009.msi”主要负责“紫狐(GAD)”家族服务模块的安装,技术手法依然是惯用的“PendingFileRenameOperations”重启替换系统模块。

主要执行流程如下:

1) UAC绕过,该方法最早由国外安全研究员enigma0x3披露,在最新win10系统已被修复,修改的注册表项如下,主要目的是允许非授权用户以SYSTEM权限运行MSI安装文件:

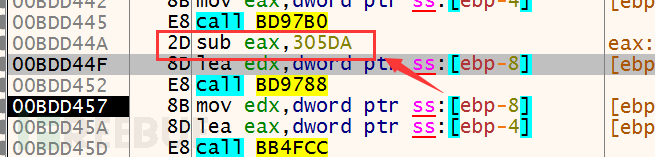

2) PendingFileRenameOperations重启替换,该手法是“紫狐(GAD)”家族的惯用手法,通过修改注册表配置,利用系统机制实现对原始系统服务模块的替换劫持。模块释放配置和篡改注册表内容如下:

PendingFileRenameOperations替换规则是两行为一组,第一行为原文件路径第二行为替换文件路径,如果空行则表示删除原文件。通过注册表内容可以发现其替换步骤如下:

a) 首先备份系统sens.dll为Acpsens.dll

b) 删除系统目录sens.dll

c) 将C:\RECYCLER\TempA\.ini替换成系统目录的sens.dll

d) 删除旧Ke449476.xsl

e) 将C:\Windows\.ini替换到C:\Windows\AppPath\Ke449476.xsl

3) Powershell强制重启,上述PendingFileRenameOperation方法的缺陷就是需要用户重启后才会生效触发,所以病毒作者加入2小时强制重启用户系统的操作。

powershell.exe Start-Sleep -Seconds 7200; Restart-Computer-Force

2. 多重隐藏保护自身

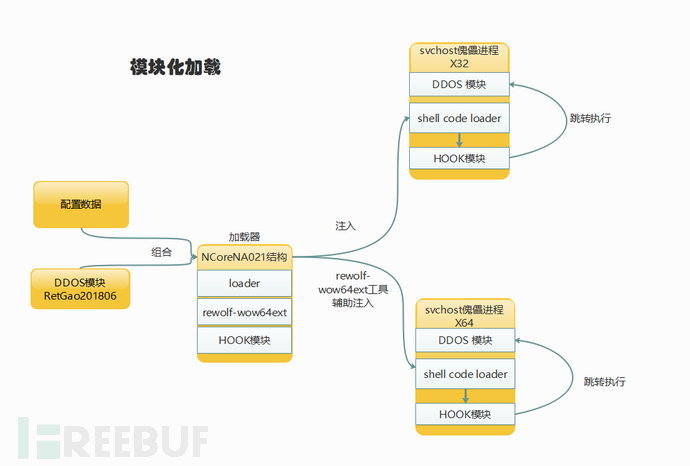

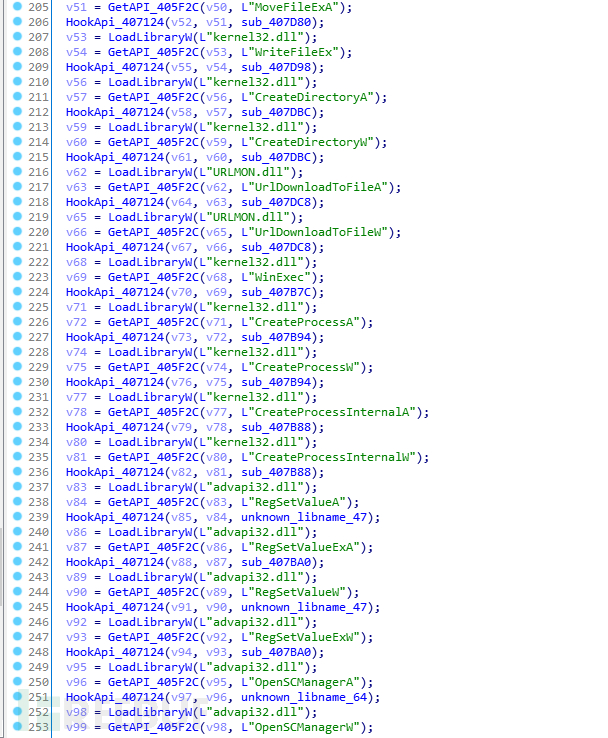

通过上文PendingFileRenameOperation机制可知:系统重启后会在启动阶段加载执行假系统服务“sens.dll”,随后木马创建服务模块MsxxxxxxxApp.dll。采用了如下两种方式保护该服务:

1)对存MsxxxxxxxxApp.dll加VmpProtect保护,以对抗静态分析和查杀。

2)由服务模块注入系统进程释放驱动,隐藏自身。

通过ZwLoadDriver加载驱动,加载完成后随即删除自身,避免暴露。驱动签名冒用域联和方正。

驱动程序包含新旧两套,旧驱动会安装在Vista及以下系统中,值得注意的是通过pdb信息发现与当年天翼客户端蓝屏事件中,被植入的恶意程序时钟日历释放的驱动pdb信息一致。可以确定为同一伙人所为。

而在win7及以上系统中使用了另一套新驱动,兼容性和稳定性有了一定的提升。

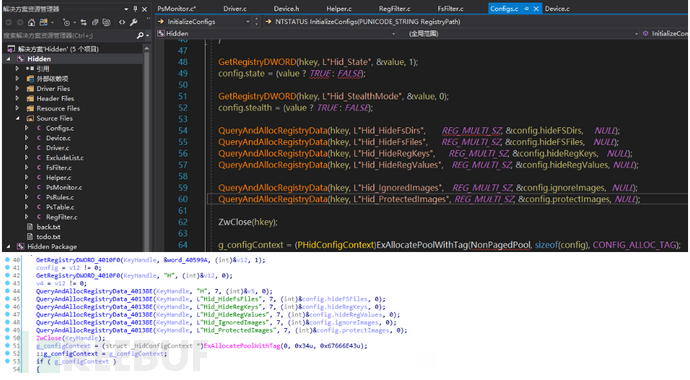

此新驱动代码修改自GitHub上的开源项目https://github.com/JKornev/hidden。代码基本一致。

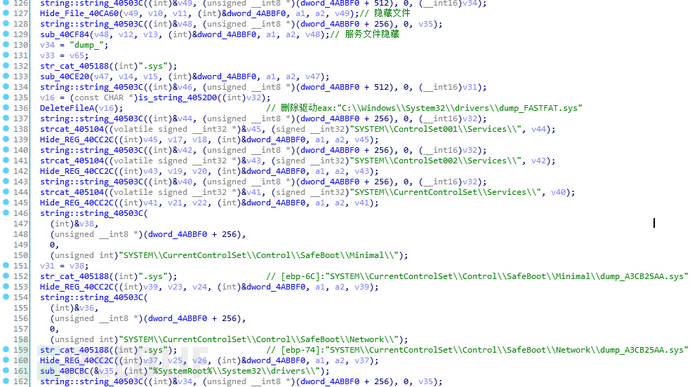

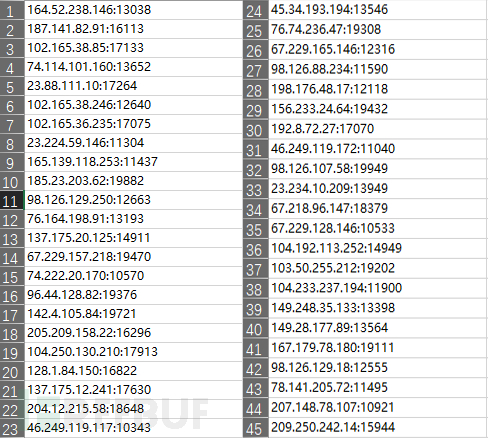

demodll.dll通过联网访问hxxp://down.tj999.top/ccc678.ini 获取配置信息。从配置信息看,主要功能依旧为浏览器劫持、静默推广安装等,除了2345浏览器外,其他均为DDOS、盗号木马等类型的病毒。

*本文作者:安全豹,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh