DarkSide团伙称他们已经无法访问运营服务器,而且其一部分加密货币也被转移到未知身份的钱包,这使DarkSide无法继续运营。

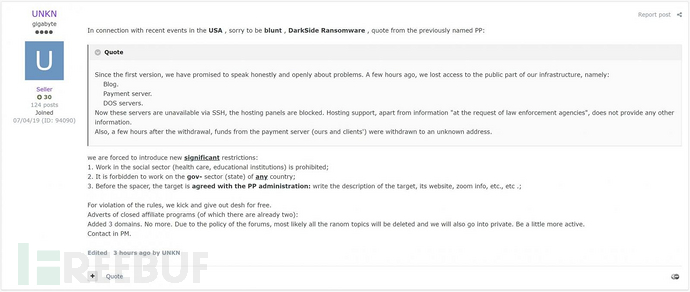

Recorded Future研究人员Dmitry Smilyanets在黑客论坛上发现了名为UNKN的用户发布的帖子,而UNKN是REvil勒索软件团伙的账号。帖子显示,受执法行动影响,DarkSide已经无法访问其数据泄露服务器、赎金支付服务器和CDN服务器。

帖子中写道:“从第一个版本开始,我们就承诺要开诚布公地进行讨论。几个小时前,我们已经无法访问我们的基础设施,包括博客、赎金支付服务器”,“现在,这些服务器都无法通过SSH进行访问了,主机面板也被拦截。主机服务运营商只表示是应执法机构的要求进行的相应处理,此外不提供任何其他信息”。

美国总统拜登在白宫新闻发布会上表示:部署勒索软件的国家必须采取行动。第二天,执法机构就查抄了DarkSide的相应基础设施。

“再次强调,我们不相信俄罗斯政府卷入了这次攻击。但是,我们确实有充分的理由相信,发动攻击的罪犯就住在俄罗斯,攻击的来源就是俄罗斯”,拜登在相关的新闻发布会上如是说。

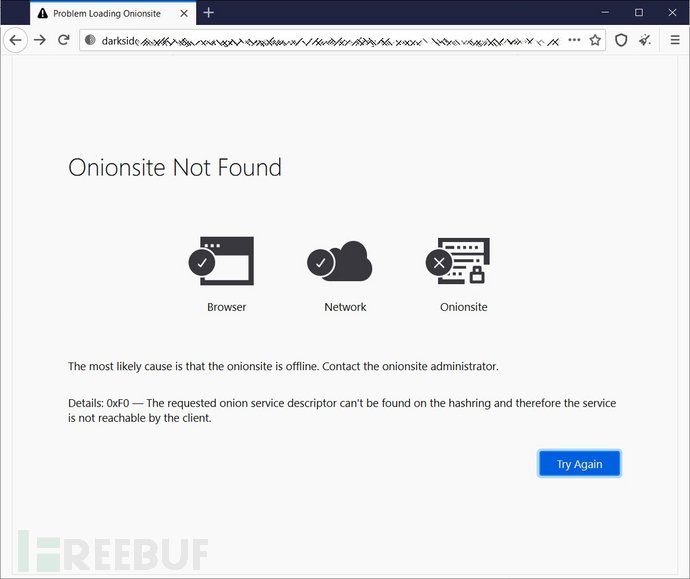

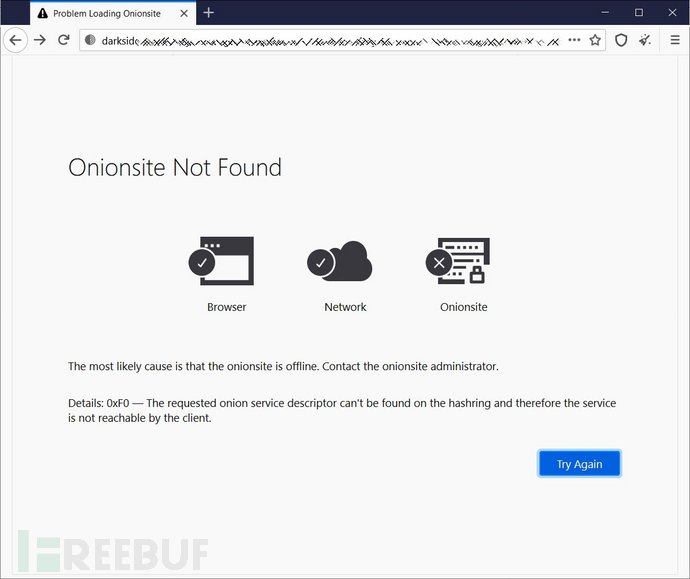

紧接着,DarkSide数据泄漏站点就失效了,推测执法机构已取缔了该服务器。

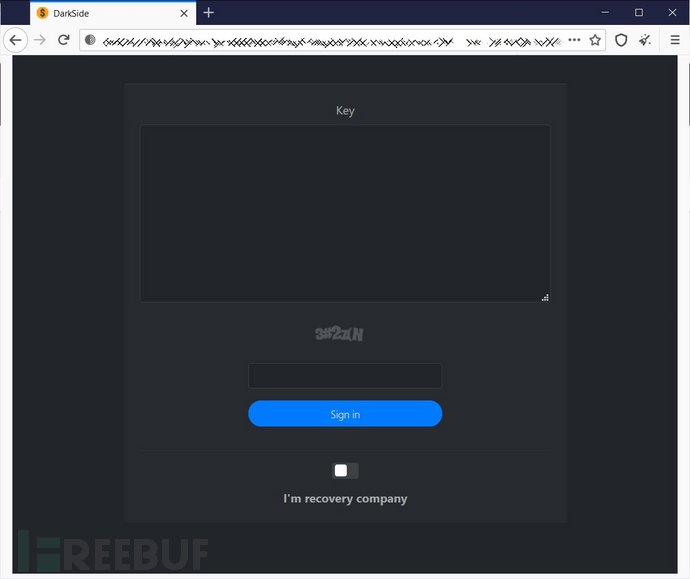

DarkSide的Tor赎金付款服务器仍在运行。不过,即便执法机构没收了该服务器,他们可能也保持了该服务器的正常运行,以允许受害者进行解密。

除可能是执法机构的迅速行动外,也有人推测DarkSide勒索软件可能存在“黑吃黑”。本周传闻Brenntag和Colonial Pipeline已经支付了累计940万美元的赎金后,攻击者可能想要卷款跑路,这样就不必支付合作伙伴的那份报酬,而全都归咎于执法行动没收了所有的收益。

RaaS

勒索软件即服务(RaaS)的模式在勒索软件行业是一个伟大的创举,通过和其他攻击团伙进行合作,由勒索软件团伙负责开发勒索软件,其他团伙负责入侵攻击。获得立足点后,攻击团伙使用勒索软件对数据进行加密勒索,在受害者支付赎金后,攻击团伙和勒索软件团伙按照一定的分成比例进行分账。这种商业模式的创新,使得攻击团伙互相勾结、狼狈为奸,助推了勒索软件浪潮席卷全球。

Intel471对外发布了DarkSide发送给合作伙伴的完整消息,据此可认为DarkSide是在面临来自美国的巨大压力,且无法访问基础设施服务器后决定关闭运营。原文如下:

从第一个版本开始,我们就承诺要开诚布公地进行讨论。几个小时前,我们已经无法访问我们的基础设施,包括博客、赎金支付服务器、CDN服务器。现在,这些服务器都无法通过SSH进行访问了,主机面板也被拦截。 主机服务运营商表示不提供任何信息,除非“应执法机构的要求”。在无法访问的几个小时后,赎金支付服务器上属于我们和你们(指合作伙伴)的资金被转移到未知账户中。 所有未付款的公司对应的解密工具都会陆续下发给你们(指合作伙伴),后续你们可以按照自己的方式与他们进行沟通。我们也会提取备用的保证金,解决所有受到执法行动影响的合作伙伴的损失。 赔偿大概会在5月23日到账,因为押金在XSS上会暂存10天。 由于来自美国的压力,合作计划已经关闭,祝各位好运! 登录页面、服务器和其他资源都会在48小时之内删除。

从DarkSide的表态来看,在解密工具分发给合作伙伴后,就不再与DarkSide有关了。

攻击目标

Colonial并非是DarkSide的唯一目标,东芝的欧洲业务也遭到了DarkSide的勒索软件攻击。东芝表示由于快速采取了措施,阻止了扩散未波及到敏感信息,所以该公司没有支付赎金。

近期,德国的化学品分销公司Brenntag向DarkSide支付了440万美元的赎金,该公司被多达670多个服务器因攻击停止运营,高达150G的敏感信息被泄露。

REvil原来对合作伙伴选取的攻击目标没有任何限制。近期,REvil表示在合作伙伴攻击前必须与其沟通确认许可,并且不能针对社会机构(卫生保健、教育机构)、政府部门发起攻击。

REvil可能也吸取了DarkSide的教训,避免被政府的执法机构打击造成毁灭性的影响。原来的合作伙伴无需任何批准就可以肆意发起攻击,不知道这些新限制则是否会导致合作伙伴转移到其他勒索软件即服务(RaaS)的团伙。

参考来源

如有侵权请联系:admin#unsafe.sh