阅读: 4

作为一项早期安全技术,网络准入控制NAC在数十年内接受了一次又一次考验,屡次被安全最佳做法强调。在无线网络时代,这项技术依旧被作为基本的安全要求在内网环境中普遍实施。

本次2021RSAC会议中,来自Abricto Security公司的高级安全顾问Anthony Ralston对绕过NAC控制的方法进行了总结,并引入了利用桥接设备绕过的方法,重申了物理安全的重要性,以及基础策略计划和严格实施的必要性,如虚拟局域网隔离、终端机器的流量监测与行为分析等。在安全日渐白热化的今天,新老科技只有实施迅速、有效的协同策略,才能在安全战争中从容自若应对自如。

NAC网络准入控制是一项由思科发起、多家厂商参加的计划,其宗旨是防止病毒和蠕虫等新兴黑客技术危害企业安全。借助NAC,客户可以仅允许合法的、值得信任的终端设备(PC、服务器、PDA)接入网络,而不允许其他设备接入。

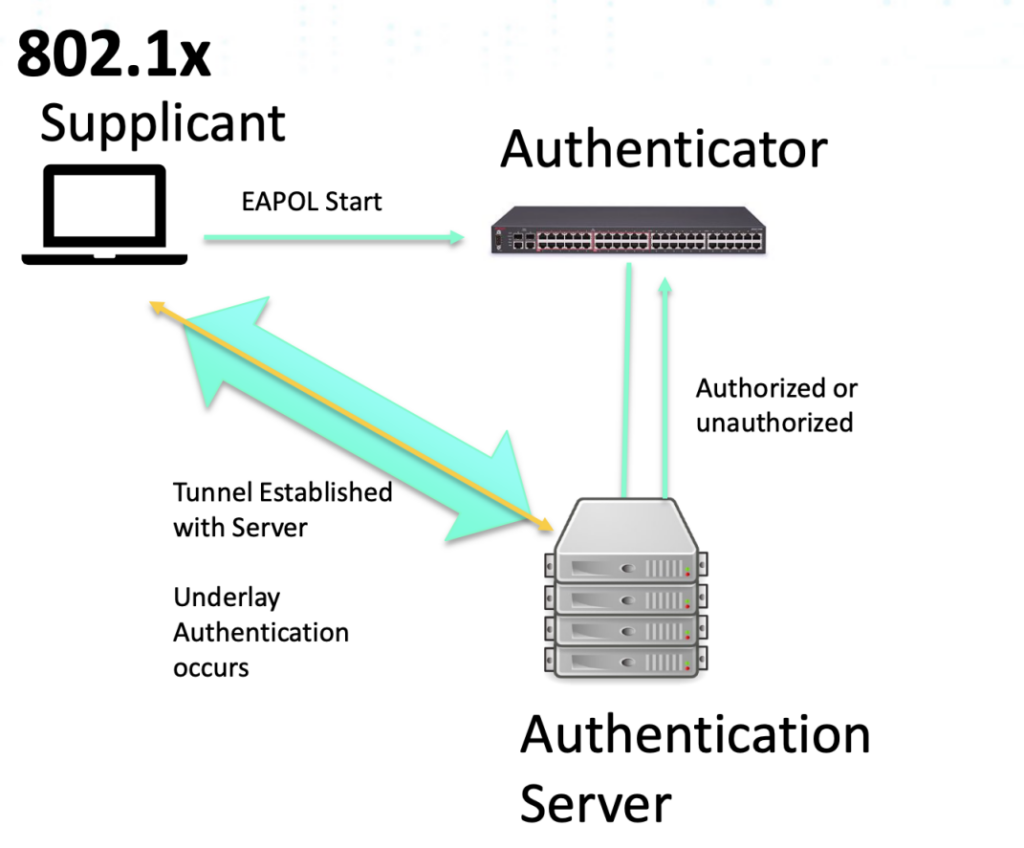

当终端接入网络时,首先由终端设备和网络接入设备(交换机、无线AP、VPN等)进行交互通讯。网络接入设备将终端信息发给策略/AAA服务器,服务器对接入终端和终端使用者进行检查。当对象符合策略/AAA服务器上定义的策略后,该设备可被允许接入网络。

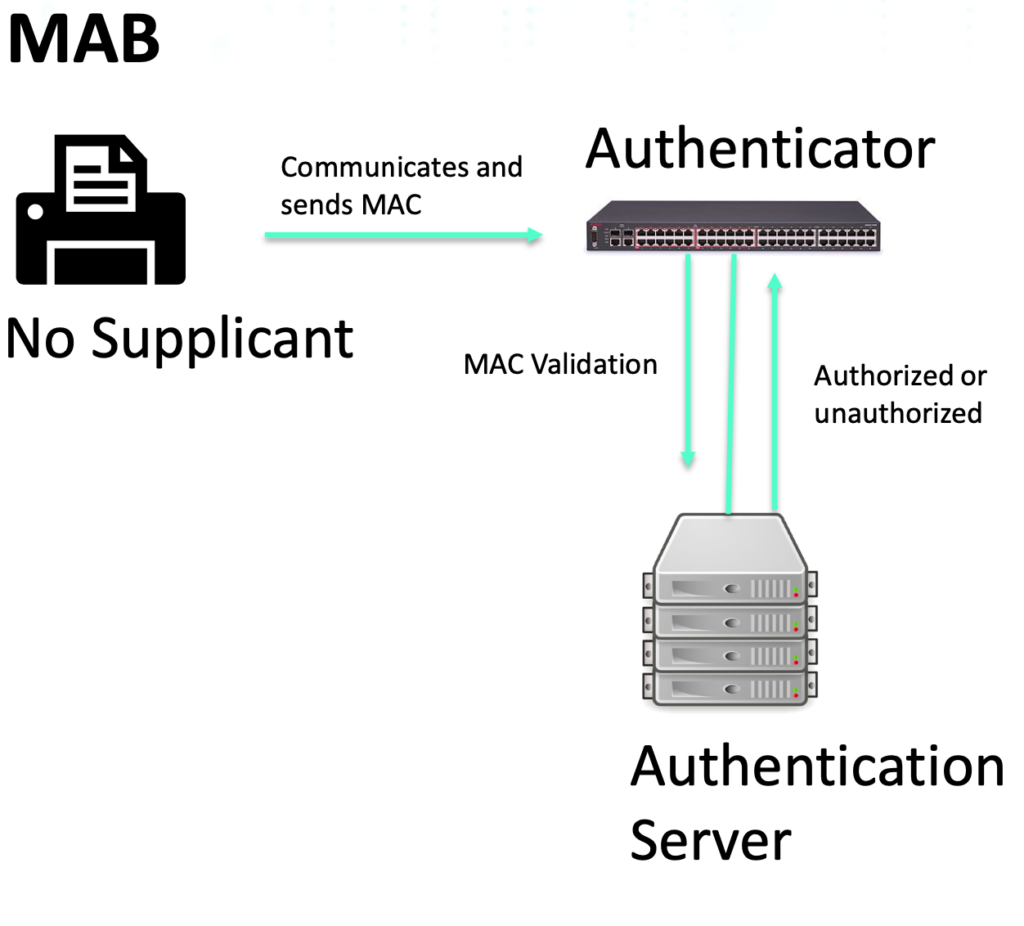

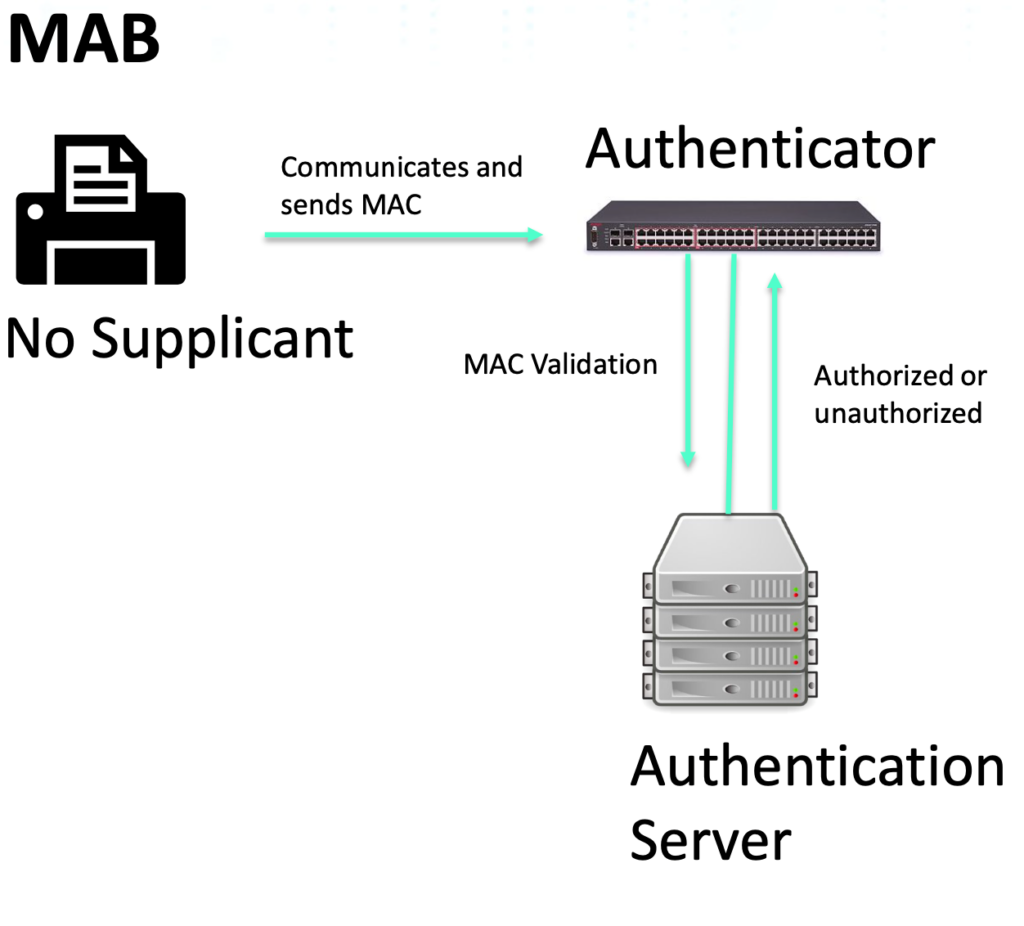

有些终端不支持验证服务器(Radius服务器/AAA服务器等)直接进行验证的技术(如网络电话、打印机),该验证协议切换为mac旁路认证——以mac地址作为用户和密码自动接入到网络的场景。

Mac旁路认证(MAB)

由于旁路认证依赖mac地址和端口的绑定,因此十分脆弱。寻找到该端口绑定到mac地址,即可通过克隆绕过认证,从而连入网络。

缓解措施可通过网络分割,将不支持同服务器直接验证的机器(如IP电话和打印机)分割于不同的虚拟网段中,或限制其行为。

攻击监测可通过流量监测和终端监测,如时常检索IP电话和打印机的运行状况、流量分析等。

攻击思路

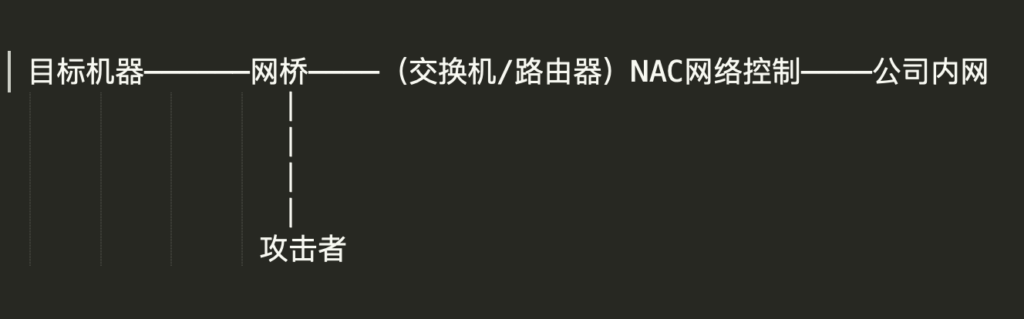

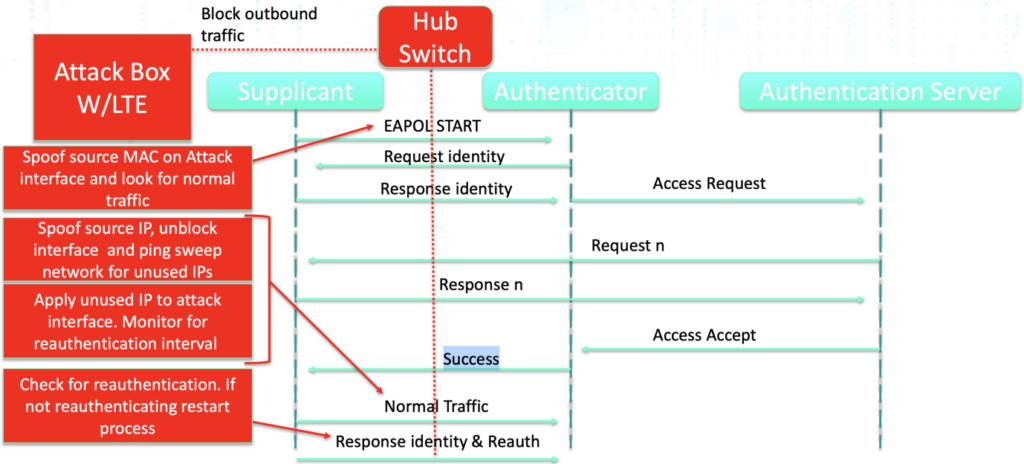

当攻击者可以物理接入目标网络时,利用网桥可以截取802.1x验证结果并绕过NAC限制接入内网。

在复杂网络环境中,协议数据单元(BPDU)通常会阻止新的路由器或交换机接入某个端口,以防止网络被扩展并绕过验证接入。由于网桥(Hub)无mac地址,且位于osi模型的第一层,因此BPDU不会阻止网桥接入。 当网桥连接攻击者和目标以及目标网络时,此时不需要利用中间人的特征进行协议破解等复杂攻击,通过仿造已分配给目标的IP地址,即可接入网络。

攻击流程:

- 将目标终端机器的网线拔掉;

- 将网线接入网桥;

- 连接目标终端与网桥,并将攻击者机器接入网桥,此时攻击者的机器和目标终端在同一个网桥内;

- 当目标终端接入网络,监测到正常流量时,攻击者机器修改其mac地址为目标终端的mac地址;

- 利用目标IP寻找不在线的IP地址,并添加该新IP至攻击者的网络端口上。

攻击监测:

- 终端短暂离线;

- 同mac地址出现多个IP地址;

- 异常流量。

缓解措施:

- 利用虚拟局域网隔绝网络,并利用ACL限制其方向;

- NAC策略应全面的实施并限制IP数量等。

参考资料:

https://github.com/AbrictoSecurity/iseskating

https://www.scip.ch/en/?labs.20190207

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。