手机勒索软件

与所有设备上的勒索软件一样,手机勒索软件继续下降。 2019年,遇到勒索软件的唯一卡巴斯基用户总数为72258。到2020年,这一数字为33502,下降了54%。

但是,在遭遇任何类型的恶意软件的总人数中,遇到勒索软件的手机用户的比例保持稳定在0.56%。与此同时,检测到的手机勒索软件总数也有所下降,从2019年的333878起下降到2020年的290372起。

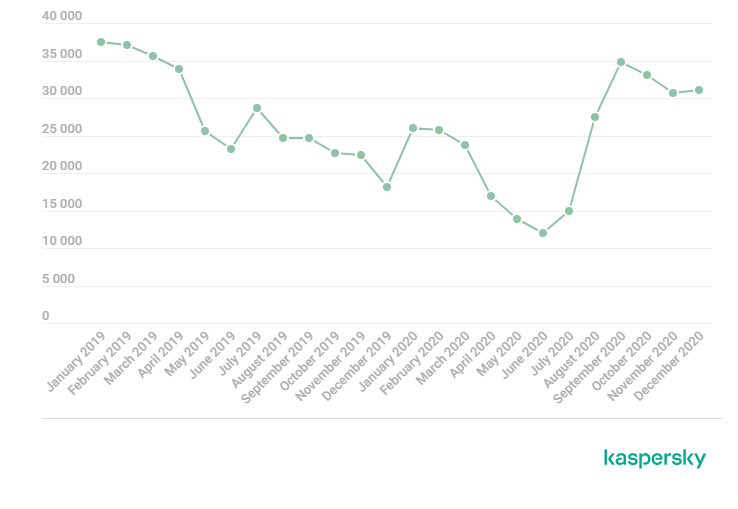

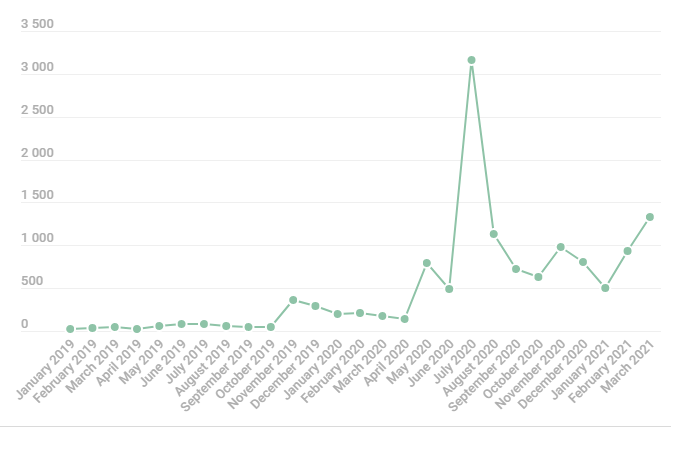

2019年至2020年检测到的手机勒索软件数量

有趣的是,虽然2019年7月之后检测到的手机勒索软件数量相对稳定下降,仅在2019年7月和2020年2月出现了几次小峰值,但它在2020年下半年再次开始显著上升,在去年9月达到3.5万次检测。奇怪的是,这是由于勒索软件编码器(ransomware Encoder),它实际上是为Windows工作站设计的,对手机设备并不危险。然而,在2020年9月,Encoder通过Telegram传播开来,Telegram同时拥有手机和桌面应用。攻击者最有可能针对的是Windows用户,当Telegram的手机版本与桌面客户端同步下载时,手机用户的手机上意外地安装了Encoder。

最活跃的手机勒索软件家族

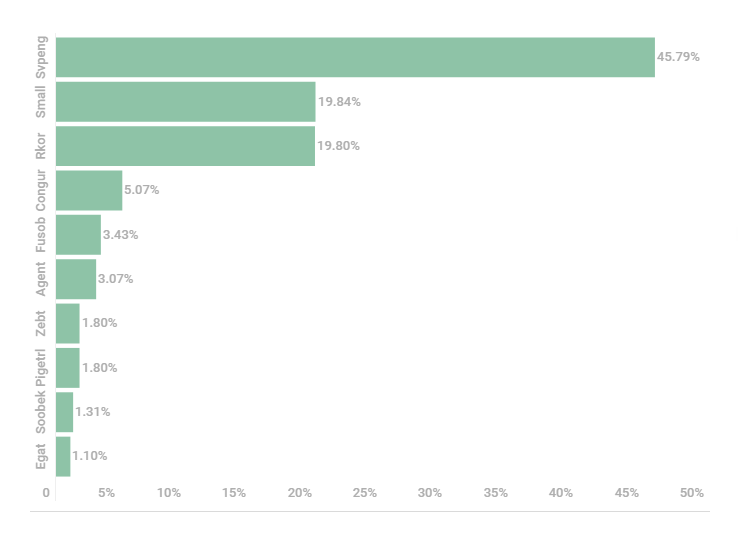

2019年最活跃的手机勒索软件家族分布

在2019年,近45%的遇到手机勒索软件的用户遇到了Svpeng,该家族最初是短信木马,然后转而窃取银行凭据和信用卡数据,最终演变为勒索软件。略少于19%的用户遇到过Rkor和Small。 Rkor是一个典型的locker,它通过色情内容传播,它使用无障碍服务获得对设备的必要控制,然后锁定设备,直到支付费用。Small与Rkor非常相似:它会锁住屏幕,并要求付费才能继续看色情片。

排在第四位的是Congur,它是通过WhatsApp等改进后的应用程序传播的。另一个著名的活跃家族是富索布(Fusob),他们声称自己来自某个权威机构,并表示,目标受害者有义务支付罚款。

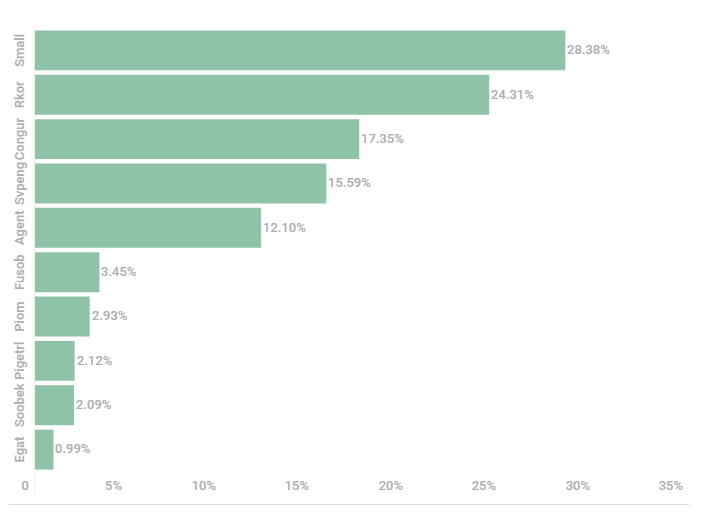

2020年最活跃的手机勒索软件家族的分布

2020年,Small是最常见的手机勒索软件家族,占比26%,其次是Rkor和Congur。Svpeng是第四大最常见的家族,有14%的用户遇到过它。

被攻击用户的区域分布

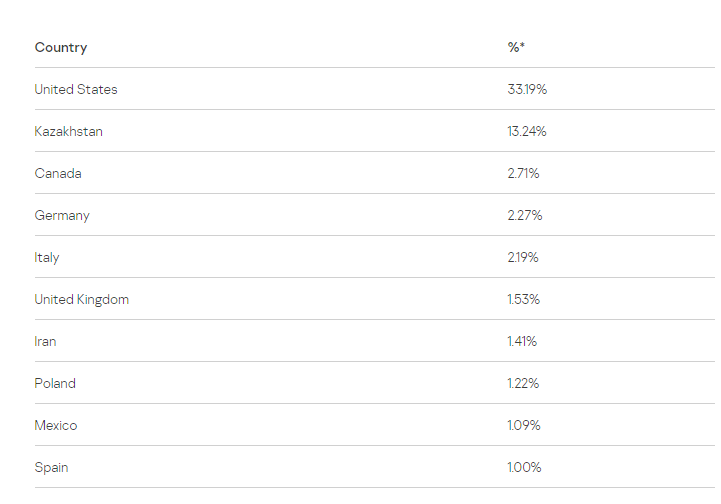

2019年,在移动设备上遭遇勒索软件的用户比例最高的国家如下:

在所有遭遇恶意软件的用户中,被勒索软件攻击的用户所占的比例

遭遇手机勒索软件用户最多的国家在全球范围内相对分散,其中美国所占比例最高。哈萨克斯坦紧随其后,为13.24%。排名前十的其他国家遭遇手机勒索软件的用户比例要小得多,加拿大是第三大份额,仅占2.71%。

2020年,遭遇手机勒索软件用户比例最高的国家如下:

在所有遭遇恶意软件的用户中,被勒索软件攻击的用户所占的比例

到2020年,哈萨克斯坦遇到手机勒索软件的用户比例最高,为23.80%,其次是美国,为10.32%。波兰、西班牙和加拿大被马来西亚、印度尼西亚和埃及所取代。总的来说,受影响用户的百分比下降了,这是可以预料的,因为受手机勒索软件影响的用户总数下降了50%以上。

有针对性攻击的勒索软件的兴起

虽然检测到勒索软件的原始总数一直在下降,但这些数字只能说明问题的一部分。当勒索软件首次成为头条新闻时,是因为WannaCry、Petya和CryptoLocker等活动:这些大规模活动感兴趣的是攻击尽可能多的用户,并从每个用户敲诈相对较少的金额。例如,在“WannaCry”事件中,攻击者只索要了300美元后来又将赎金提高到了600美元。

然而,由于几个潜在的原因,这类攻击的盈利能力正在下降。鉴于人们对勒索软件的关注越来越多,安全软件可能已经在阻止勒索软件威胁方面变得更好了,人们被一再被教育不要支付赎金。此外,在很多国家,人们根本负担不起这么高的赎金。因此,攻击者把他们的注意力转移到那些能付钱的人身上,比如公司。2019年,勒索软件近三分之一的受害者是企业。

当然,感染公司需要更复杂、更有针对性的方法,有专门设计的勒索软件家族就是为了做到这一点。

有针对性的勒索软件(也称为“big game hunting”)由用于勒索特定受害者资金的勒索软件家族组成。这些受害者往往是知名人士,如大公司、政府和市政机构以及医疗保健组织,要求的赎金远高于对单独用户的要求。通常,他们的攻击包括以下一个或多个阶段:

· 网络攻击

· 侦察与坚持

· 横向运动

· 资料泄漏

· 数据加密

· 勒索

最初的感染通常是通过利用服务器端软件(VPN,Citrix,WebLogic,Tomcat,Exchange等)、RDP暴力攻击/凭据填充,供应链攻击或僵尸网络来发生的。

卡巴斯基根据所选的受害者,以及是否使用复杂的方法进行攻击,比如破坏网络或横向移动,将一个特定的勒索软件集团归类为“目标”。到目前为止,卡巴斯基已经确定了其中的28个目标家庭,其中包括臭名昭著的哈迪斯(Hades)勒索软件,该软件针对的是至少价值10亿美元的公司。

Hades 勒索软件于 2020 年 12 月首次被发现,以引导受害者访问的 Tor 站点命名。它是 WastedLocker 的 64 位编译的变种,两者在代码上有大量重叠,除了做额外的代码混淆和小特性的更改外,与 WastedLocker 大部分功能基本相同,包括受 ISFB 启发的静态配置、多阶段持久性 / 安装过程、文件 / 目录枚举和加密功能,差异地方在于,Hades 删除了 INDRIK SPIDER 在以前的勒索软件家族(WastedLocker 和 BitPaymer)中一些独有的功能,包括:

Hades 现在是具有附加代码混淆功能的 64 位编译可执行文件,目的是为了逃避了签名检测和阻碍逆向分析。

大多数标准文件和注册表 Windows API 调用已被其对应的系统调用替代(即从 NTDLL 导出的用户模式本机 API)。

Hades 使用的用户帐户控制(UAC)绕过方式与 WastedLocker 使用的不同,但这两种实现都直接来自开源 UACME 项目 https [ : ] //github [ . ] com/hfiref0x/UACME。

Hades 会将名为 HOW-TO-DECRYPT- [ extension ] .txt 的赎金票据写入遍历的目录,而 WastedLocker 和 BitPaymer 则是为每个加密文件创建票据。

Hades 将密钥信息存储在每个加密文件中, WastedLocker 和 BitPaymer 都将编码和加密的密钥信息存储在特定于文件的赎金票据中。

Hades 仍将自身复制到 Application Data 中生成子目录中,但不再使用 :bin 交换数据流(ADS),对 :bin ADS 路径的使用是 WastedLocker 和 BitPaymer 的特征。

Hades 还体现了一种战术上的转变,即不再使用电子邮件通信,也不再使用从受害者那里窃取机密数据获取报酬的可能性。Hades 赎金票据将受害者定向到 Tor 站点,通过赎金票据无法识别受害公司,这点在 WastedLocker 和 BitPaymer 中也经常看到。

从2019年到2020年,受目标勒索软件(旨在影响特定用户的勒索软件)影响的唯一用户数量从985人增加到了8538人,增长了767%。

2019 - 2020年间,受目标勒索软件影响的唯一卡巴斯基用户数量

在REvil勒索软件家族的推动下,该勒索软件在2020年7月出现了一个大高峰,该勒索软件成功地利用了外汇公司Travelex,勒索了230万美元。拥有众多名人客户的纽约律师事务所Grubman Shire Meiselas & Sacks也在5月份成为了REvil的受害者。其他具有高度针对性的勒索软件家族也出现在2019年和2020年,其中最引人注目的是Maze。Maze首次出现于2019年,它使用了各种机制来进行初步攻击。在某些情况下,他们使用鱼叉式网络钓鱼活动来安装Cobalt Strike RAT,而其他攻击则涉及利用脆弱的面向Internet的服务(例如Citrix ADC / NetScaler或Pulse Secure VPN)或弱RDP凭据破坏网络。Maze主要针对企业和大型组织。他们最著名的攻击是针对LG和佛罗里达州的彭萨科拉市。

除了针对目标的勒索软件的兴起以外,人们不仅将重点放在数据加密上,也更加关注数据的泄漏情况,因为攻击者会搜索高度机密的信息,并威胁称,如果赎金得不到满足,就将其公之于众,以此作为强迫组织支付赎金的一种手段。如果没有支付赎金,Maze是第一个发布这些被盗数据的勒索软件小组。此外,这些信息可以在之后的网上拍卖中出售,在2020年夏天,许多农业公司的数据库都成为了REvil的受害者。

最终,Maze与另一个知名的,高度针对性的勒索软件家族RagnarLocker联手,该家族于2020年首次出现。和Maze一样,RagnarLocker主要以大型组织为目标,并在“羞耻之墙”上公布那些拒绝支付赎金的人的机密信息。该家族的目标非常明确,因此每个恶意软件样本都专门针对其所攻击的组织。

WastedLocker也出现在2020年,并迅速成为全球头条新闻,因为该公司关闭了知名健身和GPS技术公司Garmin最受欢迎的服务,因为它持有该公司价值1000万美元赎金的数据,攻击中使用的恶意软件是专为Garmin设计的。WastedLocker是一种新型勒索软件,在2020年5月首次发现,此后一直持续发现该勒索软件的各类变种,其版本变更往往与Evil Corp恶意组织的其他恶意软件版本变更同步进行。

有针对性的勒索软件并不局限于一个特定的行业,它影响了从医疗保健机构到体育和健身公司的方方面面。

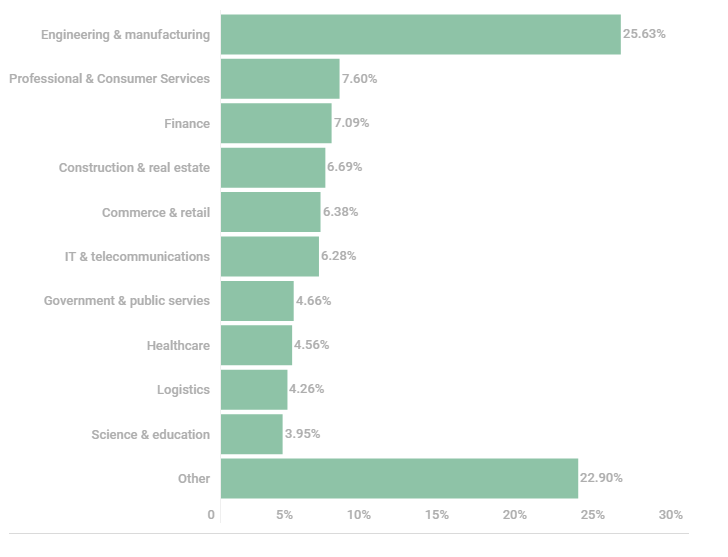

2019-2020年按行业划分的目标勒索软件攻击分布情况

迄今为止,工程和制造业是最具代表性的行业,从2019年到2020年,有25.63%的目标勒索软件攻击影响了该行业。鉴于其数据的高度敏感性质以及此类公司通常具有很高的价值,这不足为奇。如果系统离线,这也将极大地破坏该行业的业务。有7.60%的目标勒索软件攻击影响了专业和消费者服务公司,有7.09%的目标是金融公司。其他受欢迎的目标是建筑与房地产,商业与零售以及IT与电信。

总结

世界正在进入一个勒索软件的新时代,任何一种针对普通普通用户的大规模活动都很可能会非常少。当然,这并不是说勒索软件只对大公司构成威胁。就在去年12月,有一个团体希望通过发行伪造的手机版本游戏来利用Cyberpunk 2077的发布,该版本会对用户下载的文件进行加密。这意味着勒索软件攻击者将继续部署更先进的技术来渗透网络和加密数据。像Lazarus这样的APT组织已经开始在其工具集中添加勒索软件。如果其他高级攻击参与者也效仿,也就不足为奇了。

最大的收获是,公司无论大小,不仅需要考虑备份他们的数据。他们也需要采取全面的方法来保护自己的安全,包括定期打补丁、软件更新和网络安全意识培训。一些针对公司的攻击包括在系统中获得最初的立足点,在整个网络中横向移动,直到完全控制,然后进行数月的侦察,然后在造成最佳损害的时刻进行攻击。在使用REvil勒索软件攻击Travelex的过程中,网络罪犯在实际加密数据并要求勒索之前六个月就已渗透到公司的网络。

缓解措施

1.经常更新你使用的所有设备的软件,以防止勒索软件利用漏洞。

2.把你的防御策略集中在检测横向移动和数据泄露到互联网上。要特别注意流出的流量,以检测网络罪犯的连接。

3.定期备份数据,确保在需要的紧急情况下可以快速访问它。

4.使用诸如卡巴斯基重点检测和响应以及卡巴斯基托管检测和响应之类的解决方案,这些解决方案有助于在攻击者实现最终目标之前尽早识别并阻止攻击。

本文翻译自:https://securelist.com/ransomware-by-the-numbers-reassessing-the-threats-global-impact/101965/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh