Bizarro本来是一个来自巴西的银行木马家族,但是目前它已经被传播到了世界各地。卡巴斯基的研究人员已经看到西班牙、葡萄牙、法国和意大利已经有用户被攻击了。现在已经有攻击者尝试从欧洲和南美不同国家的70家银行那里的窃取客户的凭证。与Tetrade类似,Bizarro正在利用分支机构或招募钱骡来实施他们的攻击,兑现或帮助转账。在本文中,研究人员分析了木马组件的技术特征,详细介绍了混淆技术、感染过程和随后的函数,以及攻击者用来说服受害者提供他们的个人网上银行信息的社会工程(诱骗)策略。

Bizarro具有x64模块,能够诱使用户在假弹出窗口中输入双因素验证码。它还可能使用社交工程来说服受害者下载智能手机应用程序。Bizzaro背后的组织使用Azure和Amazon(AWS)上托管的服务器以及受感染的WordPress服务器来存储恶意程序并收集追踪数据。

Bizarreland

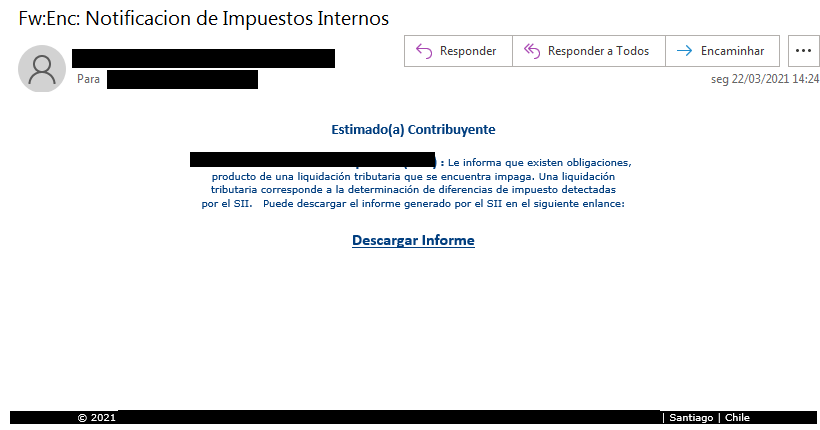

Bizarro是通过受害者从垃圾邮件中的链接下载的MSI程序包传播的。启动后,Bizarro会从受感染的网站下载ZIP文件。在撰写本文时,卡巴斯基的研究人员看到被黑客攻击的WordPress,Amazon和Azure服务器用于存储档案。 MSI安装程序具有两个嵌入式链接,至于选择哪一个则取决于受害者的处理器体系结构。

Bizarro运营商发出的典型恶意信息

下载的ZIP压缩包包含以下文件:

1.用Delphi编写的恶意DLL;

2.一个合法的可执行文件,它是AutoHotkey脚本运行程序(在某些示例中,使用AutoIt代替了AutoHotkey);

3.一个小的脚本,它是从恶意DLL调用导出的函数;

DLL导出一个包含恶意代码的函数,恶意程序开发人员使用混淆处理技术使代码分析变得复杂。输出函数的代码已被保护程序删除。属于导出函数的字节在运行时由DLL入口点函数恢复,这个入口点函数非常混淆。用于复杂分析的技巧包括常量扩展和垃圾代码插入。对于恶意程序开发人员来说,他们正在不断改进二进制文件的保护。在Bizarro的早期版本中,只有入口点函数受到保护,而在最近的示例中,该保护程序也被用来混淆所导入的API函数的调用。

当Bizarro启动时,它首先会杀死所有浏览器进程,以终止与网上银行网站的任何现有会话。当用户重新启动浏览器时,他们将被迫重新输入银行账户凭证,该凭据将被恶意程序捕获。为了获得尽可能多的凭据,Bizarro采取的另一个步骤是禁用浏览器中的自动完成函数。

Bizarro会收集运行系统的以下信息:

计算机名称;

操作系统版本;

默认浏览器名称;

已安装的杀毒程序程序名称;

Bizarro在发送POST请求时使用了'Mozilla / 4.0(compatible; MSIE 6.0; Windows NT 5.0')用户代理。该用户代理有错别字:兼容后应该有一个空格符号;缺少子字符串和右括号。研究表明,该漏洞尚未在最新版本中得到解决。此后,Bizarro在%userprofile%目录中创建了一个空文件,从而将系统标记为受感染。文件名是脚本运行程序的名称(AutoIt或AutoHotKey),并添加.jkl扩展名。

将数据发送到监测服务器后,Bizarro初始化了屏幕捕获模块。它加载magnification.dll库,并获得了已弃用的MagSetImageScalingCallback API函数的地址。借助其帮助,该木马程序可以捕获用户的屏幕,并不断监视系统剪贴板,以寻找比特币钱包地址。如果找到,它就会被恶意程序开发者的钱包代替。

这个后门是Bizarro的核心组件:它包含100多条命令,让攻击者可以窃取网上银行账户凭证。大多数命令用于向用户显示伪造的弹出消息。在Bizarro检测到与某个硬编码在线银行系统的连接之前,后门的核心组件不会启动。恶意程序通过列举所有窗口并收集其名称来实现此目的。从窗口名称字符串中删除空格字符,带有重音的字母(例如ñ或á)和非字母符号(例如破折号)。如果窗口名称与其中一个硬编码字符串匹配,则后门将继续启动。

后门要做的第一件事是通过执行ipconfig /flushdns命令删除DNS缓存。这样做是为了防止连接到被阻止的IP。在那之后,恶意程序将域名解析为IP地址,创建一个套接字并将其绑定到解析的地址。如果连接成功,它将创建%userprofile%\ bizarro.txt文件。

后门及其C2

Bizarro从其C2接收的命令可以分为以下几类:

1.允许C2操作员获取受害者数据并管理连接状态的命令。

2.允许攻击者控制受害者硬盘上文件的命令。

3.允许攻击者控制用户的鼠标和键盘的命令。

在carmena命令的帮助下,Bizarro还可以操作用户的键盘(用户实际输入的内容)。

4.允许攻击者控制后门操作、关闭、重启或破坏操作系统和限制Windows函数的命令。

LkingWajuGhkzwu命令关闭后门,而vkbAlcvtlY命令将BAT文件拖放到工作目录中。批处理脚本负责从磁盘删除恶意程序。

5.记录按键的命令。

Bizarro支持两个负责键盘记录的命令,COZUMEL命令启动日志记录进程,而COZUMARIA命令则停止它。

6.执行社会工程攻击的命令。

这些命令显示各种消息,诱骗用户让攻击者进入银行账户。显示的消息类型从简单的消息框到精心设计的带有银行日志的窗口,都让人误以为这是真的网站。

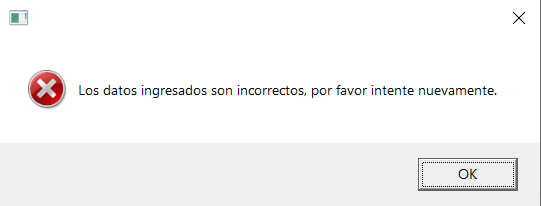

研究人员将首先描述显示Windows消息框的命令。dkxqdpdv命令显示一条错误消息,其内容为“输入的数据不正确,请重试。”

Bizarro会显示一条消息,告诉用户再次输入请求的数据

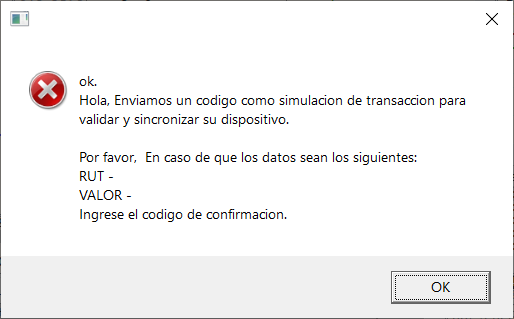

vanessa命令显示一条错误消息,告诉用户输入确认信息。为了进一步使用户确信所有操作都是合法的,该恶意软件会显示RUT (Rol Único Tributario,一个智利ID号)和之前提供的值。该消息包含以下文本:

要求用户输入确认码的错误消息

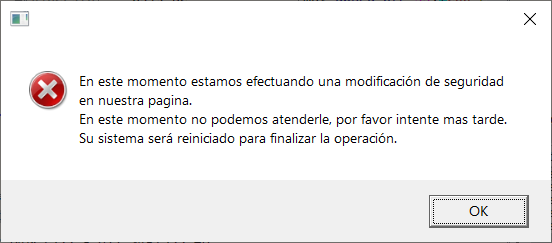

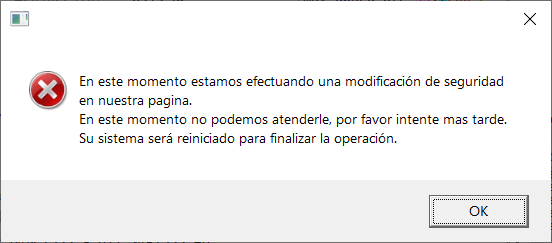

LMAimwc命令显示另一个错误消息,这一次,它告诉用户,他们的计算机需要重新启动才能完成与安全相关的操作。Bizarro显示的文本如下所示:

会出现一个错误消息告诉用户操作系统将重新启动

Bizarro显示的最有趣的信息是那些试图模仿网上银行系统的信息,要显示此类消息,Bizarro需要下载JPEG图像,其中包含银行徽标和受害者需要遵循的说明。这些图像以加密形式存储在用户配置文件目录中。在消息中使用图像之前,必须使用多字节XOR算法对其进行解密,由于消息是从C2服务器下载的,因此只能在受害者的计算机上找到它们。

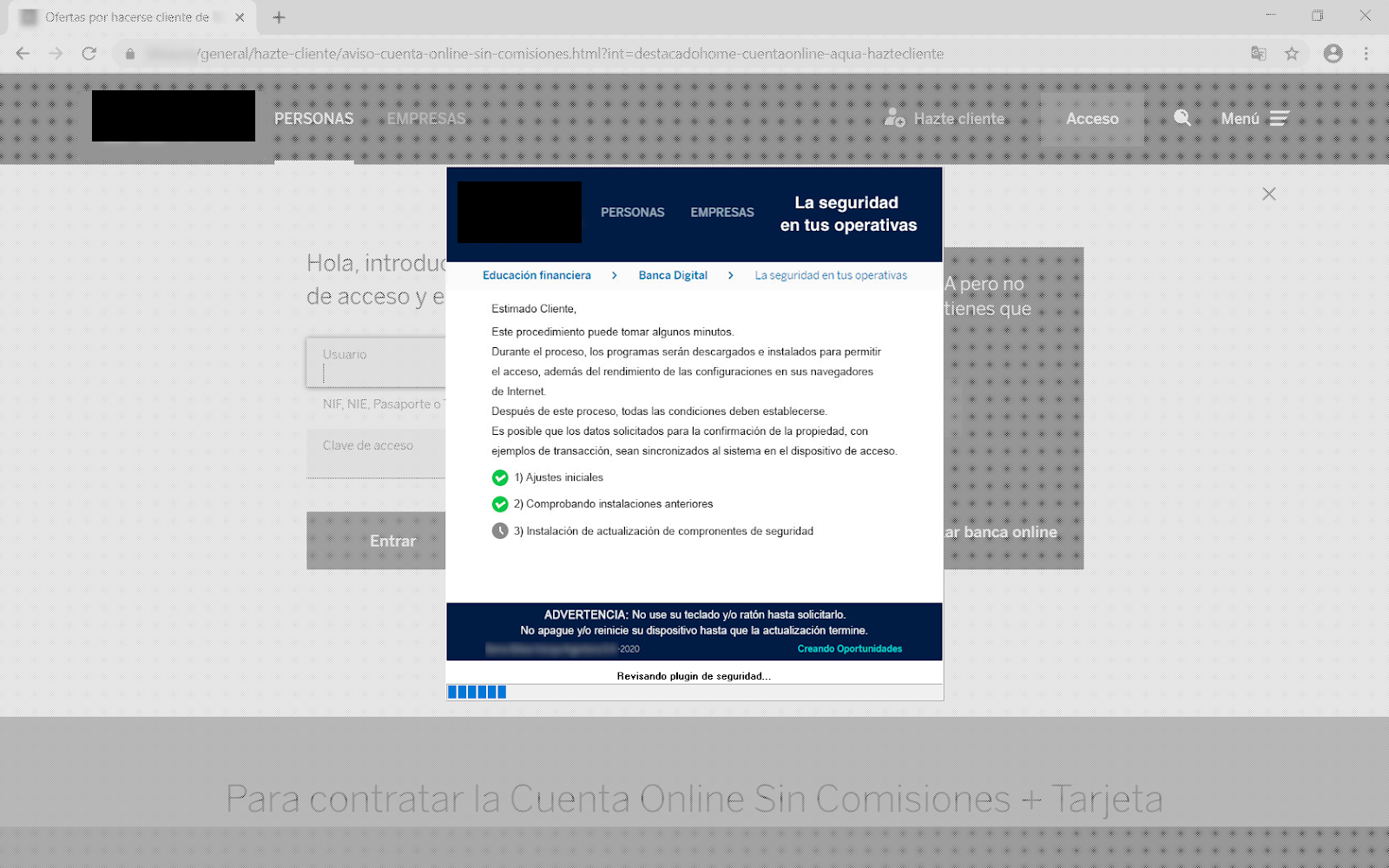

Bizarro可能会显示的第一类自定义消息是冻结受害者计算机的消息,从而使攻击者可以花些时间。当接收到显示此类消息的命令时,任务栏会被隐藏,屏幕会变灰,消息本身也会显示出来。当消息显示时,用户无法关闭它或打开任务管理器。该消息本身告诉用户该系统已受到威胁,因此需要更新,或者正在安装安全性和浏览器性能组件。此类消息还包含一个随时间变化的进度条。

下图显示了这些消息在受害者屏幕上的样子,并以西班牙语编写了消息:

Bizarro阻止了银行登录页面,并告诉用户正在安装安全更新

以下两条消息试图让受害者相信他们的系统已被破坏,在大多数情况下,Bizarro告诉用户不要担心“安全更新”期间发生的任何事情,因为它们只是在确认客户端的身份。这使客户对批准攻击者请求的所有事情更有信心。

告诉用户其系统已受到攻击的消息

Bizarro还试图引诱受害者向攻击者发送双因素验证码,研究人员看到的另一个有趣的函数是试图说服受害者在他们的智能手机上安装一个恶意应用程序,它使用以下窗口来确定移动操作系统的类型:

Bizarro要求用户选择其智能手机的操作系统

如果受害者选择Android, C2服务器将发送一个带有恶意应用程序的链接到客户端。客户端将借助Google Charts API制作出二维码,然后发送一个带有以下参数的请求:

http://chart.apis.google.com/chart?chs=x&cht=qr&chld=&chl=

然后,获得的二维码将显示在带有以下文本的窗口中:

Bizarro要求用户扫描二维码

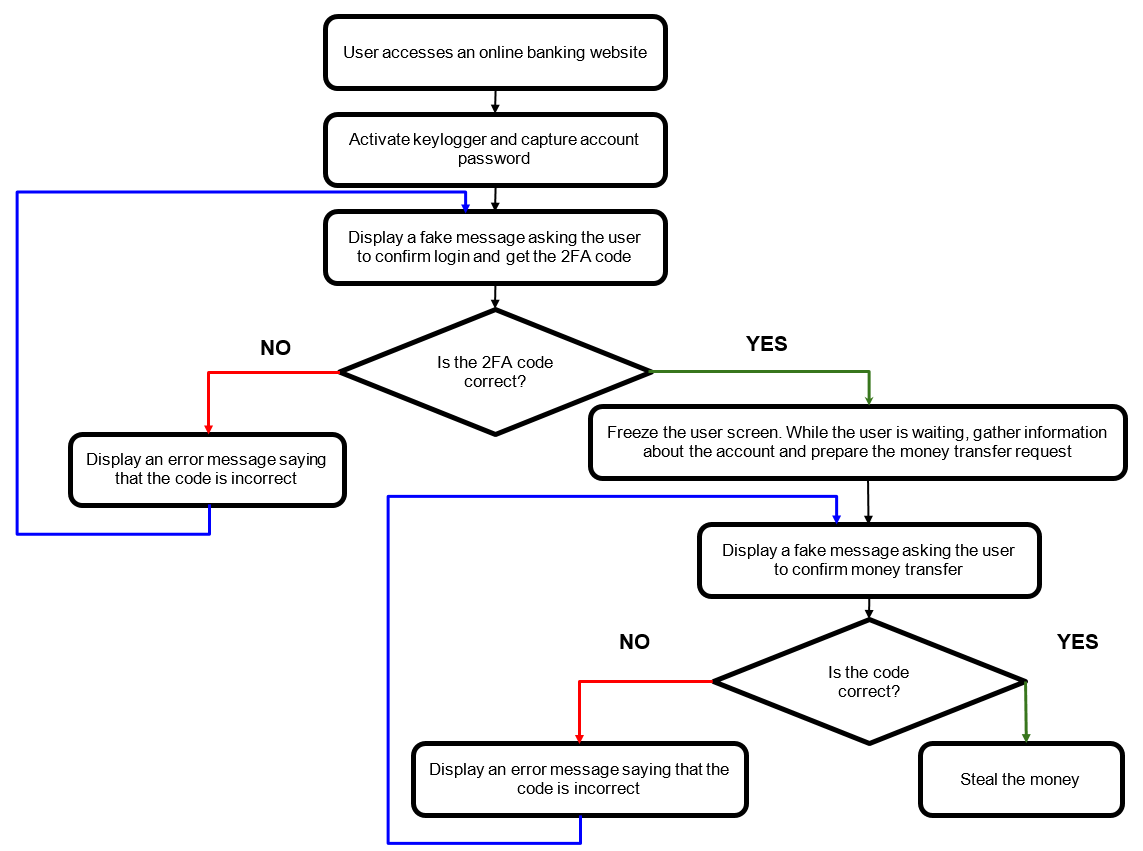

攻击场景

借助Bizarro开发人员在木马中包含的命令,攻击者可能会在以下情况下发动攻击:

Bizarro使用的感染方案

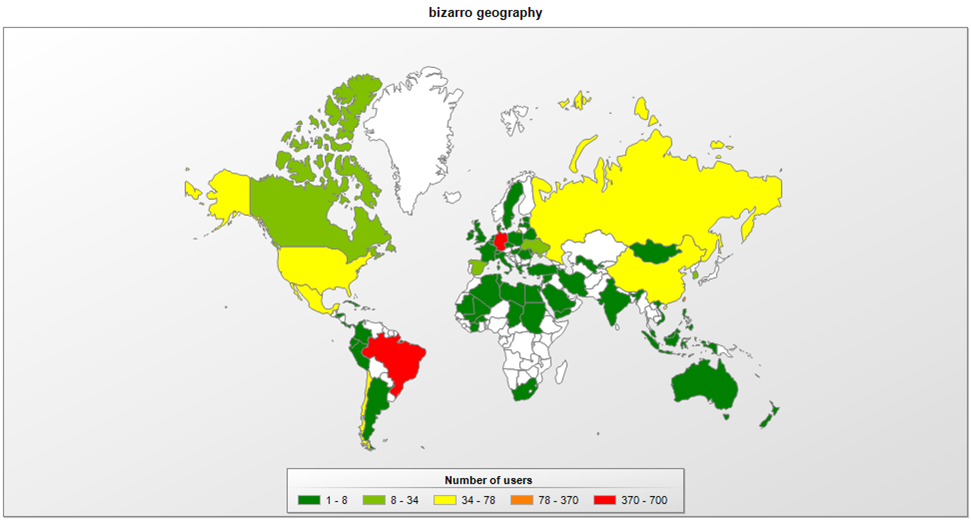

根据受支持银行的名单,Bizarro背后的攻击者将目标锁定为来自欧洲和南美的多家银行的客户。根据研究人员的监测技术,研究人员在不同的国家看到了Bizarro的受害者,包括巴西、阿根廷、智利、德国、西班牙、葡萄牙、法国和意大利。这些数据再次证明了一个事实,那就是Bizarro的经营者已经将他们的兴趣从巴西扩展到了南美和欧洲的其他国家。

最近12个月中Bizarro的传播情况

总结

最近,卡巴斯基的研究人员看到一些南美的银行木马(例如Guildma,Javali,Melcoz,Grandoreiro和Amavaldo)将其业务扩展到其他地区,主要是欧洲。Bizarro则是新出现的一个攻击活动。该活动背后的攻击者正在采用各种技术方法来使恶意软件分析和检测复杂化,以及可以帮助说服受害者提供与其网上银行帐户有关的个人数据的社交工程技巧。

研究人员将这个家族命名为Trojan-Banker.Win32.Bizarro或Trojan-Banker.Win64.Bizarro,更多信息请访问http://xtraining.kaspersky.com。

本文翻译自:https://securelist.com/bizarro-banking-trojan-expands-its-attacks-to-europe/102258/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh