前言

此前,HSE遭到严重的勒索软件攻击,爱尔兰的医疗服务系统是该国的公共资助医疗系统,在受到勒索病毒攻击之后,被迫在上周五关闭其 IT 系统,以此作为预防措施,避免威胁扩散。该事件导致该国家多家医院的服务取消和中断,幸运的是,正在进行的冠状病毒疫苗接种活动并未受到影响,这次勒索病毒攻击的勒索金额高达2000万美元,就此次攻击事件笔者监控到的一些信息与大家分享,漫谈业界针对勒索病毒攻击防御存在的两大误区,同时针对这两大误区,笔者也分享自己在处理勒索病毒攻击时候的一些安全经验,供大家参考学习。

攻击事件

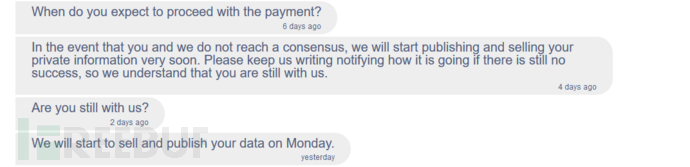

笔者通过监控某恶意软件分享平台,获取到此次攻击事件的样本,并在在暗网上找到这款勒索病毒的聊天记录,2021年5月14号这个勒索病毒黑客组织对HSE发起勒索攻击之后,受害者与勒索病毒黑客组织联系,该黑客组织声称自己是ContiLocker团队,并获取了HSE高达700GB的重要数据,这些信息包含患者信息和员工信息、合同、财务报表、工资单等,如下所示:

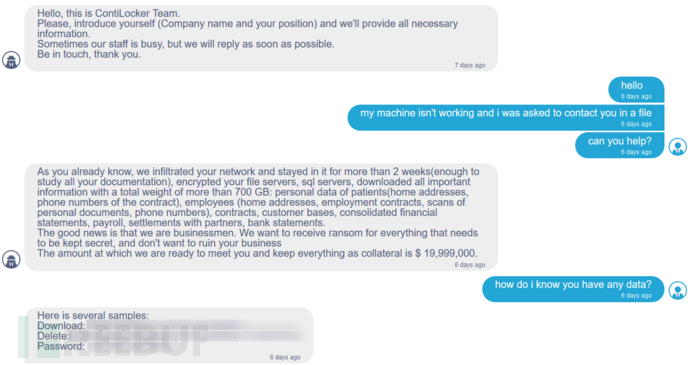

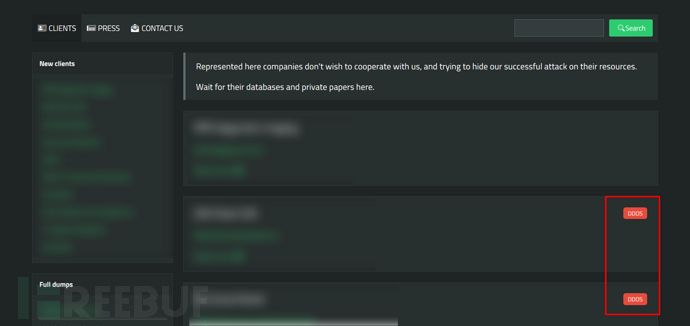

需要HSE支付高达19,999,000 美元的勒索赎金,同时为了让受害者相信已经获取了HSE的重要数据,黑客提供了一些相关数据进行下载验证,随后几天黑客组织一直在催受害者交纳赎金,并威胁说在下周一(2021年5月24日)在暗网上售卖或公布盗取的数据,如下所示:

需要HSE支付高达19,999,000 美元的勒索赎金,同时为了让受害者相信已经获取了HSE的重要数据,黑客提供了一些相关数据进行下载验证,随后几天黑客组织一直在催受害者交纳赎金,并威胁说在下周一(2021年5月24日)在暗网上售卖或公布盗取的数据,如下所示:

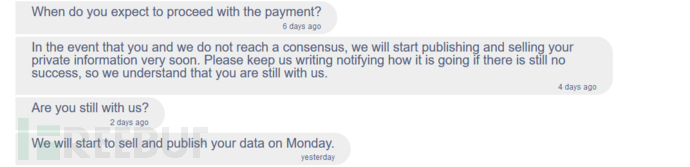

2021年5月20日黑客给受害者免费下发了解密工具,如下所示:

2021年5月20日黑客给受害者免费下发了解密工具,如下所示:

笔者下载了这款勒索病毒的解密工具,确实是可以解密的,解密工具名称前缀使用了受害者的ID信息,如下所示:

2021年5月14日爱尔兰总理就曾在新闻发布会上表示,他们将不支付任何赎金,在收到解密工具之后,HSE给黑客发送了法院的指令信息给黑客组织。

2021年5月14日爱尔兰总理就曾在新闻发布会上表示,他们将不支付任何赎金,在收到解密工具之后,HSE给黑客发送了法院的指令信息给黑客组织。

![]()

据FBI调查Conti勒索软件在过去的一年中,袭击了美国至少16个医疗保健和紧急服务机构,影响了超过400个全球组织,其中290个位于美国。

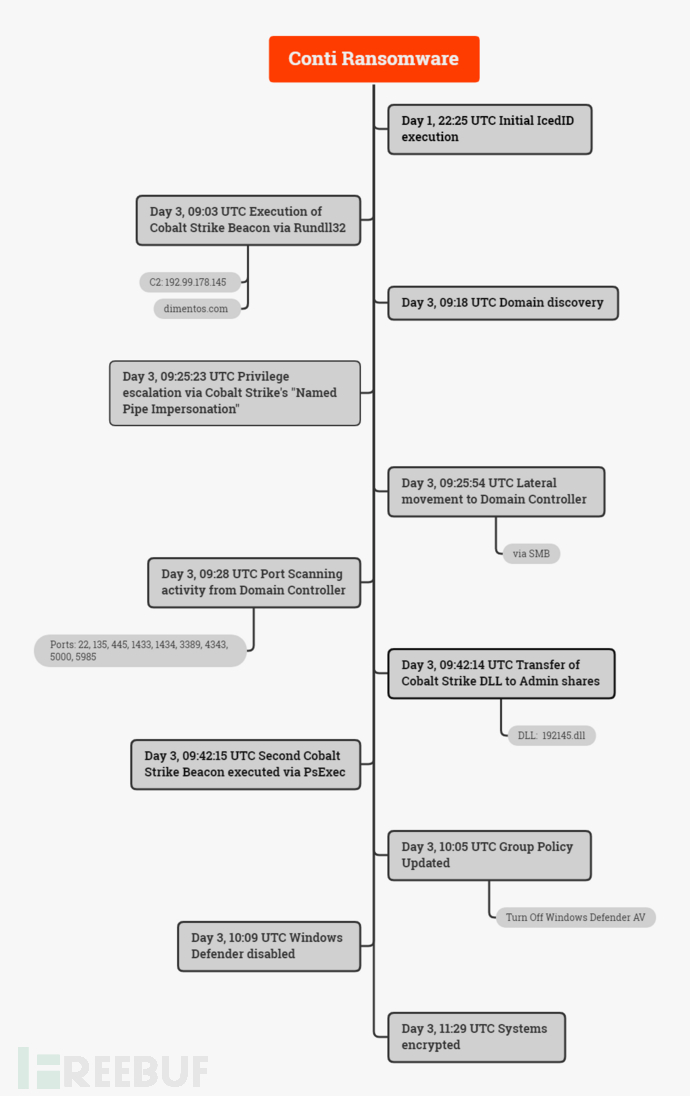

针对这个勒索病毒的一些攻击流程,国外安全厂商之前也分享过一个此勒索病毒的溯源分析案例,黑客攻击大致流程,如下所示:

详细的报告链接:

https://thedfirreport.com/2021/05/12/conti-ransomware/

两大误区

笔者看过一些业界分享的关于勒索病毒防御的视频直播等,现在业界针对勒索攻击的防御,可能存在两大误区,这可能也是因为对勒索病毒研究和理解不够深入导致的。

第一个误区:

现在认为勒索病毒攻击并不多,交纳赎金的企业也并不多,其实就最近被曝光的几起勒索病毒来说,交纳的赎金已经高达上亿美元了,可见交纳赎金的企业还是很多的,还有一些企业是选择偷偷交钱,外界不知道。

第二个误区:

仅靠某个单一的产品就能防御勒索?零信任防勒索?现在勒索病毒攻击都是以定向化攻击为主,不在是以前那种使用单一的方式来传播勒索病毒了,如果连勒索病毒攻击手法都没搞清楚,也没搞清楚这些勒索病毒是怎么进来的,企业的数据又是通过什么方式丢失的,就想当然通过某个单一产品或某个新的概念就能防勒索,就是认知层面的差距了,而且现在已经并不仅仅是防勒索病毒这么简单了,黑客的攻击是使用了一整套完整的攻击流程,利用了多种不同的恶意软件,很多都是潜伏在企业多达几周,几个月了,等盗取了企业的重要数据之后,最后才使用勒索病毒加密数据,这种成熟的攻击手法并不是靠某个产品就可以防御解决的,需要的是一整套解决方案,同时需要跟黑客比拼速度,抢在黑客进行勒索病毒攻击之前,也就是攻击链接中间阶段,迅速捕获到威胁,然后清除威胁,阻止黑客进一步攻击行为,这种不是单纯的某个产品或某个概念来防御的。

勒索病毒重在防御,目前大部分勒索病毒都是无法解密的,很多人说那我做好数据备份,是不是就可以防御勒索病毒,高枕无忧了,再不用担心勒索病毒了?确实,数据备份可以有效在某些程度防御勒索病毒,就算中了勒索病毒没有解密工具企业的重要业务也不会停止,可以使用备份的数据快速恢复业务,但是勒索病毒黑客组织早就不仅仅是最初的单纯的使用某个勒索病毒进行加密攻击,而是已经使用了"窃密+勒索"相组合双重攻击模式,先盗取企业的重要数据,最后再通过勒索病毒加密企业数据,这样当企业的重要数据被泄露之后,虽然企业数据有备份,但有可能还是会被黑客”勒索“交纳赎金,因为勒索攻击已经变为了发展成另外一种新的双重威胁模式,这样看来,企业的数据没有备份,想要快速恢复业务,那就只能乖乖交钱解密恢复业务了,既使你的企业的数据是有备份的,是不是就不用交钱解密了呢?

就像这次爱尔兰医疗机构HSE一样,黑客免费给HSE提供了勒索病毒解密工具,那HSE是不是就不用交钱了?如果这个黑客组织真的盗取了这家医疗机构高达700G的客户数据,这些数据如果都是客户的隐私数据,里面如果还包含一些重要人物的隐私数据,这些数据如果被公开,那可能损失的不仅仅是这2000万美元了,至于企业的数据文件解不解密其实并不重要了,所以黑客才免费给HSE受害者提供了解密工具。

HSE目前要做的可能是要需要安全专家去给企业做一次完整的溯源分析,确认是不是有高达700G的客户数据被泄露了,可能黑客只是盗取了很少的一部分数据而已,并没有像黑客说的那样,盗取了企业高达700G的数据,这些问题HSE应该也请了专业的安全应急专家团队进行了相应的评估,最后发现可能黑客并没有盗取这么多数据,也有可能盗取的数据并不太重要,也不是企业的核心数据,(猜测)这也许就是爱尔兰总理拒绝支付赎金的原因,或者是因为怕以后有更多的企业被勒索攻击,给国家造成更大的损失,所以拒绝支付赎金,至于后面是否支付了赎金,可能也是个未知数了。

很多企业被勒索之后选择交钱的其实是有两个原因,一个原因就是为了快速恢复业务,另外一个原因也是为了企业的数据不被泄露,被迫交纳赎金,可能数据被泄露风险价值远大于勒索病毒的赎金吧,但是交了赎金,黑客还会不会公开这些数据或者在暗网渠道再次贩卖这些企业的重要数据,就只能看这些黑客是不是“盗亦有盗”,讲不讲“武德”了。

此前因为交纳赎金的企业太多了,有一些企业中了勒索病毒之后选择默默交纳赎金,才导致越来越多的黑客组织,甚至包含一些技术成熟的黑客组织也开始使用勒索病毒进行攻击快速获利,比方Lazarus之前就利用勒索病毒发起勒索攻击,未来这种APT+勒索的定向攻击方式应该会成为勒索病毒网络犯罪活动的主流趋势,这些被勒索病毒攻击的企业最后为什么要交纳赎金,也许就是笔者上面说的两个原因吧,其实勒索病毒黑客组织一直在改变自己的攻击方式以及勒索运营模式,最开始单纯的使用一些简单的攻击方式,使用一个勒索病毒加密勒索,后面通过各种复杂的攻击流程,进入企业盗取企业重要数据之后,最后再使用勒索病毒攻击,随着勒索病毒黑客组织的发展,现在又多了一种勒索运营模式,就是下面这种使用DDOS三重勒索的攻击模式。

勒索病毒的攻击已经呈现定向化趋势,企业备份数据固然很重要,然而仅仅靠备份数据来防止勒索病毒以及其他网络犯罪黑客攻击,是远远不够了,勒索病毒攻击从最开始的单纯的“勒索”,发展到后面“勒索+窃密”,最近一些勒索病毒黑客组织还使用DDOS的方式,对受害者企业进行攻击,迫逼受害者交纳赎金,如下所示:

这似乎成了另一种方式的“勒索”了,勒索攻击未来还会有更多新型的表现形式,单纯的防个勒索病毒攻击已经完全满足不了企业的需求了,防御勒索病毒攻击的关键的是需要更快更及时地发现企业中存在各种潜在的黑客组织攻击活动,及时阻断这些潜在的攻击行为,从而阻止黑客进行更进一步的攻击,保护企业的数据资产,企业的数据是企业的核心资产,目前黑客主要通过两种手段来获利:(1)窃取 (2)勒索,未来黑客组织会结合这两种方式来对企业发起攻击,并会产生更多的“勒索”攻击运营模式,也许是因为“勒索”能带来更直接的收入吧。

很多朋友会问我某某勒索病毒是怎么进来的?某某勒索病毒是通过什么方式传播的?某次勒索病毒攻击事件的攻击手法是怎么样的?其实每一次的勒索病毒攻击都需要专业的安全团队对企业进行一次深入的分析和溯源,这并不是一项简单的工作,是一项非常复杂且繁琐的工作,需要安全专家有足够的安全分析经验,这些分析溯源工作不是靠AI或自动化就能完成的事情,必须要有专业的安全分析人员对中招的企业环境进行详细的分析溯源,勒索病毒攻击现在已经使用了类似APT的攻击方式,每一个攻击的背后可能都是一次完整的有预谋的定向攻击,这种攻击溯源就是人与人的对抗了,高端成熟的黑客组织还会在他们入侵完成之后,在进行勒索病毒攻击之前,删除掉所有的系统日志、残留文件等入侵痕迹,这更一步加大了专业安全分析人员溯源分析的难度,可能需要收集更多的数据,才能更好的溯源了。

针对上面的两个误区:

(1)勒索病毒黑客组织攻击越来越多,黑客组织不断地在寻找着下一个攻击目标,而且很多企业选择交纳赎金,这也从侧面导致勒索病毒攻击会更多。

(2)防御勒索病毒攻击并不是防御某个单一勒索病毒样本,这种防御已经演变成了防御类似APT攻击这种高端的攻击行为,黑客各种不同的攻击链阶段会使用不同类型的恶意软件以及漏洞等,需要一套完整的安全防御解决方案和完整的防御体系。

同时需要有更专业的安全分析人员对企业中潜在的威胁活动进行分析,及时发现企业中存在的潜在威胁,中断后面被勒索攻击的风险,现在的黑客组织一般在进入企业之后,会在企业潜伏数天,数周,数月或更长时间,谁能在这个期间更早的发现企业中存在的潜在安全威胁,谁才能有效的阻止企业被黑客进行勒索病毒攻击的可能。

总结

未来几年勒索病毒仍然是企业最大的威胁之一,现在这种攻击的背后是一套完整的攻击流程,黑客在不同的攻击阶段会使用各种不同的攻击手法,同时在攻击的过程中会使用各种不同的恶意软件以及相关漏洞等,并不是像之前使用单一的攻击手法了,变成了一种非常复杂的攻击活动,防勒索病毒攻击,其实已经变成了防APT攻击一样了,而且勒索病毒黑客组织也在不断的更新自己的“勒索”运营模式,未来可能会有更多新型的“勒索”模式出现。

如有侵权请联系:admin#unsafe.sh