最近两年,SOAR安全编排自动化与响应(以下简称“SOAR”)越来越为人熟悉,今天我们就给大家介绍下SOAR在不同场景下的应用与实践,以便大家找到适合自己的使用方式。

SOAR的核心能力

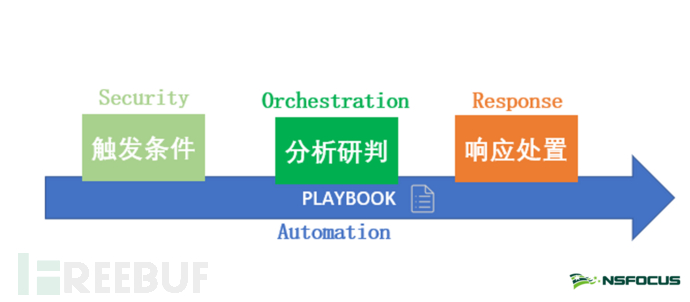

SOAR的全称为“Security Orchestration, Automation and Response”,翻译过来是安全编排自动化与响应。从流程上看可以使用触发条件、分析研判、响应处置三个核心阶段进行概述,这些工作流通过Playbook剧本进行承载及串并联。

SOAR核心能力

1、“Security安全”可以理解为SOAR应用于安全领域,同时可以基于安全的因素进行触发。

2、“Orchestration编排”可以理解为分析研判。

3、“Response响应”可以分类至响应处置。

4、“Automation自动化”可以理解为自动化触发。

Playbook剧本一旦形成,可以自动化执行相关任务,将复杂的事件响应过程和任务转换为一致的、可重复的、可度量的工作流。

SOAR的使用场景概述

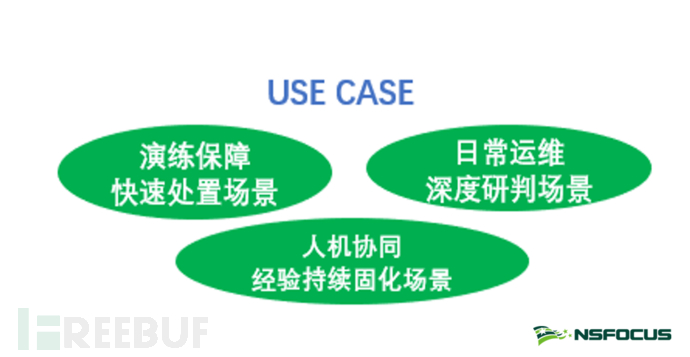

SOAR可以应用于演练保障快速处置、日常运维深度研判、人机协同经验持续固化场景,从不同方面有效地提升企业安全管理能力。

演练保障—快速处置场景

在大型演练保障活动中,往往关注“短时间内大批量IP的快速封禁能力”,通过SOAR与网安全设备对接,对全网不同出口的安全设备下发封堵任务,实现对攻击IP的快速封禁,缩短攻击者横向蔓延、提权等动作的时间。

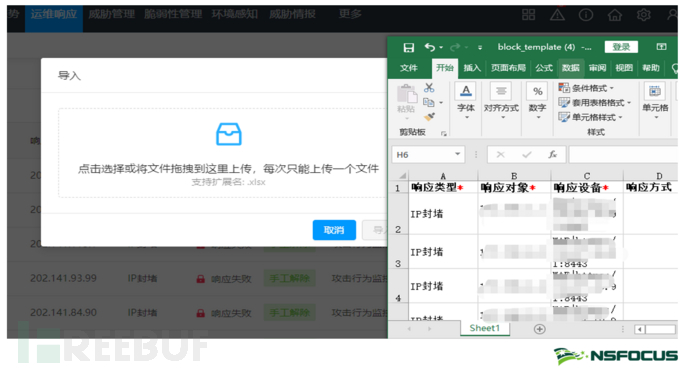

批量导入封禁场景

批量导入封禁

在实际保障活动中,防御者往往本着“宁可错杀一千,不可放过一个”的原则进行防守,防御者手里可能持有大量的威胁IP地址集,在设备上手动单条输入IP往往会耗费量时间,可通过SOAR作为入口,将攻击列表进行批量导入,下联不同安全设备,实现大批量威胁IP的全量快速封禁。

威胁情报、地理库匹配封禁场景

防御者手中的威胁地址集往往来源于专门的NTI威胁情报包,可能是行业内共享或威胁情报厂商定期发布的演练情报包,这些情报需要与SOAR进行关联响应。

ISOP威胁情报、地理库匹配

随着运维习惯的固化,防御者往往会结合业务系统的属性对封禁进行持续性优化,对于平时没有国外访问的业务系统,防御者也经常会直接对国外的源IP进行全网封禁。

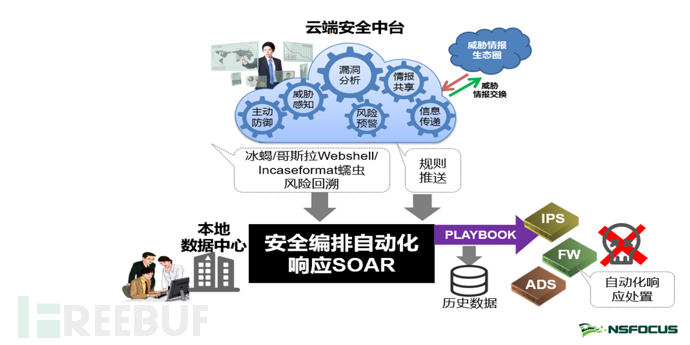

云地协同-威胁回溯消除场景

云地协同-威胁回溯消除

在保障演练期间,攻击者一般会使用一些0DAY攻击手法进行攻击,这时安全设备往往是没有规则对该事件进行检测。云端的专家团队可以借用专业的攻防安全分析知识,通过云地协同的工作模式,第一时间对攻击者采用的攻击手法、攻击路径、攻击特征进行分析,并及时下发给SOAR。

冰蝎回溯示意

借助SOAR在现网提取到的请求内容、请求长度、返回值等信息回溯出现网是否发生过冰蝎/哥斯拉Webshell/Incaseformat蠕虫等安全事件,如果一旦实锤现网发生了类似攻击,可以借用SOAR直接对源IP进行阻断、对目的主机进行隔离下线操作,及时进行止损。

在演练保障过程中,SOAR实现了海量IP的批量封禁,演练的总结、演练报告编写阶段对SOAR提出了封禁历史导出要求,导出的报表需要包括封禁的地址、响应的类型、执行的设备、封禁的时间窗口、封禁的原因等信息,以便满足事后审计的要求。

日常运维—深度研判场景

在日常运维场景下,不同于快速响应场景,业主更加关注研判的精准性。因此,SOAR需要承担更多的深度判断的工作,将不同角度的分析判断结果呈现出来,在一定程度上将人从机械重复的分析的工作中释放出来。

基于威胁等级、攻击频次阶梯处置场景

日常运维中,通常不只依托于威胁情报IP就简单判断一个威胁事件,SOAR需要结合危害级别、攻击频率对威胁事件的处置方法进行综合判定。比如,某攻击IP的风险值为高,且在30分钟内发起了大于50次攻击,则可通过SOAR对设备发起全网封禁。

阶梯封堵

经过持续实践,运维者引入了阶梯封堵的概念,攻击IP第一次出现,封禁30分钟;该IP第二次出现,封禁90分钟;此IP第三次出现,直接封禁7天,以此类推。

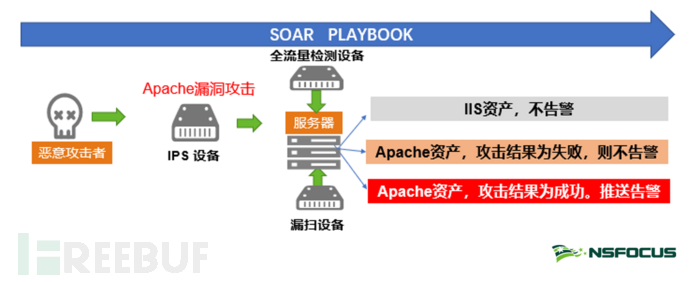

SOAR与漏扫/全流量设备告警关联降噪场景

在日常运维中,运维人员的一大诉求就是专注于高保真告警,SOAR可通过攻击方式与资产匹配的方式帮助监控人员实现告警降噪,过滤掉无用的告警。

SOAR与漏扫/全流量设备告警降噪场景

比如某IPS设备发现了某攻击者采用一个基于Apache漏洞攻击对某资产进行攻击,SOAR可以调用漏扫设备对资产进行扫描,如果检测出是Apache资产,则可能是有效攻击,SOAR可将告警推送至监控人员,以便进行重点关注。如果漏扫检测出是IIS资产,则可能是无效攻击,运维者可直接进行忽略。SOAR的研判降噪能力可以大幅度降低人工初筛研判分析的成本。

结合不同资产版本及全流量结果进行逻辑匹配

在此基础上,SOAR也可以调用全流量设备的会话内容,根据攻击结果进一步锁定是否需要对攻击进行关注,若攻击结果为成功,则可能需要重点关注;攻击结果失败,则可以忽略。

基于不同匹配结果进行联动通知或处置

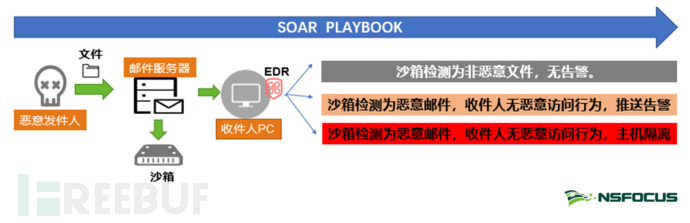

SOAR与沙箱/EDR组合办公场景

在日常办公场景下,SOAR也可以与沙箱及终端EDR软件形成解决方案。如某恶意攻击者希望通过对某目标对象邮箱发送恶意文件,来获取某个用户的电脑控制权,进而回传一些核心资料。

SOAR与沙箱/EDR办公场景

SOAR可以通过沙箱文件检测结果及PC上EDR监测到的异常行为对该攻击进行研判,如沙箱检测到邮件中的文件无恶意,则SOAR不进行告警推送。如果沙箱检测到恶意文件,主机EDR未检测到收件人PC上有异常行为,则只进行告警;如果沙箱检测到恶意文件,主机EDR检测到了收件人PC有异常连接行为,该行为比较符合提权及木马反连的攻击顺序,则直接将该收件人PC断网隔离下线,避免造成更大的损失。

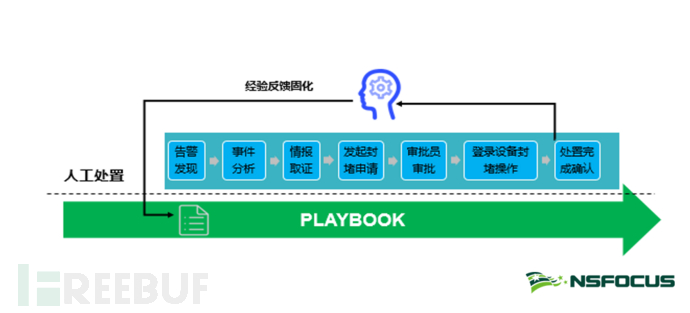

人机协同-经验持续固化场景

SOAR在很大程度上还是需要人的经验作为支撑,大型机构可借助SOAR作为抓手,持续将安全工程师的分析研判经验固化迭代为剧本,因此细分出了以下几种使用场景。

War-Room作战室协同沟通场景

分析研判中,我们往往是通过工单流转传递信息,每个流转节点一般只有一个人可以进行查看与研判,该角色研判后,基本上就给出了最终的处置意见。此时,可借助SOAR的分析研判环节构建一个虚拟的作战室,作战室可以理解为一个统一协同沟通的页面,跨部门/厂商的人员都可以在该页面中看到事件全部的上下文信息及线索,不同角色工程师可以在线上集思广益、分析讨论,最终形成对事件处置的意见。整个研判处置的流程及原因都在虚拟作战室中完整留存,事后可随时复盘。

知识库持续固化剧本场景

经验固化

日常运维中,研判人员会在不同的场景下做不同的判断及处置选择,经过不断的调整优化,针对不同的安全事件,企业往往会形成较为完善且通用的研判处置流程,成熟度高的单位针对于不同事件会有完善且可执行的事件处置流程及制度,在安全事件发生后,在最短的时间内,以最少的沟通成本完成事件闭环处置。

SOAR可将适合于现网场景的处置经验固化留存积累下来,固化形成剧本;当该安全事件再次发生时,SOAR可调用现网的不同安全设备,实现具有丰富经验安全工程师一样的处置效果,将人从繁琐重复的运营工作中最大化释放出来,同时提高处置效率。

一些关于SOAR常见的问题科普

SOAR剧本的来源有哪些?

在绿盟科技SOAR平台中,可以通过以下几种方式构建剧本:

1、平台内置剧本,可通过规则库方式定期推送升级使用。

2、使用者基于实际场景,在内置剧本上调整或重新自定义其所需要的的剧本。

可以联动哪些安全设备?

SOAR是一个开放可扩展的架构,SOAR可以通过插件与响应设备建立联动关系,只要设备具有相关接口,即可被SOAR进行调用,目前绿盟科技SOAR已经实现主流厂商IPS、WAF、ADS、终端Agent的对接适配。在对接中,REST API应用比较广泛,国外也在推广OPEN C2相关标准。

如有侵权请联系:admin#unsafe.sh