Nobelium是一种合成化学元素,为了纪念阿尔弗雷德·诺贝尔(Alfred Nobel)而命名,但它当前又有了一层新的含义——被微软命名为此前发动过SolarWinds事件的幕后攻击组织。SolarWinds事件堪称2020年最严重的供应链攻击事件,导致九家联邦机构和数百家私营企业数据泄露,美国白宫方面宣称俄罗斯对外情报局应为SolarWinds入侵事件负责,并直接宣布多项对俄罗斯的制裁措施。

近期,微软威胁情报中心(MSTIC)发布警告称,由NOBELIUM发起的大规模恶意电子邮件活动正在肆虐。在此活动中,NOBELIUM利用了合法的群发邮件服务Constant Contact,将自己伪装成美国的某个开发组织,从而将恶意链接分发给各种组织和垂直行业。

活动介绍

此次大规模电子邮件活动利用了Constant Contact发送恶意链接,目标受害者点击钓鱼邮件中的恶意链接后就会被植入恶意文件,该文件用于分发一个被称为 NativeZone 的后门。这种后门可以使后续的恶意活动成为可能,从窃取数据到横向移动感染网络上的其他计算机等。

此次活动最早开始于2021年1月28日,当时攻击者似乎在进行早期侦察,利用Firebase URL来记录点击的目标,且未观察到恶意有效负载。随着时间的推移,Nobelium试图通过附加在鱼叉式网络钓鱼电子邮件中的HTML文件来破坏系统,如果接收者打开了HTML附件,则HTML中的嵌入式JavaScript代码会将一个ISO文件写入磁盘,并诱导目标用户打开。

在整个三月期间,都有类似的鱼叉式网络钓鱼活动被检测到,NOBELIUM也会根据预期目标对HTML文档进行相应修改。MSTIC表示,攻击者会在HTML文档中编码ISO,ISO中的RTF文档含有恶意Cobalt Strike Beacon DLL编码。攻击者将用一个URL替代HTML,前者指向的钓鱼网站中包含欺骗目标组织的ISO文件。

ISO有效负载

如上所述,有效负载是通过ISO文件传送的。打开ISO文件时,它们的安装方式很像外部驱动器或网络驱动器。攻击者可以将容器部署到环境中,以促进执行或逃避防御。有时他们会部署一个新的容器来执行与特定映像或部署相关的进程,比如执行或下载恶意软件的进程。在其他情况下,攻击者可能部署一个没有配置网络规则、用户限制等的新容器,以绕过环境中现有的防御。

在这种情况下,快捷方式文件(.lnk)将执行随附的DLL,这将导致在主机上执行Cobalt Strike Beacons。值得注意的是,DLL是隐藏文件,Cobalt Strike Beacons通过端口443向呼叫攻击者的基础设施。

行动演变

传递方式并不是这场行动中唯一的演变因素。在某次更具针对性的攻击中,攻击者没有传递ISO有效负载,但用户点击链接后,Web服务器将对目标设备执行分析。如果目标设备是苹果iOS设备,用户将被重定向到另一个由NOBELIUM控制的服务器,那里提供了对0 day漏洞CVE-2021-1879的漏洞利用。

在四月份的攻击行动中,攻击者停止了对Firebase的使用,并且不再跟踪用户,他们的技术转向了在HTML文档中对ISO进行编码。现在,有效负载通过使用api.ipify.org服务将目标主机的详细信息存储在远程服务器上,攻击者有时会对特定的内部Active Directory域进行检查,如果识别出意外的环境,这些域将终止恶意进程的执行。

最新动态

5月25日,NOBELIUM行动出现了明显的升级,攻击者瞄准了150多个组织中的大约3,000个个人帐户,目标受害者至少遍及 24 个国家,位于美国的组织受到的攻击最多,至少有 1/4 的目标组织参与了国际发展、人道主义和人权工作。由于此行动中分发的电子邮件数量庞大,大部分都被邮件侦测系统封锁并被标记为垃圾邮件,但仍可能有部分受害者中招。有效负载成功部署后,NOBELIUM 能够持续访问受感染的机器,并能够进行后续的恶意活动,例如横向移动、数据泄露或安装其他恶意软件。

IOC

MSTIC 提供了一份来自 2021 年 5 月 25 日发起的大规模攻击活动的入侵指标列表。MSTIC 指出,当前NOBELIUM的攻击仍然活跃,后续活动可能发生变化,不应将这些指标视为详尽无遗。

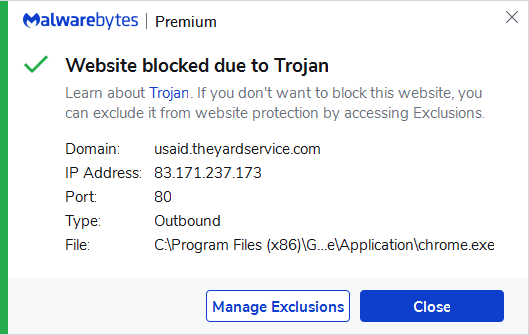

图1.Malwarebytes 在攻击前检测到 Cobalt Strike 负载

图2.Malwarebytes还阻止了域 theyardservice.com

本文翻译自:https://blog.malwarebytes.com/threat-analysis/2021/05/solarwinds-attackers-launch-new-campaign/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh