阅读: 3

RSA报告人背景

该报告的作者是Tom VanNorman和Dan Gunter。Tom VanNorman曾在GRIMM的工业控制系统运营、工程以及安全的项目中承担重要职位,在工业控制领域有着深厚的背景。服役于美国空军长达24年,其中12年服役于美国国家任务团队的网络运营中队。此外,Tom还是ICS village 的联合创始人和SANAS网络区域架构与运营的咨询顾问(ICS village是非盈利的教育性组织,行业决策者们从中借助认知实验、教育、训练来更好的保护工业设备);Dan Gunter是Insane Forensics公司的创始人兼CEO,该公司总部位于美国德州,专注于提供数字取证平台服务,包括居家取证、整合取证。Dan曾就职于Dragos,任职原油、电力、矿产和其他基础设施环境的工业互联网安全首席分析师。在这之前,Dan也曾服役于美国空军,负责跨DOD部门的攻击性武器和防御性武器管理。

一、概述

该报告针对工业控制系统的黑客入侵过程研究进行了详细阐释,包括攻击手段的演化及对应的解决措施。

二、常见工业设备与事件可视化

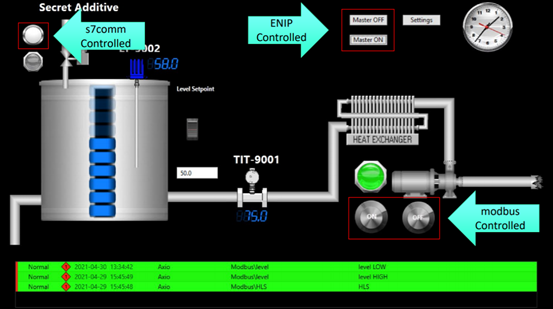

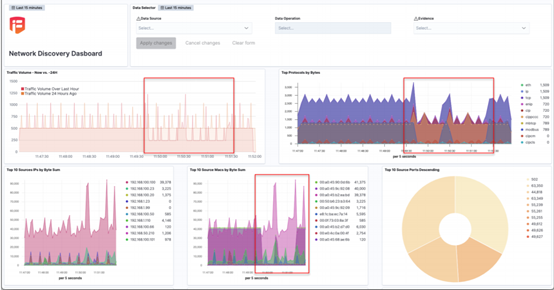

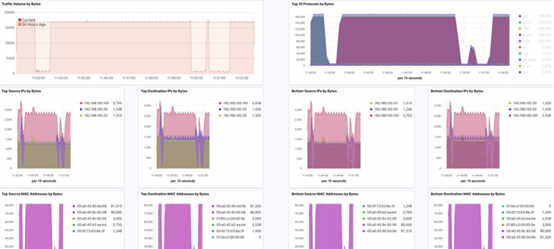

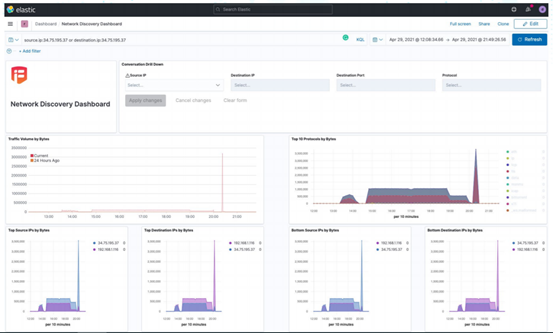

常见的工业热交换设备需依赖s7comm、ENIP、modbus等常见工业协议进行气压、温度、时间、开关等的控制。在发生安全事件时,各个协议所支持的IP地址流量会发生显著变化,即安全事件的可视化。IP地址包括图4中常见的HMI、PLC等。例如在图2中,通过分析Modbus和EthernetIP流量的显示图,可得知在发生安全事件时,IP地址的流量会显著减少。从图3也可得知,三个IP地址的Modbus和ENIP的流量在大幅下降前会发生突增。这种流量的变化也对应着不同的攻击方式。

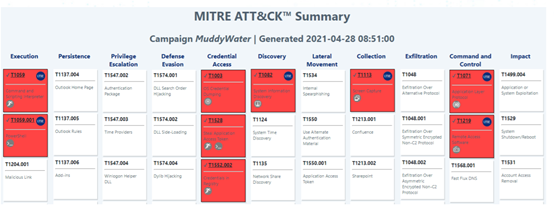

三、常规攻击流程

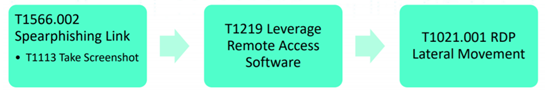

随着工业互联网安全技术的更新,新的攻击方式也层出不穷。黑客可通过钓鱼邮件部署远程访问软件,建立远程桌面协议以登入用户计算机,从而操纵控制流程。攻击所用到的技术来自MITRE建立的ATT&CK技术库。具体攻击流程如下:

1、T1566.002网络钓鱼及T1113-屏幕获取

攻击手段:

- 向用户发送钓鱼邮件,诱导用户点击钓鱼链接。

- 尝试截屏电能桌面以获取操纵信息。屏幕获取的功能特点与远程访问工具类似。截屏工具可以为CopyFromScreen、 xwd和screencapture。

利用该攻击手段的组织如下:

APT1、APT28、 APT29、 APT32、 APT33、 APT39、 Dragonfly 2.0、 Leviathan/APT40、OilRig。

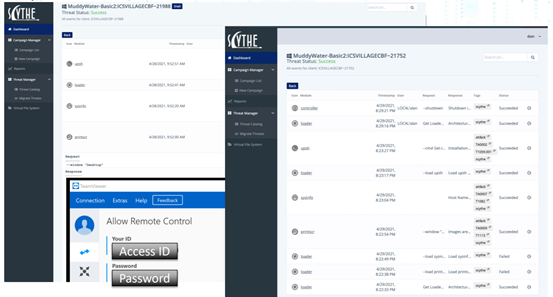

2、T1219– 远程访问软件

攻击手段:

- 利用合规桌面支持远程访问软件(如Team Viewer、 Go2Assist、 LogMein、AmmyyAdmin等)与目标系统在网络中建立交互指令与控制渠道。这些服务一般用于合规技术支持软件,可以实现在目标环境中的应用控制。远程访问工具也经常被黑客所使用,如VNC、 Ammyy和Teamviewer。

- 远程访问工具可用于冗余访问的另类通讯渠道,或作为与目标系统的交互性远程桌面使用,也可用作恶意软件的组成部分,来与被黑客控制的系统建立反转连接或后门连接。

利用该攻击手段的组织如下:

- Sandworm Team/Electrum

– Ukraine 2015

- Kimsuky

– Korea Hydro & Nuclear Power

- Carbanak

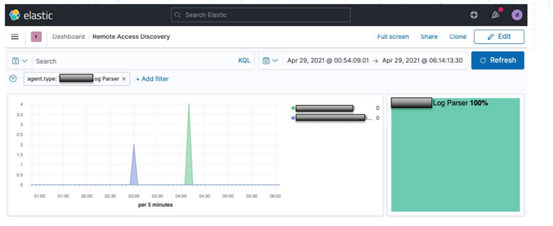

在此步攻击中,可以的域名登录时,HTTP/TLS的流量会发生突增。流量突增的可视化可作为该攻击的检测手段。部分商业软件可显示远程访问记录。

3、T1021.001–远程服务:远程桌面协议

攻击手段:

- 可以通过远程桌面协议(RDP),利用有效账户登入计算机。

- 远程桌面是操作系统中的常见应用,即利用系统桌面图形化的用户界面从远程系统登录。而微软会把这一行为看作远程桌面服务(RDS)。

- 通过RDP/RDS连接远程系统,在该服务给予访问许可时进行进一步访问。利用认证访问技术获取RDP权限,并与访问性特征技术同时使用,以实现持久访问。

利用该攻击的组织如下:

APT1、APT3、APT39、AP41、APT40/Leviathan、Lazarus Group、Oil Rig

在这一步的攻击中,黑客的登录可以在远程访问解决方案日志中显示。

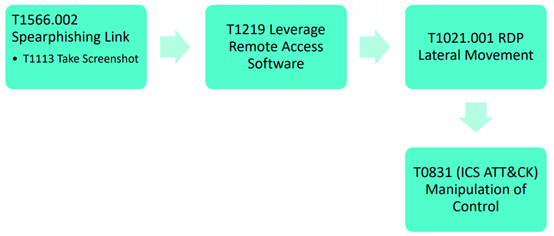

4、T8031 操纵控制流程

攻击的手段:

- 操纵工业环境中的物理流程控制。

- 控制流程的操纵包括篡改基准值、标签、参数等。

- 操纵控制系统设备与指令物理控制流程进行通讯。

- 根据运行人员的检测,设置临时或长期的操纵时间。

利用该攻击的组织如下:

Sandworm/Electrum – Ukraine 2015 & Ukraine 2016

Equation – Stuxnet

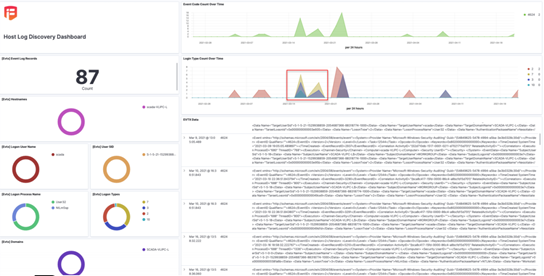

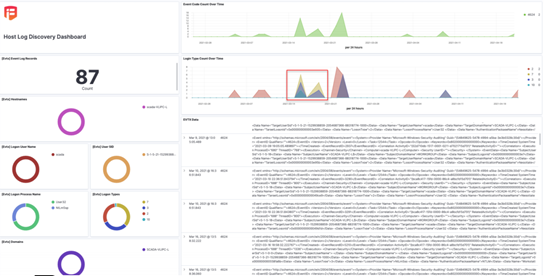

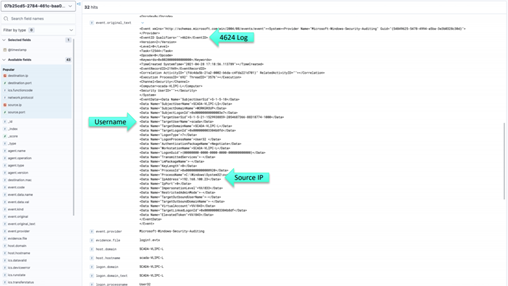

图9-11对三种安全事件在windows事件日志中的可视化进行了展现,包括HMI端的流量变化、IP地址端的流量变化,以及异常IP地址。

四、造成的影响与相应对策

1、安全事件造成的影响

- 利用TTP总线协议对网络造成危害。

- 通过远程桌面发现HMI,通过HMI访问工业控制系统。

- 通过HMI篡改工控系统中的关键阈值。

2、安全事件可能造成的进阶影响

- 部署勒索软件。

- 损毁文件或造成服务拒绝状态。

- 通过篡改HMI的设定值威胁人员健康、寿命、安全或造成产品质量问题。

3、预防措施

- 基于工业实践设计工业流程。优秀工业实践的方法和流程可提供高相关性、低成本的解决方案,以符合合规标准和使用规范。

- 优秀的工业实践可参考PSM Standard, 29 CFR 1910.119。

4、攻击的检测与防御

| 攻击技术 | 造成的影响 | 如何防御 | 如何检测 |

| T8031-操纵控制流程 | ICS设备损毁ICS协议网络HMI和PLC之间流量的突增和突减 | 限制关键区域的流量定时进行审计,加强关键系统防御 | 提高工业协议监测深度审查数据销毁的策略 |

| T1021.001-远程桌面协议 | 黑客利用RDP从入侵点转移到HMI | 审计远程桌面用户组限制关键区域的RDP流量 | 监测Windows事件4624记录分析用户在网络和主机日志的访问行为 |

| T1219-远程访问软件 | 黑客利用远程访问软件进行初始访问 | 限制并监控远程访问的范围2FA认证 | 审计访问软件网络和主机日志警惕异常行为 |

| T1566.002-钓鱼链接 | 利用钓鱼邮件进行初始入侵 | 对钓鱼邮件提高警惕性监控OT出站和入站邮件的流量 | DNS/HTT的新旧流量监控监控用户账户的不正当使用行为 |

| T1113-屏幕获取 | 对远程访问证书进行截屏用以访问网络 | 由于截屏是系统内置的功能,因此较难防御 | 监控剪切板在OT网络中寻找拥有截屏功能的二进制文件 |

五、现阶段可采取的措施

1、现阶段可采取的安全措施

–理解现有的防御措施集合以及分析范围;

–利用现有人员、流程、技术的力量;

–理解现有工作流程和所需的安全措施;

–与运营和工程部门建立良好关系;

–对所有人员进行安全培训。

2、未来3个月可采取的安全措施

–收集分析一个或多个攻击场景;

–在运营人员、安全流程、安全技术等方面投入更多的资金和精力,以提高企业的安全防护能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。