今年4月底,Mitre发布了ATT&CK框架 V9版本。本次版本的主要更新内容如下所示:

更新:数据源重构

更新:更新了某些macOS技术

新增:整合IaaS平台

新增:Google Workspace平台

新增:ATT&CK容器矩阵

此次版本更新包含了一些日常更新,也增加了一些技术、攻击组织和恶意软件。尤为注意的是,该版本新增了16个攻击组织、67个恶意软件,更新了36个组织和51个软件。其中,备受瞩目的要数ATT&CK容器矩阵的面世!

ATT&CK容器矩阵

Mitre还将与容器相关的一组恶意软件(例如Kinsing(S0599)、Doki(S0600)和Hildegard(S0601))映射到ATT&CK框架中。ATT&CK容器矩阵中相应的进程示例有助于阐明一些新的ATT&CK技术的范围,而且与Linux和IaaS举证相比,可以让用户更好地了解容器矩阵技术的抽象提炼程度。

ATT&CK 容器矩阵介绍

ATT&CK容器矩阵涵盖了编排层(例如Kubernetes)和容器层(例如Docker)的攻击行为,还包括了一系列与容器相关的恶意软件。

构建ATT&CK容器矩阵有助于人们了解与容器相关的风险,包括配置问题(通常是攻击的初始向量)以及在野攻击技术的具体实施。目前,越来越多的公司采用容器和容器编排技术(例如Kubernetes),ATT&CK容器矩阵介绍了检测容器威胁的方法,有助于提供全面的保护。

MITRE首席网络安全工程师Jen Burns表示:“根据多个方面的证据表明,攻击者攻击容器更多地是用于‘传统’目的(例如数据渗透和收集敏感数据)。对此,ATT&CK团队最终决定将容器相关技术纳入ATT&CK。”

矩阵中针对容器的新技术

在ATT&CK容器矩阵中,有一些技术是整个ATT&CK框架中针对其他系统的常见技术,而有些技术则是特别针对容器的攻击技术。下面我们将介绍ATT&CK框架中针对容器安全新增加的技术。

执行

Part 01

容器管理命令

攻击者可能通过容器管理命令在容器内执行命令,包括利用已暴露的Docker API端口来命令Docker守护进程在部署容器后执行某些指定命令。在Kubernetes中,如果攻击者具有足够的权限,那么他们就可以通过与API连接服务器、kubelet交互或运行“kubectl exec”在容器集群中达到远程执行的目的。

Part 02

容器部署

很多场景下,为了方便执行进程或绕开防御措施,攻击者会选择容器化部署进程应用。有时,攻击者会部署一个新容器,简单地执行其关联进程。有时,攻击者可能会部署一个没有配置网络规则、用户限制的新容器,以绕过环境中现有的防御措施。攻击者会使用Docker API检索恶意镜像并在宿主机上运行该镜像,或者可能检索一个良性镜像,并在其运行时下载恶意有效负载。在Kubernetes中,攻击者可以从面板或通过另一个应用(例如Kubeflow)部署一个或多个容器。

Part 03

计划任务:容器编排作业

攻击者可能会利用容器编排工具提供的任务编排功能来编排容器,用于执行恶意代码。此恶意代码可能会提升攻击者的访问权限。攻击者在部署该类型的容器时,会将其配置为随着时间的推移数量保持不变,从而自动保持在集群内的持久访问权限。例如,在Kubernetes中,可以用CronJobs来编排Kubernetes Jobs,在集群中的一个或多个容器内执行恶意代码。

Part 04

用户执行:恶意镜像

攻击者可能依靠用户下载并运行恶意镜像来执行进程。例如,某用户可能从Docker Hub这样的公共镜像仓库中拉取镜像,再从该镜像中部署一个容器,却没有意识到该镜像是恶意的。这可能导致恶意代码的执行,例如在容器中执行恶意代码,进行加密货币挖矿。

持久性

Part 01

植入容器镜像

攻击者可能会在内部环境中植入镜像,以建立持久性访问。例如,攻击者可能在本地Docker镜像仓库中植入一个镜像,而不是将容器镜像上传到类似于Docker Hub的公共仓库中。

权限提升

Part 01

逃逸到主机

攻击者可能会冲破容器化环境,获得访问底层宿主机的权限。例如,攻击者会创建一个容器,使用联结参数挂载宿主机的文件系统,或者利用特权容器在底层宿主机上运行各种命令。获得宿主机的访问权限后,攻击者就有机会实现后续目标,例如,在宿主机上建立持久性访问或实现命令与控制。

防御绕过

Part 01

在宿主机上构建镜像

攻击者可以直接在宿主机上构建容器镜像,绕过用来监视通过公共镜像仓库部署或检索镜像的行为的防御机制。攻击者通过Docker守护进程API直接在可下载恶意脚本的宿主机上构建一个镜像,而不用在运行时拉取恶意镜像或拉取可以下载恶意代码的原始镜像。

Part 02

破坏防御

破坏防御:禁用或修改工具

攻击者可能会恶意修改受攻击环境中的组件,以阻止或禁用防御机制。这不仅包括破坏预防性防御(如防火墙和防病毒等),而且还包括破坏防守方用来检测活动和识别恶意行为的检测功能。可能还包括用户和管理员安装的本地防御以及补充功能。攻击者还可能会针对事件聚合和分析机制,或者通过更改其他系统组件来破坏这些进程。

凭据访问

Part 01

不安全凭据:容器API

攻击者可能通过访问容器环境中的API来枚举和收集凭据。例如,攻击者会访问Docker API,收集环境中包含凭据的日志。如果攻击者具有足够的权限(例如通过使用pod服务帐户),则其可以使用Kubernetes API从服务器检索凭据。

发现

Part 01

容器资源发现

攻击者可能会寻找容器环境内可用的资源,例如部署在集群上的容器或组件。这些资源可以在环境看板中查看,也可以通过容器和容器编排API查询。

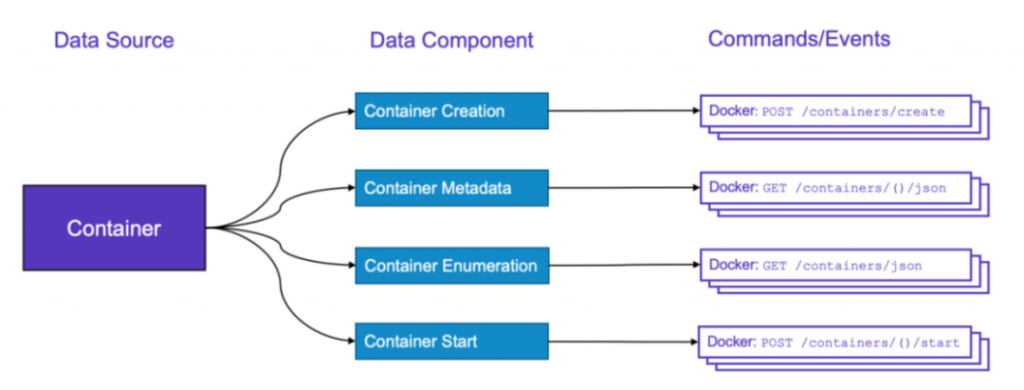

数据源

为了匹配ATT&CK中的数据源重构,Mitre还开发了一组与容器技术有关的数据源。由于ATT&CK框架中的容器、云和基于主机的平台之间有密切的关系,这些平台之间的数据源也存在一些重叠之处。但是,针对许多容器特有的数据源,Mitre以类似于构建云数据源的方式来构建数据源。对于云平台,Mitre 更专注于针对特定攻击者行为的特定API和事件。下面的容器数据源展示了一个示例:

容器数据源视觉化

本文作者:青藤云安全

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/160136.html

如有侵权请联系:admin#unsafe.sh