今年7月,以色列安全公司GuardiCore发现Comcast(康卡斯特)的XR11语音智能遥控器受“WarezTheRemote”攻击,竟被攻击者改造成了一个远程窃听器,康卡斯特NBC环球公司(Comcast NBC Universal)产品开发副总裁Jonathan Palmatier曾说过:“通过用自然语言搜索最喜爱的电影、节目、演员,语音遥控器可让用户更快地找到他们想要的东西。”从某种程度上来讲,这个遥控器就是一个物联网设备,2017年康卡斯特重新设计的X1语音遥控器竟可以定位用户的手机。如果你有多个设备,你可以用“Xfinity Mobile”这样的命令来指定寻找特定用户的手机。 每个Xfinity移动客户都会在激活时为其电话号码分配一个名称,而WarezTheRemote攻击的发现让人们对这个智能家居的安全性瞬间产生了怀疑。

研究人员发现的“WarezTheRemote”攻击来自一个远程漏洞,攻击者使用这个漏洞能够接管遥控器的权限。更糟糕的是,随后的攻击不需要与受害者的任何交互。如果攻击者可以猜测来自远程的请求的内容,则他们可以轻松地制定对该请求的恶意响应。

在发现该漏洞后,研究人员与康卡斯特的安全团队合作,并发布了修复攻击可能出现的问题的修复措施。这一事件提醒我们,只要是物联网,都存在固有的安全和隐私问题。

通过漏洞将遥控器改装成远程窃听器

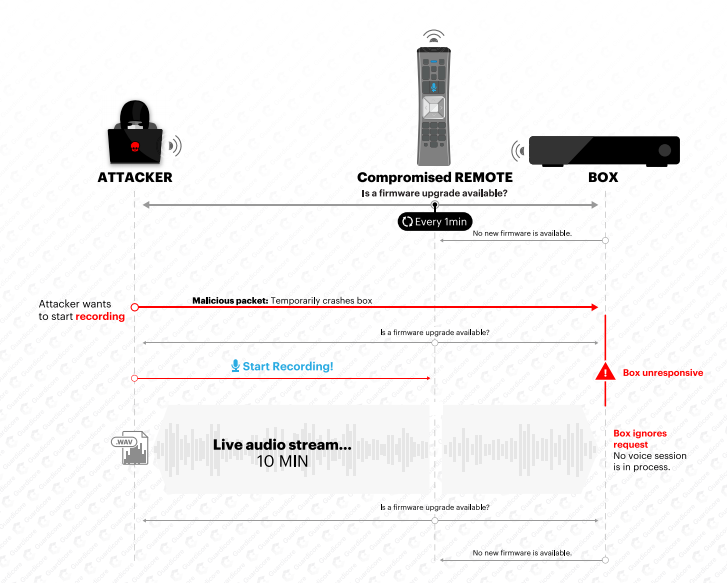

研究人员对遥控器的固件和机顶盒上与其通信的软件进行了逆向工程,发现远程处理传入的射频包的方式中出现了漏洞。WarezTheRemote利用了中间人的攻击,利用Remote的射频通信与机顶盒和空中固件升级通过将恶意固件图像推回遥控器,攻击者可以在没有用户交互的情况下使用遥控器连续录制音频。

WarezTheRemote的运行距离也取决于你的设备,也就是你使用的天线,一个便宜的2 dBi天线只需要花费大约1美元。在RF范围内(约65英尺外)的攻击者可以以明文方式查看来自远程的请求,允许他们轻松地对该请求做出恶意响应。

目前,康卡斯特发布了XR11固件的补丁程序,该补丁程序禁用了我们在此处利用纯文本响应功能。此补丁程序(版本1.1.4.0)使远程设备删除未加密的固件数据包,这些数据包首先是我们进入远程设备的方式。 (你可以在X1机顶盒上的“设置/远程设置”下查看遥控器的固件版本。)

除了解决研究人员发现的漏洞外,康卡斯特还通过将设备更新验证引入到远程引导加载程序中,从而纠正了CableTap的早期CVE-2017-9498漏洞。这样可以防止在设备上安装不受信任的固件,因为更换固件是最直接的攻击手段

对于这些设备,此修复程序可以使它们免受外部攻击者的折磨。

最后,康卡斯特还修复了研究人员在有线电视机箱上发现的controlMgr进程中的DoS,这让我们可以暂时让它停止运行(我们用它来保持机箱干扰攻击)。

攻击过程还原

现在,研究人员有了可行的攻击脚本和恶意记录固件。但是WarezTheRemote在野外会是什么样?谁容易受到伤害?这真的很危险吗?

从最初的检查请求到最后的固件块,研究人员为WarezTheRemote编写了完整的概念证明。这需要反复试验-我们必须确定正确的时机,事实证明ApiMote具有

很多怪癖可以解决。不过,不久之后,我们设法将原始固件推回了遥控器。我们甚至进行了一些调整,将蓝色的录制LED替换为绿色的LED,只是看到它正在工作。

研究人员需要一种更合理的方式通过RF自由通信,为此他们决定买一个ApiMote,这是一个简单的板,上面有德州仪器2420,你可以通过USB连接。它很方便地预装了KillerBee的固件,KillerBee是一个用于审计Zigbee网络的Python工具包。由于远程和机箱通过基于zigbee的RF4CE进行通信,这对攻击的研究很有帮助。

一开始,研究人员认为他们与机顶盒和遥控器共享一个通道的事实在某种程度上导致了这种干扰,也许机顶盒正在发送的ack与来自盒子的ack重叠。这证明攻击开始成功,紧接着研究人员尝试禁用ApiMote的ACK,这样研究人员就可以发送实际的数据包,而机顶盒将为研究人员执行ACK,但这似乎没有达到攻击的效果。如果遥控器尝试在机顶盒驻留的频道上重传,就会看到一个ACK。因为研究过程中,ApiMote一次只能看到一个频道,所以研究人员猜测,遥控器将停止与他们进行通信。

综上所述攻击首先要将恶意固件推送到远程,这意味着攻击者需要从远程捕获固件升级查询的时机。研究人员发现遥控器的固件每24小时查询一次与它配对的机顶盒。这意味着在真实的攻击中,默认情况下,攻击者需要等待固件升级查询的发生,才能利用漏洞。

有时遥控器会重新启动,这还会开启固件检查过程。响应固件检查后,必须逐块交付固件本身。根据攻击的实施情况,这可能需要一些时间。在最快的情况下,研究人员设法在大约20分钟内将固件推送到远程,但实现往往会在最轻微的干扰下失败。经过实际测试,大约大约需要35分钟才能将固件推送到遥控器。值得一提的是,如果由于超时或其他原因导致上传失败,远程将重新启动,此后不久它会再次检查新的固件映像,因此你可以继续重试攻击,直到完成为止。

完成WarezTheRemote的难度也取决于你使用的设备,一个基本的射频收发器是非常便宜的,德州仪器CC2531(基本上是粘在USB接口上的SoC)的整套设备只需要几美元,但使用起来会问题不断。像研究人员使用的ApiMote(同样的想法,但带有CC2420和更方便的固件)的价格接近150美元。

还有来自机顶盒的干扰问题,最简单的解决方法是购买三个射频收发器,每个RF4CE频道一个。尽管CableTap早在2017年就证明XR11远程固件映像未正确签名,但据研究人员所知,到目前为止,还没有人发布过对该问题的详细研究报告。

通过逆向工程,研究人员也能够将遥控器有效地转换为远程收听设备。

此外,早期的漏洞利用方法是将远程设备与攻击者控制的机顶盒配对。因为用户必须从遥控器手动输入屏幕上的PIN才能与机顶盒配对,所以从本质上讲,这需要对遥控器和机顶盒进行物理访问才能部署新固件。 WarezTheRemote不需要物理访问或用户交互,尽管开发此方法需要大量研究和反向工程,但攻击本身并不特别困难。

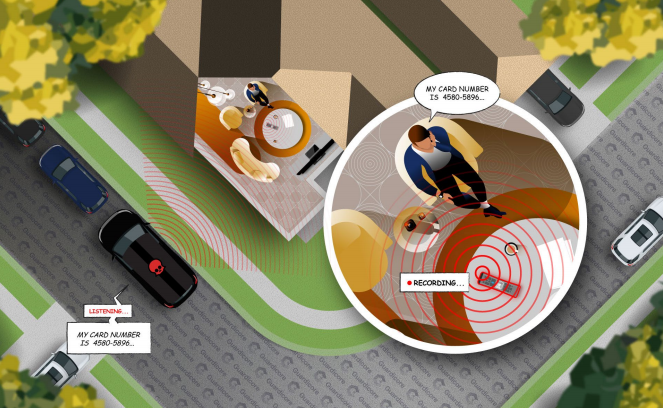

至于漏洞执行,它所需要的只是一个廉价的射频收发器和一些时间。有了足够强的天线(也很便宜),你就可以从外面的街道上对某人家里的遥控器进行这种攻击。

物联网攻击的新趋势

不过,从另外一个角度讲,WarezTheRemote攻击的重要意义在于它阐明了当前物联网漏洞利用状态的新趋势。其实在过去的几年里,对易受攻击的智能家居设备的研究并不缺乏。事实上,几乎没有一个安全会议不讨论这个话题。我们可以假设,到目前为止,大多数消费者至少对家中使用无线连接的婴儿监视器或语音控制的智能音箱的风险有所了解。不过,我们很容易忘记,物联网这个术语不仅包含明确的例子,还包含很多内容。很少有人认为他们的电视遥控器是“连接设备”,更少的人会猜到他们会受到攻击。在这种情况下,基于射频通信和语音控制的最新发展使这种威胁成为现实。特别是在疫情期间,由于我们中有那么多人在家工作,家用录音设备是窥探商业秘密和机密信息的可靠手段。

像这样的能力曾经是国家间谍行为,不过,在过去的几年中。从泄漏的信息中我们知道,政府机构多年来一直在利用IoT设备来秘密记录对话。不难想象,黑客也会利用远程记录设备的漏洞来进行身份盗窃或勒索。

展望未来,研究人员只能猜测,这将会发生在越来越多的设备上。真正危险的物联网设备是那些与我们的家庭、网络和私人信息有着更紧密连接的设备。

本文翻译自:https://www.guardicore.com/wp-content/uploads/2020/07/WarezTheRemote-Comcast-Report.pdf如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh