今年北美最大安全盛会Blackhat2019和Defcon 27已经结束,奇安信威胁情报中心红雨滴团队也在Blackhat Arsenal和Defcon Demo Labs亮相,并展示了相关工具和Demo。

其中,红雨滴团队在BlackhatArsenal上展示了IOC Explorer和SysmonHunter,分别用于辅助威胁关联分析和狩猎,在Defcon Demo Labs上展示了一个通过USB接口实现的隐匿Bootkit USB-Bootkit的实现。这里,我们对相关参会项目内容进行介绍,并附上相关PPT资料和代码链接。

IOC Explorer:自动化关联失陷指标的工具

关联失陷指标是安全事件调查乃至威胁狩猎的重要步骤。发现一个主机的IP地址与多个恶意文件存在关联,并且进一步确认这个主机旨在提供恶意文件下载服务,该发现有助于让安全运营团队实施更加有效的安全预防措施,比如:阻断内部主机与该恶意IP的访问连接。然而,构建失陷指标之间的关联通常需要大量的人工操作,比如在多个不同的威胁情报源(包括开源情报和私有情报)中检索失陷指标。有时候,分析人员只有在手工执行了多次迭代查询之后,才能发现高价值的关联线索。

IOC Explorer旨在协助分析人员在所有可用的威胁情报源中自动执行迭代查询,并在所有失陷指标间构建清晰的树状关系结果。在减轻了人工负担的同时,该工具也会协助分析人员发现更多调查线索。相关工具可以访问如下的下载链接:

https://github.com/lion-gu/ioc-explorer

下面是该工具作者在Arsenal现场展示台的现场照片。

SysmonHunter:一个简单的基于ATT&CK的Sysmon日志狩猎工具

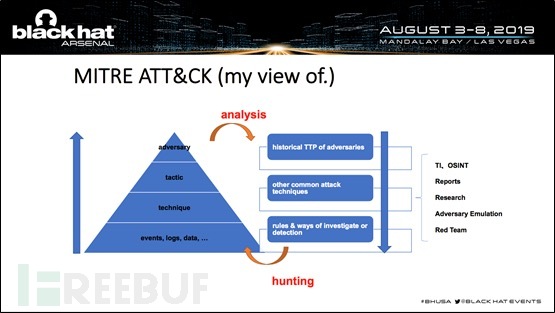

ATT&CK为近年来最火的安全名词之一,从我们对ATT&CK视角来看,其主旨在于建立更加统一的攻击战术技术表达,其原理白皮书中也介绍了包含的244项攻击技术来源于对公开威胁团伙或活动的抽象和总结,并且提供了相应的检测和缓解建议。

我们结合对ATT&CK的研究,开发了一个简单的狩猎工具并用于Sysmon日志的分析中。SysmonHunter工具自定义了描述威胁对象的结构和基于ATT&CK的检测规则语法,用于筛选Sysmon日志中的异常行为,并与对应的攻击技术类型和战术目的相映射,帮助威胁分析师定位日志中的网络攻击痕迹。

SysmonHunter使用ElasticSearch和Neo4j来存储异常的威胁对象及其之间的关系,用python pandas库完成数据的清洗和统计工作,最终以web界面形式呈现。

工具及相关PPT介绍下载链接:

https://github.com/baronpan/SysmonHunter

USB-Bootkit:通过USB接口实现的隐匿Bootkit

在对目标系统计算机实现控制的过程中,如何针对目标持久化、隐蔽地植入恶意代码一直是攻击者的努力方向。尤其是在国家级对抗的APT攻击案例中,更底层、更难以被发现的植入方法被越来越多的使用。例如“方程式”组织(Equation Group)针对常见品牌的硬盘固件重编程的恶意模块,含有能够感染硬盘固件的恶意代码,并且极难被发现和清除(即便重装系统,除非替换硬盘)。

在针对USB接口及计算机体系结构和操作系统进行深入研究后,我们发现了一种新型的、通过USB接口实现的Bootkit攻击方案。该方案利用供应链等攻击场景,在可物理接触目标计算机时,将恶意USB设备隐蔽的接入到目标计算机硬件设备内(如主板、USB外部设备等)。内置在隐蔽USB设备中的Bootkit攻击代码,在计算机启动时优先于操作系统运行,从而劫持系统加载过程,实现隐蔽的Bootkit攻击。被攻击的目标即便重装系统、格式化硬盘,甚至替换硬盘,均无法防御该攻击。

我们制作了一个内嵌USB-Bootkit的HID键盘参与了本年度Defcon Demo Labs演示。该键盘在外观上与普通键盘并无差异,但内置的Bootkit设备能劫持Windows的启动过程(自适应Legacy和UEFI模式)。当攻击完成后,恶意设备模块会自动断电,以避免被操作系统识别。该演示吸引了大量的关注,同时收到了很多的现场提问。

下图是小伙伴在现场演示时的相关硬件照片。

Paper及演示录像下载链接:

关于Blackhat 2019和Defcon 27大会的更多资料,也可以参考如下链接进行下载(感谢国内相关研究人员的收集和分享)。

Blackhat 2019大会PPT:

链接:https://pan.baidu.com/s/11Di191v9p3TD2NdFb2gWWg

提取码: u3qa

Defcon 27大会资料:

如有侵权请联系:admin#unsafe.sh