2019-08-12 20:49:21 Author: mp.weixin.qq.com(查看原文) 阅读量:64 收藏

漏洞描述

近日,思科修复了Cisco Small Business 220系列智能交换机上的三个高危漏洞。

这三个漏洞分别是身份验证绕过漏洞(CVE-2019-1912)、远程代码执行漏洞(CVE-2019-1913)和命令注入漏洞(CVE-2019-1914)。

远程命令执行漏洞(CVE-2019-1913)可让攻击者以root权限执行任意命令,彻底接管设备,而且这只需要简单的HTTP或HTTPS交互即可实现。

漏洞分析

前两个漏洞危害严重,攻击者可以利用它们在不经过身份验证的情况进行远程攻击。思科刚刚才公布漏洞,现在公网上任意思科220系列智能交换机都有可能受到攻击。

攻击者可以利用身份验证绕过漏洞,将文件非法上传到思科220交换机上,攻击者可借此直接替换配置文件,或者植入一个反向shell。

这些漏洞是由于在将数据读入内部缓冲区时对用户提供的输入验证不充分以及不正确的边界检查造成的。攻击者可以通过向受影响设备的Web管理界面发送恶意请求来利用这些漏洞,根据受影响的交换机的配置,只需要通过HTTP或HTTPS发送恶意请求即可。

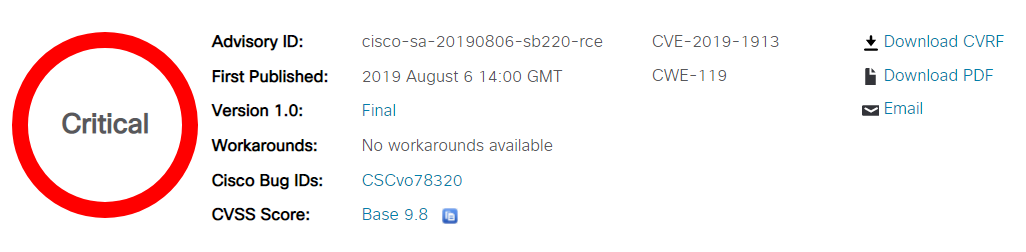

远程代码命令漏洞 (CVE-2019-1913)

思科(Cisco Small Business)220系列智能交换机的Web管理界面中存在多个漏洞,未经身份验证的攻击者可以通过触发缓冲区溢出在底层的操作系统中以root权限执行任意代码。

命令注入漏洞 (CVE-2019-1914)

思科(Cisco Small Business)220系列智能交换机的Web管理界面中存在一个漏洞,经过身份验证的远程攻击者可以利用该漏洞执行命令注入攻击。

认证绕过漏洞 (CVE-2019-1912)

思科(Cisco Small Business)220系列智能交换机的Web管理界面中存在一个漏洞,攻击者利用该漏洞可以在未经身份验证的情况下上传任意文件。

思科是当今互联网设备的领头公司之一,预计将有不少攻击者将这三个漏洞包装成攻击工具,对全球思科交换机设备进行扫描。

漏洞危害

高危

影响版本

Cisco Small Business 220系列智能交换机

固件版本 < 1.1.4.4

安全建议

思科已经发布了最新的固件版本进行了修复

补丁链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190806-sb220-inject

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190806-sb220-auth_bypass

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190806-sb220-rce

参考信息

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190806-sb220-rce

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190806-sb220-inject

如需帮助请咨询 [email protected]

如有侵权请联系:admin#unsafe.sh