安全研究人员在Dell SupportAssist的BIOSConnect功能中发现4个主要安全漏洞,允许攻击者在受影响设备的BIOS中远程执行代码。该问题影响了129款型号的戴尔设备,包括商务笔记本、台式机和平板电脑,大约3000万台个人设备受到攻击。

根据戴尔网站显示,SupportAssist软件“预装在大多数运行Windows操作系统的戴尔设备上”,而BIOSConnect提供远程固件更新和操作系统恢复功能。成功利用这些漏洞缺陷可能意味着设备完整性的丧失,攻击者能够在预启动环境中远程执行恶意代码,从而改变操作系统的初始状态并破坏操作系统级的安全保护。

不安全的TLS连接

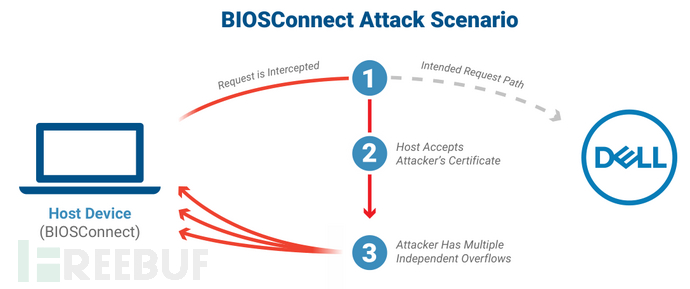

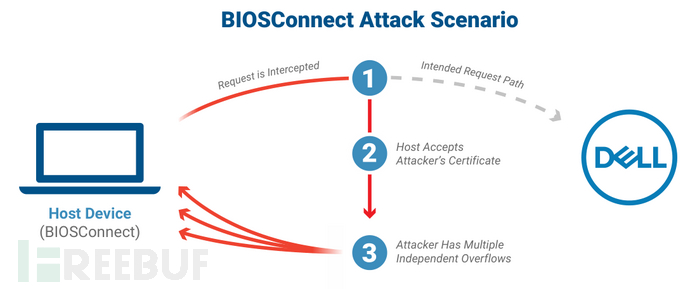

研究人员发现了一个导致从BIOS到戴尔的不安全TLS连接(跟踪为CVE-2021-21571)和三个溢出漏洞(CVE-2021-21572、CVE-2021-21573和CVE-2021-21574)的问题。它们的累积CVSS得分为8.3(满分10分)。

当BIOSConnect 尝试连接到后端Dell HTTP服务器以执行远程更新或恢复时,它会启用系统的BIOS(用于在引导过程中执行硬件初始化的固件)通过Internet与Dell后端服务联系,然后协调更新或恢复功能。

“验证dell.com 证书的过程首先从硬编码服务器8.8.8.8检索DNS记录,然后建立到[戴尔下载站点] 的连接,”分析称。“但是,由包含在BIOS中的BIOSConnect功能中的任何内置证书颁发机构颁发的任何有效通配符证书都将满足安全连接条件,并且 BIOSConnect将继续检索相关文件。BIOS 映像中的CA根证书包来自Mozilla的根证书文件 (certdata.txt)。”

问题在于用于将BIOS连接到后端服务器的TLS连接将接受任何有效的通配符证书。因此,具有网络特权地位的攻击者可以拦截该连接,冒充戴尔并将攻击者控制的内容发送回受害设备。

允许任意代码执行的溢出漏洞

CVE-2021-21571(CVSS评分:5.9)——戴尔BIOSConnect功能和戴尔HTTPS引导功能利用的戴尔UEFI BIOS HTTPS堆栈包含不正确的证书验证漏洞。未经身份验证的远程攻击者可能会使用中间人攻击来利用此漏洞,这可能导致拒绝服务和有效负载篡改。

CVE-2021-21572、CVE-2021-21573和CVE-2021-21574(CVSS评分:7.2)——戴尔 BIOSConnect功能包含一个缓冲区溢出漏洞。具有系统本地访问权限的经过身份验证的恶意管理员用户可能会利用此漏洞运行任意代码并绕过UEFI限制。

其中两个溢出安全漏洞“影响操作系统恢复过程,而另一个影响固件更新过程”。这三个漏洞都是独立的,每个漏洞都可能导致 BIOS中的任意代码执行。如果该企业能在系统开发阶段或上线运行前进行静态代码安全检测并修复这些代码漏洞,则完全不会造成此次安全事件的发生。

建议用户不要使用BIOSConnect更新BIOS

研究人员建议用户必须为所有受影响的系统更新系统 BIOS/UEFI。此外建议使用 SupportAssist的BIOSConnect功能以外的替代方法在设备上应用BIOS更新。

戴尔为受影响的系统提供BIOS/UEFI更新,并在Dell.com上更新受影响的可执行文件。

CVE-2021-21573和CVE-2021-21574漏洞已于2021年5月28日在服务器端解决。

CVE-2021-21571和CVE-2021-21572漏洞需戴尔客户端BIOS更新来完全解决。

无法立即更新系统的用户可以从BIOS设置页面或使用戴尔命令|配置(DCC)的远程系统管理工具禁用BIOSConnect。

研究人员称:“这里涉及的特定漏洞允许攻击者远程利用主机UEFI固件,并获得对设备上最特权代码的控制。”“这种远程可利用性和高权限的结合,可能会使远程更新功能成为攻击者未来的诱人目标,企业应确保相应地监控和更新他们的设备。”

戴尔软件的缺陷

这不是戴尔电脑用户第一次受到SupportAssist软件中发现的安全漏洞的攻击。

2019年5月,该公司修补了另一个高严重的SupportAssist远程代码执行(RCE)漏洞,该漏洞是由不适当的原始验证漏洞导致的。该RCE允许与目标系统在同一网络访问层上的未经身份验证的攻击者在未打补丁的设备上远程执行任意可执行文件。

2020年2月,SupportAssist 再次被修补,以解决DLL搜索顺序劫持bug导致的安全漏洞,该漏洞使本地攻击者能够在脆弱设备上以管理员权限执行任意代码。

上个月戴尔解决了一个缺陷,该缺陷使得从非管理员用户的特权升级到内核特权成为可能,这个缺陷存在数千万台戴尔设备附带的DBUtil驱动程序中。通过该企业几次出现可被利用的安全漏洞可知,对于系统上线前的安全检测是尤为重要的。

系统安全如何防范

网络安全相关人员指出,超过六成的安全漏洞与代码有关。诸如缓冲区溢出漏洞、注入漏洞、跨站脚本XSS等OWASP Top 10中的一些漏洞是可以在代码阶段通过源代码静态分析技术检测出来的。静态代码分析技术可以帮助用户减少30-70%的安全漏洞,在编码期间利用静态代码检测技术发现漏洞并修复不仅可以提高修复效率,还能将漏洞影响降至最低,同时节省大量成本。

参读链接:

https://www.woocoom.com/b021.html?id=f2e05444213e4a55bbf5b25117b2657d

如有侵权请联系:admin#unsafe.sh