一周情报摘要

金融威胁情报

继内蒙古、青海之后,四川清理关停虚拟货币“挖矿”

虚拟货币遭致命重击:央行约谈六大机构

香港证券交易所在内的多家金融机构因网络服务中断遭受影响

FIN7 冒充美国证券委员会、餐厅顾客进行网络钓鱼攻击

政府威胁情报

Kimsuky APT 组织对韩国国防安全相关部门的定向攻击活动分析

能源威胁情报

疑似巴基斯坦威胁组织使用新型木马 ReverseRat 针对能源部门展开攻击活动

虚假的 DarkSide 勒索软件针对能源和食品行业开展攻击活动

美国水务部门协调委员会发布2021年行业态势安全报告

工控威胁情报

北约机密级云计算平台遭黑客攻击

Zoll 修补 Defibrillator Dashboard 中的多个高风险漏洞

流行威胁情报

Vigilante 恶意软件奇怪的活动:阻止感染者访问盗版网站

谷歌商店急速下架包含 Joker 间谍软件的8个 Android APP

高级威胁情报

TA402 利用 LastConn 恶意软件以中东政府为目标开展攻击活动

APT34 最新攻击活动

漏洞情报

iPhone 被曝新 Bug:连接奇怪名称的 WiFi 时, 设备 WiFi 将会禁用

勒索专题

2021年勒索软件演变趋势报告

LV 勒索软件运营商重新利用 REvil 二进制文件来启动新的 RaaS

医疗保健巨头 Grupo Fleury 遭到 REvil 勒索软件攻击

勒索软件攻击破坏了列日市的 IT 网络

威刚在 Ragnar Locker 勒索软件攻击中泄露 700 GB 数据

JP:Sports Club NAS 和混凝土制造商 Ito Yogyo 均报告勒索软件事件

美国一家生育诊所遭到勒索软件攻击,数据发生泄露

医疗勒索软件攻击:俄克拉荷马州卫生系统 EHR 停机

Bash 勒索软件 DarkRadiation 以基于 Red Hat 和 Debian 的 Linux 发行版为目标

英国律师事务所Gateley遭到网络攻击后数据泄露

【金融威胁情报】

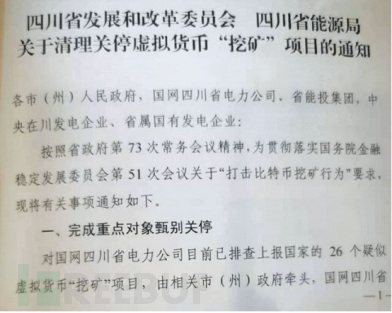

继内蒙古、青海之后,四川清理关停虚拟货币“挖矿”

Tag:虚拟货币,挖矿,关停

据澎湃新闻报道称,继内蒙古、青海等地关闭虚拟货币挖矿项目后,四川省发改委和能源局联合发布《关于清理关停虚拟货币“挖矿”项目的通知》文件关停虚拟货币挖矿。该文件要求:发电企业自查自纠,立即停止向虚拟货币“挖矿”项目供电,落实国家清理要求;各市(州)政府立即开展拉网式排查,对排查发现的虚拟货币“挖矿”项目务必立即关停;各地严禁以各类名义批复虚拟货币“挖矿”项目。

内蒙古为完成“十四五”能耗双控目标任务,首先实施了清理关停虚拟货币挖矿项目,内蒙古发改委在2月25日发布了《关于确保完成“十四五”能耗双控目标任务若干保障措施(征求意见稿)》,5月25日,发布惩戒虚拟货币“挖矿”行为的八项措施。继内蒙古实施关停挖矿项目后,青海省工信厅于6月9日下发《关于全面关停虚拟货币“挖矿”项目的通知》文件,云南省能源局办公室在6月12日确认根据《云南省能源局关于进一步加强比特币挖矿企业用电管理的通知》在今年6月底完成比特币挖矿企业用电清理整顿。四川省也于6月18日下发通知,加入整改关停虚拟货币“挖矿”项目的行列,对国网四川省电力公司目前已排查上报的26个虚拟货币“挖矿”项目完成重点对象甄别关停,于6月20日前完成甄别清理关停工作。

来源:https://www.thepaper.cn/newsDetail_forward_13213513

虚拟货币遭致命重击:央行约谈六大机构

Tag:虚拟货币,银行,支付宝

继诸多省市关停虚拟货币“挖矿”项目实施,矿机被地方政府直接断电后,中国央行约谈工行、建行、农行、支付宝等部分银行和支付机构,要求不得为虚拟货币交易炒作相关活动提供账户开立、登记、交易、清算、结算等产品或服务。随后,约谈的银行和支付机构快速的与虚拟货币“划清界限”,各大银行纷纷发布声明称“禁止使用公司服务开展比特币等虚拟货币交易,一经发现违规行为将立即采取暂停相关账户交易、终止金融服务等措施”。支付宝也发表声明称坚决不开展、不参与任何与虚拟货币相关的业务活动,不提供任何辅助性技术服务和能力,并从四个方面加大对相关交易的打击力度。继央行发布公告后,虚拟货币价格迅速跳水,比特币盘中跌幅一度逼近10%,市场爆仓人数超过17万人,爆仓金额超过65亿元。

来源:http://www.p5w.net/weyt/202106/t20210622_2615398.htm

香港证券交易所在内的多家金融机构因网络服务中断遭受影响

Tag:证券,银行,航空公司

继云服务公司 Fastly 内容交付网络故障致使全球多家网站短暂下线后,香港证券交易所、美国主要航空公司(包括达美航空、美国航空、西南航空和美联航)、美国金融公司 Discover 和海军联邦信用合作社等多家公司因第三方供应商 Akamai Technologies 的内容交付网络问题遭受影响。澳大利亚联邦银行在遭受服务中断事件影响后,于6月14发表推文称服务正在恢复正常,但此次服务中断事件造成的技术问题产生了很大的影响。世界上最大证券交易所之一的香港证券交易所也于当天出现了技术问题。在全球多个机构因 Akamai Technologies 服务中断事件遭受影响后,该供应商表示此次中断事件是由于其中一个平台出现故障造成的,研究人员正在解决该问题并采取必要措施预防服务中断事件再次发生。

来源:https://www.npr.org/2021/06/17/1007496797/airlines-banks-and-other-companies-across-the-world-hit-in-latest-web-outage

FIN7 冒充美国证券委员会、餐厅顾客进行网络钓鱼攻击

Tag:FIN7,APT,证券

近日,美国司法部的一份起诉文件称 FIN7 冒充美国证券委员会、餐厅顾客发起攻击活动,并将目标锁定于具有独特财务信息访问权限的特定个人。美国网络安全和基础设施安全局(CISA )表示该黑客组织内部成员分工明确,开发恶意软件、制作网络钓鱼邮件和从受害者那里收集资金都有专人负责。从检察官提供的 FIN7 组织的钓鱼页面截图显示,FIN7 组织伪装成美国证券交易所的邮件地址向一家上市公司里负责公司证券备案的法律顾问发送钓鱼邮件, 且这位未透露姓名的律师“受到看似合法的电子邮件和所谓主题的诱导”,激活了附带的恶意软件。该组织还伪装成餐厅顾客向经理发送包含 .rtf 附件的钓鱼邮件。据检察官称,FIN7 组织发送的每条消息不仅针对特定业务量身定制,而且通常直接发送给提出此类请求的个人,并且该组织自2015 年以来盗窃金额超过10 亿美元。美国司法部还透露已经逮捕了该组织三名涉事成员。

来源:https://www.cyberscoop.com/fin7-hacking-phishing-sec-restaurant/

【政府威胁情报】

Kimsuky APT 组织对韩国国防安全相关部门的定向攻击活动分析

Tag:Kimsuky,APT,韩国,国防安全

微步情报局近期通过威胁狩猎系统监测发现 Kimsuky APT 组织近半年针对韩国国防安全相关部门进行定向攻击活动。报告中披露,攻击活动中的诱饵文档以“韩美峰会参考资料”、“韩国国防部招标文件”、“韩国互联网安全局 APP ”为主题,使用了具有高度针对性的 HWP 文档格式,其中涉及的间谍恶意RAT 模块在其旧版本上增加了键盘监控、屏幕监控、文件监控、USB监控等功能。微步情报局在对上述攻击活动进行关联分析时,疑似发现该组织钓鱼攻击活动使用的专项服务器。由于 Kimsuky 组织与相同国家背景的 Lazarus 组织,在针对军工部门展开定向攻击活动的目标具有重叠性,二者疑似是被安排了统一策划。微步在线安全研究员还对朝鲜日报最近披露的Kimsuky 组织利用 VPN 漏洞入侵韩国原子能研究所攻击活动进行了分析。

如果您想查阅完整报告,可查看“Kimsuky APT组织对韩国国防安全相关部门的定向攻击活动分析 ”报告;如果您想获取(含IOC)的完整版报告,可在“微步在线研究响应中心”公众号后台回复“KK”获取PDF版报告。

来源:https://mp.weixin.qq.com/s/SLocYak45PoOwLtMCn0PFg

【能源威胁情报】

疑似巴基斯坦威胁组织使用新型木马 ReverseRat 针对能源部门展开攻击活动

Tag:APT,巴基斯坦,电力,ReverseRat

近日 Black Lotus Labs 报道,一个疑似与巴基斯坦有关联的威胁组织针对南亚和中亚地区的政府和能源组织开展攻击活动,在感染的 Windows 系统上部署新的远程访问木马 ReverseRat。攻击者将受感染网站的 URL 投递给攻击目标,目标一旦点击链接,则会下载一个包含 Microsoft 快捷方式文件 (.lnk) 和 PDF 文件的 .zip 文件,PDF 文件作为诱饵,快捷方式文件负责检索执行 HTA 文件(HTML 应用程序)。在感染的下阶段 HTA 文件会将 shellcode 注入正在运行的进程中,启动名为 preBotHta.pdb 的 .NET 程序执行 ReverseRat。ReverseRat 会枚举受感染的设备并通过 Windows Management Instrumentation (WMI) 获取设备信息(MAC 地址、物理内存、处理器、计算机名称等),然后将收集到的信息通过 RC4 加密回传给 C2 。此次攻击活动的感染链涉及采用了多种防御规避技术:

1)使用与目标实体位于同一国家/地区的受感染域来托管恶意软件;

2)初始接入后,有针对性的选择目标;

3)利用开源代码;

4)初始访问期间内使用内部组件;

5)修改注册表实现持久性。

根据另一家公司 MalBeacon 确定的攻击活动源 IP 是 巴基斯坦移动数据运营商 CMPak Limited 的 IP,以及 Black Lotus Labs 分析确定 ReverseRat C2 节点至少有两个由巴基斯坦 IP 控制等线索,Black Lotus Labs 将此次攻击活动背后的组织高度归因于巴基斯坦。

来源:https://blog.lumen.com/suspected-pakistani-actor-compromises-indian-power-company-with-new-reverserat/

虚假的 DarkSide 勒索软件针对能源和食品行业开展攻击活动

Tag:DarkSide,勒索攻击,能源行业,食品行业

Colonial Pipeline 主要燃料供应公司遭受 DarkSide 勒索软件攻击事件成为最近一段时间的头条新闻,该事件将 DarkSide 组织的名字推到了聚光灯下。据趋势科技报道,能源和食品行业的几家公司最近收到了据称来自 DarkSide 的勒索威胁电子邮件。在电子邮件中,攻击者声称他们已成功入侵目标网络并获得了敏感信息的访问权限,要求受害者支付100 比特币 (BTC) 的赎金,否则公开披露这些敏感信息。其电子邮件内容表明该攻击者并非是 DarkSide 勒索软件家族,而是一个低级别的攻击者伪装的。

趋势科技称,该攻击者除了向上述公司发送有针对性的电子邮件,还在几家公司的网站上填写了联系表格。根据遥测数据,该攻击者似乎只对能源(石油、天然气)和食品行业感兴趣。此次攻击活动始于6月4日,日本、澳大利亚、美国、阿根廷、加拿大、印度等国家均受到影响。截至趋势科技撰写报告时,未发现新的受害者,攻击者亦没有收到任何比特币付款。

来源:https://www.trendmicro.com/en_us/research/21/f/fake-darkside-campaign-targets-energy-and-food-sectors.html

美国水务部门协调委员会发布2021年行业态势安全报告

Tag:水务部门,2021年,行业态势

随着与日俱增的网络安全威胁,水和废水系统直接或间接地成为网络攻击者的目标。美国大约有52,000个社区供水系统和大约16,000个废水处理系统,网络安全已经成为水和废水系统的首要任务。水务部门协调委员会(WSCC)、国家水和废水协会和 WaterISAC 合作进行了一项公用事业调查,该项调查于2021年4月进行,得到了606项回应。调查发现了帮助改善网络安全的四个需求:1)专门针对水务部门的培训和教育;2)技术援助、评估和工具;3)网络安全威胁信息;4)联邦贷款和拨款。同时报告还指出水务部门主要服务面临的诸多挑战,如:饮用水和废水联合系统需最小化控制资产暴露、评估风险、识别和修复硬件或软件的漏洞挑战;生活饮用水系统面临评估风险,了解网络安全威胁和最佳实践,对紧急情况、事件和灾害的规划挑战; 废水系统面临最小化控制资产暴露,OT系统远程访问权限和评估风险挑战。报告里概述的挑战和需求,为水和废水系统部门、国会、联邦机构及其合作伙伴的下一步行动提供了指南。

来源:https://www.waterisac.org/system/files/articles/FINAL_2021_WaterSectorCoordinatingCouncil_Cybersecurity_State_of_the_Industry-17-JUN-2021.pdf

【工控威胁情报】

北约机密级云计算平台遭黑客攻击

Tag:云计算平台,北约

swacash 近日披露,黑客在2021年5月通过入侵一家为政治军事组织工作的西班牙公司 Everis 的基础设施来渗透北约(NATO)的云计算平台 SOA(面向服务的体系结构) 和 IdM(身份管理平台)。这些云计算平台为“北极星计划”提供“负责安全、集成、注册和存储库、服务管理、信息发现和托管的中央服务”,因处理多项关键功能,故被归类为“秘密”平台。针对此次攻击事件,黑客表示他们最初只对来自 Everis 拉丁美洲子公司的数据感兴趣,甚至没有意识到北约平台上可能存在漏洞 ,直到他们对 Everis 进行了进一步研究,才发现了NATO 有关无人机和防御系统的文件,并对其进行挖掘,然后通过后门复制 SOA 和 IdM 平台的数据,黑客还试图勒索 Everis 企业。

来源:https://swacash.com/2021/06/21/nato-cloud-computing-platform-hacked/

Zoll 修补 Defibrillator Dashboard 中的多个高风险漏洞

Tag:Zoll,Defibrillator Dashboard,严重漏洞

美国网络安全和基础设施局(CISA)发布“ ICS 医疗咨询”安全告警,称由医疗设备公司 Zoll 制造的 Defibrillator Dashboard 存在多个高风险漏洞。这些漏洞分别为无限制上传具有危险类型的文件漏洞(CVE-2021-27489)、使用硬编码的加密密钥漏洞(CVE-2021-27481)、敏感信息的明文存储漏洞(CVE-2021-27487)、跨站点脚本漏洞(CVE-2021-27487)、以可恢复格式存储密码漏洞(CVE-2021-27485)、不正确的权限管理漏洞(CVE-2021-27483)。CISA表示恶意攻击者如果成功利用这些漏洞可以实现远程代码执行,允许攻击者访问凭证,甚至可以影响应用程序的机密性、完整性和可用性。Defibrillator Dashboard 2.2以前的所有版本均受这些漏洞影响,但这些漏洞已在Defibrillator Dashboard的最新版本(2.22)中修复。Defibrillator Dashboard 被用于管理一系列除颤器,CISA还在报告中公开了 Defibrillator Dashboard 漏洞的缓解措施。

来源:https://us-cert.cisa.gov/ics/advisories/icsma-21-161-01

【流行威胁情报】

Vigilante 恶意软件奇怪的活动:阻止感染者访问盗版网站

Tag:Vigilante,HOSTS,盗版网站

Sophos 研究人员于周四表示发现了一个不同寻常的恶意软件活动:Vigilante恶意软件通过修改受感染系统上的 HOSTS 文件,阻止受感染的用户访问大量专用于存储盗版软件的网站和下载盗版软件,并试图阻止未经授权的下载行为。虽然无法了解此恶意软件的来源,但可清晰的看到该恶意软件的动机,Vigilante的目的不是窃取密码或勒索赎金,而是阻止受感染的用户访问盗版网站。在此次攻击活动中,恶意软件将成百上千的 Web 域名添加到 HOSTS 文件中,并将这些网址指向本地主机地址 127.0.0.1 ,下载第二阶段有效载荷(一个名为 ProcessHacker.jpg 的可执行文件)。双击运行该恶意软件会弹出一条虚假错误的信息“因计算机缺少 MSVCR100.dll,程序无法启动,尝试重新安装程序以解决此问题”。该恶意软件还会检查出站的网络连接,并且会尝试连接 1fichier 的盗版克隆域名,奇怪的是,恶意软件会阻止用户访问 1fichier 合法域名。攻击活动中修改 HOSTS 文件是防止计算机访问 Web 地址的粗略但有效的方法,但无法保证持久性。据 Sophos 称,在某些情况下,攻击者将恶意代码伪装成来自 BitTorrent 上的流行文件共享帐户 ThePirateBay。Vigilante 恶意软件在遏制访问盗版网站的同时,也遏制访问 ThePirateBay 相关网址。

来源:https://news.sophos.com/en-us/2021/06/17/vigilante-antipiracy-malware/

微步点评:

1、用户如果无意运行了该恶意软件,可以在管理员权限运行 Notepad 副本修改 c:\Windows\System32\Drivers\etc\hosts 中的文件,删除 HOSTS 文件下的以“127.0.0.1”开头并且引用各种 ThePirateBay 网站的行。

2、ProcessHacker 有效载荷的ATT&CK 矩阵:

策略 | ID | 技术名称 |

特权升级 | T1055 | 进程注入 |

防御规避 | T1055 | 进程注入 |

T1497 | 虚拟化/沙箱规避 | |

发现 | T1082 | 系统信息发现 |

T1497 | 虚拟化/沙箱规避 | |

命令与控制 | T1071 | 应用层协议 |

谷歌商店急速下架包含 Joker 间谍软件的8个 Android APP

Tag:Joker,Android,Google Play Store

国外安全研究团队最近在 Google 商店中发现了 8 个 含有 Joker 恶意软件的 APP。Joker 是一种木马间谍软件,以 APP 为媒介入侵用户设备,然后秘密收集受害者的 SMS 消息、联系人列表和设备信息,在受害者不知情的情况下为受害者订阅付费服务谋取利益。此次事件涉及的8个 APP 之一的 Element Scanner(元素扫描仪),该 APP 在启动时会请求通知访问权限, 获取感染设备的短信数据,请求读取联系人信息,并获取设置和管理电话呼叫的权限。该 APP 会在用户页面隐藏自己的恶意行为,在后台会从存储在谷歌商店原始应用程序的 URL 短链接下载有效载荷,然后再通过该有效载荷下载下一阶段的有效载荷。最终有效载荷释放包含通知访问代码和 onReceive 方法的 .mp3 文件,该文件用来接收 SMS 数据和检查 SIM 卡地区属性代码,并按照属性代码为用户订阅不同的优质服务。研究报告中还披露了其他包含 Joker 恶意软件的 APP :Auxiliary Message、Fast Magic SMS、 Free CamScanner、 Super Message、 Go Messages、 Travel Wallpapers、Super SMS。在安全研究员向谷歌报告这些恶意 APP 后,谷歌商店现已做出删除处理 。

来源:https://blogs.quickheal.com/google-play-store-applications-laced-with-joker-malware-yet-again/

【高级威胁情报】

TA402 利用 LastConn 恶意软件以中东政府为目标开展攻击活动

Tag:TA402,MoleRATs,LastConn,中东

Proofpoint 研究人员于近期发现 TA402(又称为Molerats)威胁组织利用 LastConn 恶意软件开展攻击活动,其目标主要是中东政府机构及地缘政治相关的全球政府组织。TA402 组织继2020年后的针对性电子邮件攻击活动后,在2021年年初每周进行一次具有很强针对性的电子邮件攻击,向目标发送发送包含多个恶意链接或附件的鱼叉式网络钓鱼邮件,继今年3月份停止后,于6月再次恢复并继续使用 LastConn 恶意软件进行电子邮件攻击活动。恶意软件 LastConn 是 SharpStage 的变体或更新版本,具备多种功能。

TA402 组织在此次攻击活动中使用阿*拉*伯语言编写的电子邮件和 PDF文档,以影响中东的地缘政治话题(主题包括“哈马斯代表团会见叙利亚政权”和“哈马斯成员名单”)为诱饵内容,诱使用户点击恶意链接,重定向用户进行恶意操作。该恶意链接疑似具有“双重”重定向机制,通过判断源 IP 地理位置是否属于中东,如果源 IP 地理位置属于中东的目标国家/地区,恶意链接会将用户重定向到攻击者恶意文件,如果源 IP 地理位置与目标地址不符,链接会将用户重新定向到类似阿*拉*伯语新闻网站的良性诱饵网站。威胁组织还在受害者内部植入 LastConn 恶意软件,执行“RunFileOnes”函数并使用合法的 Dropbox API 和“txt_TokenRunOne”身份验证令牌将“txt_FileOpen”文件下载到“txt_PathDir”。

来源:https://www.proofpoint.com/us/blog/threat-insight/new-ta402-molerats-malware-targets-governments-middle-east

微步点评:

1、除中东地区地区外,TA402组织还经常针对以色列和巴勒斯坦的实体发起攻击活动,其目标行业涉及技术、电信、金融机构、学术机构、军事设施、媒体机构、政府办公室、金融等多个垂直领域。

2、TA 402 攻击活动时间线:

2012年1月,破坏以色列消防网站。

2012年10月,“Molerats”活动。

2013年6月,针对中东和美国投放PIVY有效载荷的攻击活动。

2014年4月,针对美国金融机构和多个欧洲政府组织开展攻击。

2014年(夏天),针对以色列和巴勒斯坦的攻击活动。

2015年3月,Moonlight活动。

2015年12月, DustySky活动。

2016年4月,DustySky 活动第二部分。

2016年11月,针对阿*拉*伯新闻网站、政治人物和在巴勒斯坦领土和其他地区拥有影响力的国家开展攻击活动。

2017年中旬,入侵中东和北非的油气组织,窃取数据。

2017年9月,TopHat活动

2019年1月,Spark活动

2019年2月,360捕获针对中东攻击活动的诱饵文档。

2019年4月,SneakyPastes活动。

2019年12月,针对政府、电信、保险和零售业开展攻击活动。

2020年3月,Pierogi 活动。

APT34 最新攻击活动

Tag:APT34,军队,运营商 ,Exchange

自2021年以来,APT34 伪装成军事部门,以军队内部事务如海军战舰就绪清单、某军官解雇令为诱饵对目标发起定向攻击并植入木马。同时也常常伪装成一些国家重要企业的招聘信息发起攻击。APT34 组织最早披露于2016年,是一个来自伊朗的 APT 组织,其活跃时间最早可追溯于2014年。该组织攻击目标主要集中在中东及亚洲地区,涉及金融、政府、能源、化工、电信等行业。启明星辰于近日报告披露威胁组织在此次攻击活动中采用 Word 诱饵文档和窃取的Exchange 账户组合的方式入侵目标系统。攻击文档伪装成“黎巴嫩海军战舰就绪清单”、“Ntiva公司的招聘信息”(美国IT服务商)、“解雇令”等内容,并在文档正文中添加诱导性描述以诱使目标启用恶意宏代码,从而植入后门程序。此次攻击活动还窃取黎巴嫩军方和移动运营商账户作为本次攻击的控制与命令服务器。APT34 在此次活动中还做了大量的技术改进和升级,以提高攻击的匿名性、隐蔽性、可控性和安全性,更好的实现防御规避。

来源:https://mp.weixin.qq.com/s/o_EVjBVN2sQ1q7cl4rUXoQ

【漏洞情报】

iPhone 被曝新 Bug:连接奇怪名称的 WiFi 时, 设备 WiFi 将会禁用

Tag:WiFi,iPhone,漏洞

据外媒 BleepingComputer 报道称 iPhone 曝出新漏洞,该漏动仅限于用户在连接奇怪名称的 WiFi 热点时才会破坏 iPhone 设备的 WiFi 功能。用户表示该漏洞是 iPhone 独有的,在 Android 设备似乎无法重现。逆向工程师 Carl Schou 于6月19日发表推文称其在连接一个名为“%p%s%s%s%s%n”的 WiFi 后,他的 iPhone 设备的 WiFi 被禁用。当他再次尝试启用设备 WiFi 时,WiFi 会自动关闭,即使重新启动设备或更改连接其他名称的 WiFi,其 WiFi 依然无法正常使用。逆向工程师还表示在 iOS 14.4.2 版本存在该漏洞。外媒 BleepingComputer 随后针对 iOS 14.6 版本进行相关测试,发现该版本在连接到奇怪名称的 WiFi 网络时,iPhone 的 WiFi 功能会中断。在连接一些 SSID(服务集标识)的测试中,iPhone 的 WiFi 设置将被禁用。研究人员表示该漏洞可能是格式字符串漏洞。报道还称重置 iPhone 设备的网络设置可以修复 iPhone 损坏的 WiFi 功能。

来源:https://www.bleepingcomputer.com/news/security/iphone-bug-breaks-wifi-when-you-join-hotspot-with-unusual-name/

【勒索专题】

2021年勒索软件演变趋势报告

ThreatPost 于近日发表2021年勒索软件演变趋势报告,从勒索软件新趋势、勒索软件攻击成本、网络保险助长勒索软件支付激增和避免勒索软件攻击实用指南等方面,分析了近期勒索软件发展的新趋势。该报告旨在为企业、组织、用户更好的了解如何抵御这种不断变化的勒索威胁。

来源:https://media.threatpost.com/wp-content/uploads/sites/103/2021/04/19080601/0354039421fd7c82eb4e1b4a7c90f98e.pdf

LV 勒索软件运营商重新利用 REvil 二进制文件来启动新的 RaaS

2021年6月23日,Security Affairs 披露一个被称为 LV 勒索软件团伙的威胁组织正试图进入网络犯罪领域。LV 勒索软件组织重新利用 REvil 二进制文件启动勒索软件即服务 (RaaS)。该勒索软在在攻击活动使用 REvil 二进制文件,可能是该勒索软件团伙购买或窃取了 REvil 勒索软件二进制文件源代码,也可能是两个勒索软件合作共享了代码。

来源:https://securityaffairs.co/wordpress/119306/malware/lv-ransomware-repurposed-revil-binary.html

医疗保健巨头 Grupo Fleury 遭到 REvil 勒索软件攻击

2021年6月23日,外媒 BleepingComputer 报道称巴西医疗诊断公司 Grupo Fleury 遭遇勒索软件攻击。攻击事件导致该公司系统下线,业务运营中断,无法在线为患者安排仪器检查或其他临床检查。虽然当地媒体已确认该公司遭受了 REvil 勒索软件攻击,但 Grupo Fleury 尚未正式发表声明确认勒索软件攻击事件。

来源:https://www.bleepingcomputer.com/news/security/healthcare-giant-grupo-fleury-hit-by-revil-ransomware-attack/

勒索软件攻击破坏了列日市的 IT 网络

2021年6月22日,RTC Tele Liege 披露比利时最大的城市列日遭到勒索软件攻击,该市的 IT 网络及在线服务遭到破坏,许多市政服务处于停顿状态,无法正常开展工作。在6月21日该城市 IT 服务出现故障后,Ryuk 勒索软件便向该市发送了勒索信。

来源:https://securityaffairs.co/wordpress/119240/malware/city-of-liege-ransomware.html?utm_source=rss&utm_medium=rss&utm_campaign=city-of-liege-ransomware

威刚在 Ragnar Locker 勒索软件攻击中泄露 700 GB 数据

2021年6月21日,外媒 BleepingComputer 报道称 Ragnar Locker 勒索软件团伙公布了从威刚窃取的超过 700GB 存档数据的下载链接。 威刚 (ADATA)是台湾内存和存储芯片制造商。泄露的档案数据显示 Ragnar Locker 勒索软件可能从 ADATA 窃取了财务信息、保密协议以及其他类型细节的文件。

来源:https://www.bleepingcomputer.com/news/security/adata-suffers-700-gb-data-leak-in-ragnar-locker-ransomware-attack/

JP:Sports Club NAS 和混凝土制造商 Ito Yogyo 均报告勒索软件事件

2021年6月20日,DataBreaches 发表报告称 Sports Club NAS 和混凝土制造商 Ito Yogyo 报告了勒索软件事件。Sports Club NAS 报告称在4月2日遭遇恶意攻击者未经授权访问其服务器,一些商店发生了系统故障,此次感染服务器的恶意软件不是窃取信息类型的勒索软件。Ito Yogyo Co., Ltd于6 月15日也发表声明称疑似勒索软件未经授权访问该公司服务器。

来源:https://www.databreaches.net/jp-sports-club-nas-and-concrete-manufacturer-ito-yogyo-both-report-ransomware-incidents/

美国一家生育诊所遭到勒索软件攻击,数据发生泄露

2021年6月20日,外媒 BleepingComputer 报道称美国佐治亚州的一家生育诊所 Reproductive Biology Associates, LLC, (RBA) 遭受勒索软件攻击,泄露了包含患者敏感信息的数据文件。据 RBA 调查结果显示泄露的数据大约包含 38,000 名患者的姓名、地址、社会安全号码、实验室结果和相关人体组织的信息。RBA 还为受影响的患者提供免费的身份盗用监控服务,并建议受影响的患者监控他们的信用报告。

来源:https://www.bleepingcomputer.com/news/security/fertility-clinic-discloses-data-breach-exposing-patient-info/

医疗勒索软件攻击:俄克拉荷马州卫生系统 EHR 停机

2021年6月19日,外媒 SC Media 披露斯蒂尔沃特医疗中心于 6 月 13 日遭到勒索软件攻击,电话系统发生了重大中断,在线患者门户、应用程序和电子邮件系统也受到了影响。6月15日最新更新显示整个卫生系统中的电话服务仅间歇性地工作。目前卫生系统在电子健康记录(EHR)停机的情况下运行。

来源:https://www.scmagazine.com/home/health-care/health-care-ransomware-attacks-oklahoma-health-system-driven-to-ehr-downtime/

Bash 勒索软件 DarkRadiation 以基于 Red Hat 和 Debian 的 Linux 发行版为目标

2021年6月17日,趋势科技研究发现 Bash 勒索软件 DarkRadiation 针对 Red Hat 和 CentOS Linux 发行版发起了攻击,使用消息应用程序 Telegram 的 API 与 C2 通信。其攻击链完全以 bash 脚本出现,脚本似乎正在开发当中,并且攻击的大多数组件在 VT 检测率非常低。

来源:https://www.trendmicro.com/en_us/research/21/f/bash-ransomware-darkradiation-targets-red-hat--and-debian-based-linux-distributions.html

英国律师事务所Gateley遭到网络攻击后数据泄露

2021年6月16日,英国律师事务所 Gateley 发布网络安全事件通知,表示在检测到其网络上的未授权活动后,已将“某些系统脱机”,重新建立“核心系统”继续与客户、供应商、中介机构合作和沟通。截至目前收集到的信息,Gateley 表示其安全控制措施能够有效地减缓事件的影响,该事件仅影响 Gateley 总数据的 0.2% 。

来源:https://portswigger.net/daily-swig/uk-legal-firm-gateley-warns-of-data-breach-following-cyber-attack

声明:本文内容援引自国外媒体,不代表微步在线立场和观点。

如有侵权请联系:admin#unsafe.sh