阅读: 4

6月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Windows NTFS 权限提升漏洞(CVE-2021-31956)和Windows Print Spooler权限提升漏洞(CVE-2021-1675)影响范围较大。前者为ntfs.sys 中基于堆的缓冲区溢出漏洞,经过身份认证的攻击者可通过运行特制的程序进行系统提权。攻击者通常通过诱导用户打开特制的文件来利用此漏洞,CVSS 评分为 9.3;后者被微软在公告中标记为Important级别的本地权限提升漏洞,但实际上在域环境中合适的条件下,无需任何用户交互,未经身份验证的远程攻击者就可以利用该漏洞以SYSTEM权限在域控制器上执行任意代码,从而获得整个域的控制权,我们认为该漏洞实际威胁等级较高,建议相关用户尽快采取措施进行防护,尤其是域控制器等服务器,CVSS 评分为 7.8。

另外,本次微软修复了5个Critical级别漏洞,45个Important 级别漏洞,强烈建议所有用户尽快安装更新。

在本月的威胁事件中,对云主机的攻击事情比较频繁,其中包括Cleanfda挖矿木马对云主机发起的攻击:攻击者利用Docker Remote Api未授权命令执行漏洞攻击云主机,攻击成功后会投递Cleanfda挖矿木马;Satan DDoS僵尸网络木马对云主机的攻击:攻击者通过Shiro1.2.4反序列化漏洞对云主机发起攻击活动,意图植入名为Satan DDoS的僵尸网络木马程序;TeamTNT挖矿木马变种对云主机发起的攻击:由某个linux挖矿木马引起,最终判定为TeamTNT挖矿木马最新变种的攻击。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

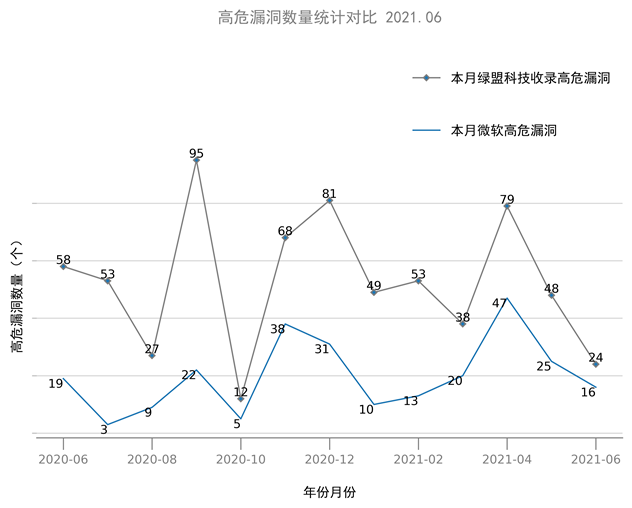

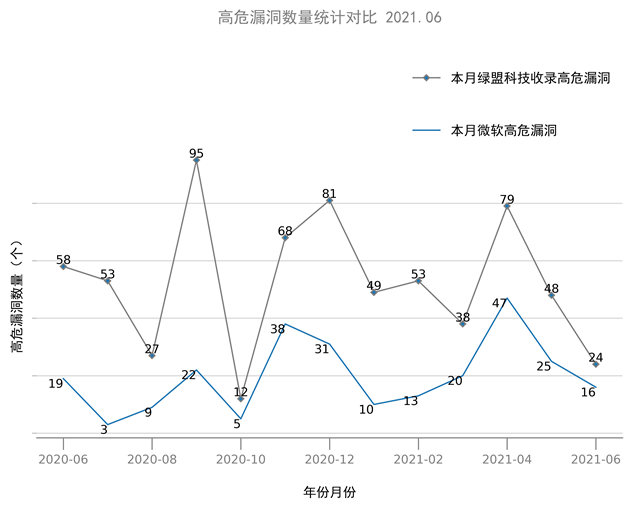

2021年06月绿盟科技安全漏洞库共收录541个漏洞, 其中高危漏洞24个,微软高危漏洞16个。

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- 攻击者使用流行应用程序模型在 Android 上传播 Teabot 和 Flubot 恶意软件

【标签】TeaBot,Flubot

【时间】2021-06-01

【简介】

在 Android 设备上传播恶意软件并不容易,因为官方商店通常(并非总是)可以阻止这些类型的应用程序到达用户手中。但是,Android 最大的优势之一,即能够从非官方来源旁加载应用程序,这也是一个弱点。犯罪分子使用多种技巧说服用户在官方商店之外安装应用程序,通过旁加载传播大部分恶意软件。如果移动设备没有安装安全解决方案,恶意应用程序就会自由漫游。TeaBot 和 Flubot 是最新的银行木马家族,多位安全研究人员在2021 年头几个月发现了它们。Bitdefender 研究人员发现了一批新的恶意 Android 应用程序,它们模仿流行品牌的真实应用程序,但带有恶意软件。

【防护措施】

绿盟威胁情报中心关于该事件提取6条IOC,其中包含3个域名和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Cleanfda挖矿木马对云主机发起攻击,攻击者可完全控制失陷主机

【标签】Cleanfda

【时间】2021-06-03

【简介】

攻击者利用Docker Remote Api未授权命令执行漏洞攻击云主机,攻击成功后会投递挖矿木马,该团伙的攻击活动已影响上千台云主机。本次攻击活动会利用多个漏洞进行蠕虫化扩散,失陷服务器因攻击者添加登录后门已被完全控制,我们根据木马下载资源的路径名将其命名为Cleanfda挖矿木马。

【参考链接】https://s.tencent.com//research/report/1318.html

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,其中包含3个IP和5个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 网络钓鱼恶意软件劫持比特币地址并提供新的代理 Tesla Variant

【标签】Tesla Variant

【时间】2021-06-04

【简介】

安全人员最近捕获了一个新的网络钓鱼活动,其中附加到垃圾邮件的 Microsoft Excel 文档下载并执行了几段 VBscript 代码。该恶意软件用于劫持比特币地址信息,并将 Agent Tesla 的新变体传送到受害者的设备上。 Agent Tesla 于 2014 年底首次被发现,是一种已知的间谍软件,专注于从受害者的设备中窃取敏感信息,例如保存的应用程序凭据、键盘输入(键盘记录器)等。我们已经发布了许多针对 Agent Tesla 活动的详细分析博客在过去的几年里被 FortiGuard Labs 捕获。

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Satan DDoS僵尸网络木马对云主机的攻击

【标签】Satan

【时间】2021-06-08

【简介】

有攻击者通过Shiro1.2.4反序列化漏洞对云主机发起攻击活动,意图植入名为Satan DDoS的僵尸网络木马程序。该僵尸网络木马此前主要攻击Windows系统,作者在恶意代码中自称“可攻击多平台,木马支持多架构,可利用多个漏洞攻击传播”。

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含1个IP和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT41针对印度航空公司发起攻击

【标签】APT41

【时间】2021-06-10

【简介】

新的研究显示,上个月影响印度航空的大规模数据泄露事件曝光后,印度的载旗航空公司似乎也遭受了单独的网络攻击,此次攻击持续了至少两个月零 26 天。

【参考链接】https://blog.group-ib.com/colunmtk_apt41

【防护措施】

绿盟威胁情报中心关于该事件提取25条IOC,其中包含5个IP,1个域名和19个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 紫狐病毒恶意攻击SQL服务器,并呈蠕虫式扩散

【标签】紫狐病毒

【时间】2021-06-11

【简介】

紫狐病毒最新变种正疯狂攻击企业SQL Server服务器的1433端口,利用弱口令爆破攻击扩散。通过威胁情报数据回溯分析,发现该变种自5月中旬以来感染量已呈大幅上升态势。紫狐病毒家族最先出现在2018年,最初通过木马下载器、刷量软件、游戏外挂等工具分发,也曾利用Weblogic和ThinkPHP等服务器组件漏洞攻击扩散。紫狐病毒团伙主要通过流氓软件分发、刷量、锁浏览器主页等方式牟利,其最新变种针对企业SQL服务器的蠕虫式攻击,会对企业信息安全带来严重影响。

【参考链接】https://s.tencent.com//research/report/1322.html

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- TeamTNT挖矿木马变种再袭,影响上千云主机

【标签】TeamTNT

【时间】2021-06-17

【简介】

事件由某个linux挖矿木马引起,最终判定为TeamTNT挖矿木马最新变种的攻击,经安全威胁情报数据查询,发现本次攻击事件影响数千台云主机。

【参考链接】https://s.tencent.com//research/report/1323.html

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含1个IP,4个域名和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用COVID-19疫苗接种登记计划发起钓鱼攻击

【标签】Agent Tesla

【时间】2021-06-18

【简介】

最近针对 Windows 计算机的网络钓鱼活动试图用最新版本的 Agent Tesla 远程访问木马 (RAT) 之一感染用户。反垃圾邮件实验室发现攻击者试图以 COVID-19 疫苗接种计划附件为幌子发起恶意活动,恶意垃圾邮件活动在全球范围内分散,但 50% 的恶意电子邮件被定向到韩国。

【防护措施】

绿盟威胁情报中心关于该事件提取2条IOC,其中包含2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 微软签署了恶意Netfilter驱动程序

【标签】Netfilter

【时间】2021-06-25

【简介】

上周,我们的警报系统通知我们可能出现误报,因为我们检测到一个名为“Netfilter”的驱动程序,该驱动程序有 Microsoft 签名。从 Windows Vista 开始,任何在内核模式下运行的代码都需要在公开发布之前进行测试和签名,以确保操作系统的稳定性。默认情况下无法安装没有 Microsoft 证书的驱动程序。在这种情况下,检测结果为真阳性,因此我们将我们的发现转发给了 Microsoft,Microsoft 立即将恶意软件签名添加到 Windows Defender 中,目前正在进行内部调查。目前为止,驱动程序如何通过签名过程仍然未知。

【参考链接】https://www.gdatasoftware.com/blog/microsoft-signed-a-malicious-netfilter-rootkit

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。