面对层出不穷的恶意软件和不绝于耳的网络安全攻击事件,应该如何应对网络犯罪分子?答案很简单,就从他们下手的地方开始管理。一般网络袭击都是系统漏洞被利用导致的,为了减少系统漏洞,可以从源代码安全检测开始做起,降低应用软件中的代码缺陷漏洞。

Palo Alto Networks网络安全研究人员披露了一种新恶意软件的惊人细节,该恶意软件会危害Windows容器以针对Kubernetes集群,它被命名为Siloscape。Siloscape是第一个针对 Windows 容器的恶意软件,它利用影响Web服务器和数据库的已知系统漏洞,最终目标是破坏Kubernetes节点和后门集群。专注于将Linux作为管理云环境和应用程序的首选操作系统。

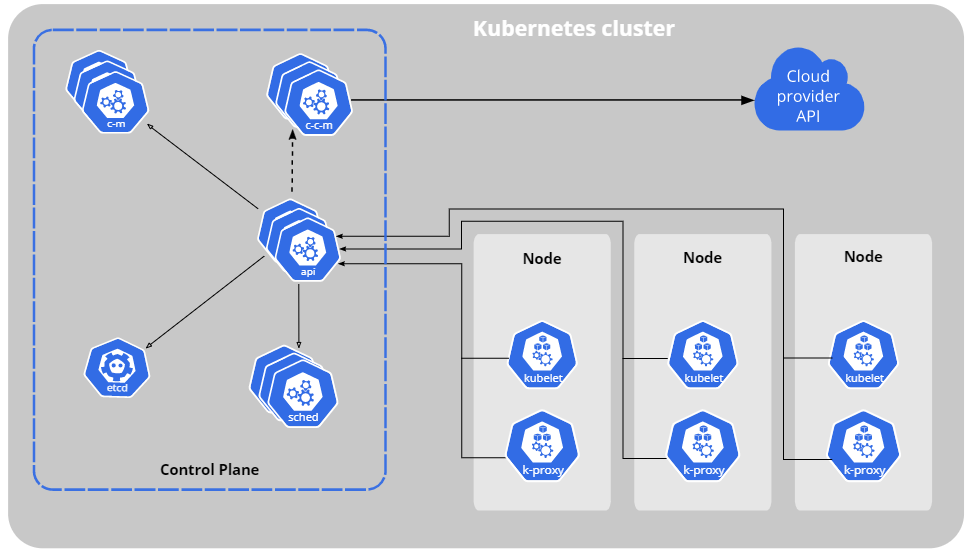

什么是Kubernetes集群?

Kubernetes最初由Google开发,现由云原生计算基金会来维护。Kubernetes是一个开源系统,用于在主机集群上自动扩展、部署和管理容器化服务、工作负载和应用程序。它将应用容器组织成pods、节点(物理或虚拟机)和集群,由多个节点组成由主节点管理的集群,主节点协调与集群相关的任务,如伸缩或更新应用。

恶意软件Siloscape

网络安全研究人员称,该恶意软件于2021年3月被发现,被命名为Siloscape是因为它旨在通过服务器孤岛来逃避 Windows容器。它使用Tor代理和 .onion 域与其C&C服务器通信。而且,恶意软件使用者使用它来窃取数据、发送命令和管理恶意软件。

它是如何攻击的?

该恶意软件被标记为CloudMalware.exe。它没有使用Hyper-V隔离,而是使用服务器来定位Windows容器,并通过利用已知和未修补的漏洞发起网络安全攻击,以获得对网页、服务器和/或数据库的初始访问权限。系统漏洞是攻击的关键,若能做好源代码安全检测及时发现代码缺陷,或可通过减少系统漏洞从而避免遭受网络安全攻击。

Siloscape使用各种Windows容器转义技术(例如模拟容器映像服务CExecSvc.exe以获取 SeTcbPrivilege权限)在容器的底层节点上实现远程代码执行。然后检测受感染的节点以获取允许恶意软件传播到Kubernetes 集群中其他节点的凭据。

在感染的最后阶段,Siloscape恶意软件通过Tor匿名通信网络的IRC与其命令控制(C2)服务器建立通信通道,并监听来自操作者的传入命令。

如果恶意软件设法逃脱,它会创建恶意容器,从受感染集群中运行/活动的应用程序窃取数据,或加载加密货币矿工以利用系统资源挖掘加密货币,并为恶意软件运营商赚取利润。

完美的就地混淆技术

恶意软件Siloscape有很强的混淆技术,它的模块和函数只能在运行时进行反混淆处理。此外,为了隐藏其活动并使逆向工程变得复杂,它使用一对密钥来解密C&C服务器的密码。每一次攻击都会生成密钥。硬编码的密钥使每个二进制文件都难以与其他二进制文件区别开。在任何地方找到其散列都变得具有挑战性,因此无法仅通过散列来检测恶意软件。

受害者遭受勒索软件,供应链攻击

大多数针对云环境的恶意软件都专注于加密劫持(在受感染的设备上秘密挖掘加密货币)和滥用受感染的系统发起DDoS攻击,但Siloscape完全不同。首先,它通过避免任何可能向受威胁集群的所有者发出攻击警报的行为(包括加密劫持),来尽量逃避检测。它的目标是为Kubernetes集群设置后门,这为其运营商滥用受损的云基础设施进行更广泛的恶意活动提供基础,包括窃取凭证、数据泄露、勒索软件攻击,甚至是灾难性的供应链攻击。

建议Kubernetes管理员从Windows容器切换到Hyper-V容器,并确保集群是安全配置以防止像Siloscape这样的恶意软件部署新的恶意容器。

纵观所有恶意软件的攻击方式,无非是利用了系统漏洞实施网络安全攻击,从而影响应用程序及整个网络环境,因此降低系统漏洞数量可以直接减少网络受到攻击的机会。系统漏洞大多是在开发阶段由众多代码缺陷造成的,在网络安全日益严峻的今天,在软件开发早期实时进行源代码安全漏洞检测并修复,可有效降低软件在上线后产生安全漏洞的风险,规避网络安全攻击带来的负面影响。

本文作者:天齐软件测评中心

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/161962.html

如有侵权请联系:admin#unsafe.sh